Foire aux questions

Lors de la connexion via SonicWall SCP ou SonicWall IKEv1 avec DHCP, VPN Tracker 365 pour Mac demande une adresse IP au passerelle SonicWall en utilisant le protocole DHCP. Pour cette demande, VPN Tracker 365 modifie légèrement l’adresse MAC, la rendant différente de l’adresse MAC réelle de votre appareil. Cela permet aux administrateurs d’attribuer une adresse IP fixe lorsque votre Mac est connecté via LAN ou WiFi et une adresse IP différente lorsqu’il est connecté via VPN.

Cette modification définit un bit spécifique dans l’adresse MAC, la marquant comme une adresse auto-assignée plutôt qu’une adresse assignée en usine.

Exemple:

Adresse MAC d’origine : 00:1B:63:B7:42:23

Adresse MAC VPN Tracker : 02:1B:63:B7:42:23

À partir de macOS 15 Sequoia, Apple utilise par défaut une adresse MAC rotative pour les connexions WiFi, libellée « Adresse WiFi privée » dans les Préférences Système. Pour éviter les problèmes de connectivité liés à cette fonctionnalité, VPN Tracker 365 signale l’adresse matérielle réelle (avec la légère modification décrite ci-dessus) au lieu de celle utilisée dans les modes « Rotatif » ou « Fixe ».

Sur iOS, VPN Tracker ne peut pas récupérer directement une adresse MAC. Au lieu de cela, il génère une valeur aléatoire une fois et la stocke pour une utilisation ultérieure. VPN Tracker pour iOS utilise ensuite cette valeur stockée comme adresse MAC.

- Prise en charge VPN multiprotocole

- Connexions haut débit

- VPN zéro configuration - grâce aux technologies TeamCloud & Personal Safe

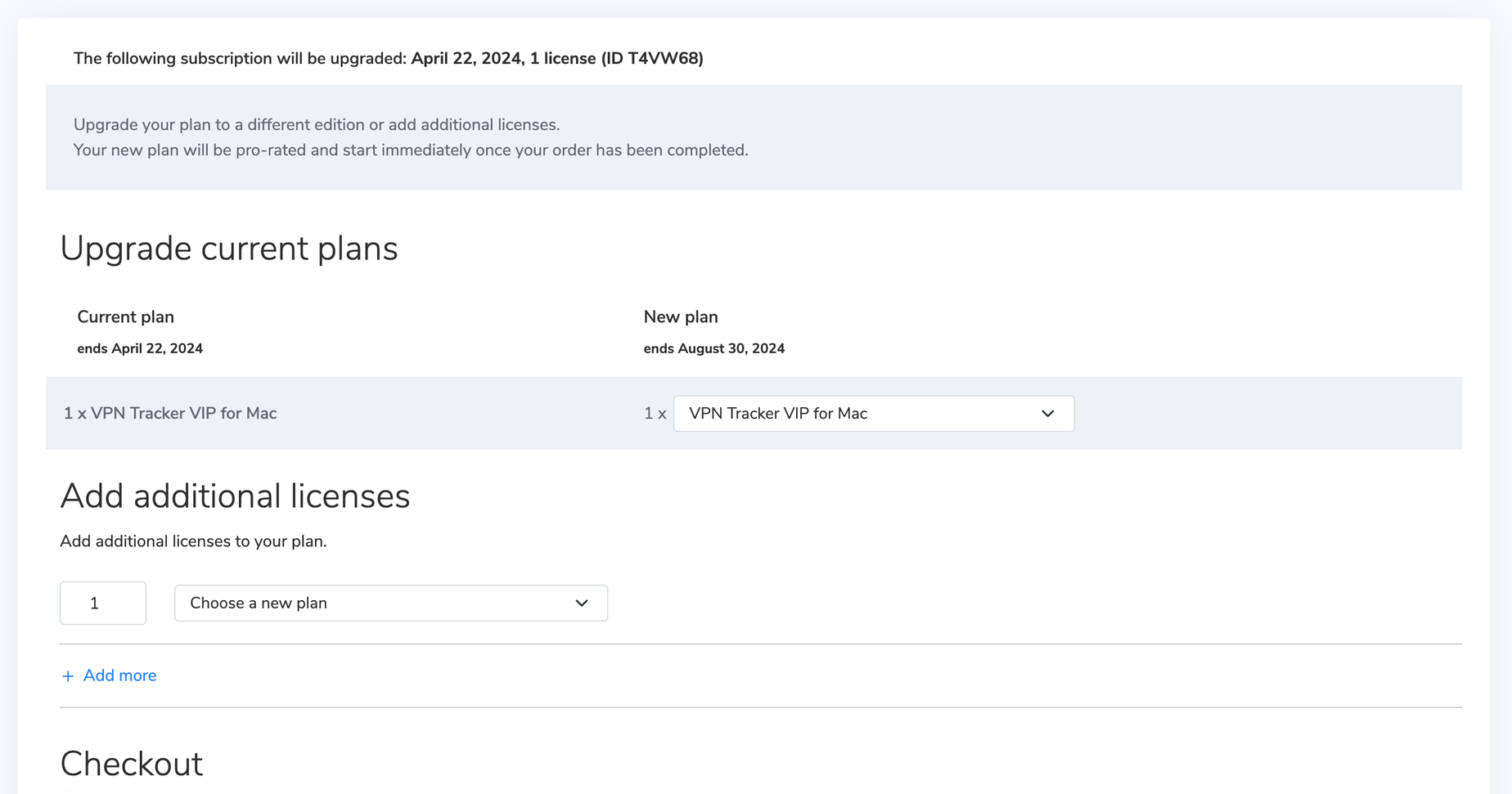

- Visitez la page de transfert de licence et connectez-vous au compte qui détient la licence pour laquelle vous souhaitez obtenir un crédit

- Sélectionnez la licence que vous souhaitez échanger et confirmez la conversion de la licence. Votre code promotionnel pour les durées restantes sera envoyé à l'adresse e-mail de votre compte.

- Accédez au portail my.vpntracker.com et connectez-vous avec le compte auquel vous souhaitez ajouter la licence.

- Cliquez sur « Acheter des licences ou des mises à niveau supplémentaires » et ajoutez une licence supplémentaire. Vous trouverez de plus amples informations sur l'ajout de licences ici : Comment puis-je acheter des licences VPN Tracker supplémentaires pour mon équipe ?

- Appliquez le code promotionnel à votre commande en bas de la page, vérifiez les conditions générales et cliquez sur « Payer maintenant »

- Vous devez être un Manager ou un Organisateur dans votre équipe – le support multi-administrateur est actuellement en cours de déploiement pour les équipes – contactez-nous si vous souhaitez l'activer immédiatement pour votre équipe.

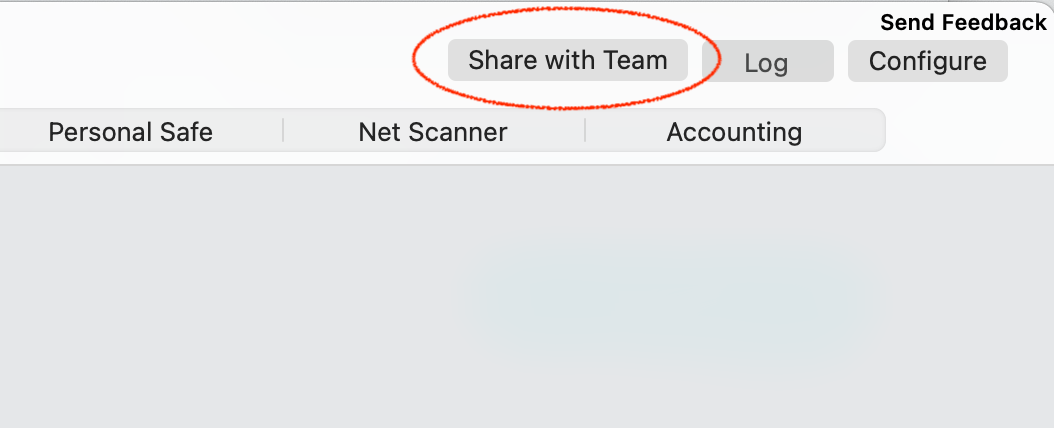

- Sélectionnez une connexion dans VPN Tracker et choisissez l'option 'Partager avec l'équipe' dans les vues Statut ou Configurer

Remarque concernant les nouveaux utilisateurs

La personne recevant la connexion doit être membre de votre équipe VPN Tracker et avoir configuré ses clés de chiffrement TeamCloud.

Cela se produit automatiquement lorsqu'elle ouvre VPN Tracker et que d'autres membres de l'équipe sont en ligne. Si aucun autre membre de l'équipe n'est disponible, la configuration de TeamCloud peut également être confirmée par un gestionnaire d'équipe sur my.vpntracker.com.

- Les connexions VPN PPTP ne sont pas prises en charge, car iOS et Android ne prennent pas en charge le passage PPTP

- Pour les connexions VPN IPsec, il est possible que vous deviez ajuster vos paramètres pour NAT-T.

Vous pouvez créer et modifier des connexions directement dans my.vpntracker.com à l’aide de n’importe quel navigateur. Grâce à une ingénierie avancée, cela fonctionne avec la même sécurité des données que vous connaissez avec VPN Tracker sur Mac.

Voici comment cela fonctionne

- Choisissez la marque et le modèle de votre appareil

- Entrez les détails de votre connexion

Pour enregistrer votre nouvelle connexion :

- Vous entrez votre identifiant et votre mot de passe equinux

- Votre clé maître sécurisée et chiffrée est récupérée depuis my.vpntracker

Un programme est ensuite exécuté localement sur votre appareil via votre navigateur pour gérer le chiffrement :

- Le programme de chiffrement local déchiffre la clé maître sur votre appareil

- Il utilise ensuite votre clé maître pour chiffrer les nouvelles données de connexion

- La connexion entièrement chiffrée est ensuite téléchargée vers votre coffre-fort personnel ou TeamCloud sur my.vpntracker

- Votre Mac, iPhone ou iPad peut ensuite récupérer la connexion chiffrée, prêt à être connecté

Voilà. La modification intégrée des connexions sur my.vpntracker avec toute la sécurité et le chiffrement de bout en bout que vous connaissez avec VPN Tracker pour Mac.

Vous pouvez accéder aux fichiers de votre stockage réseau sur votre iPhone ou iPad en utilisant l’application Fichiers. Voici comment cela fonctionne :

- Ouvrez l’application Fichiers

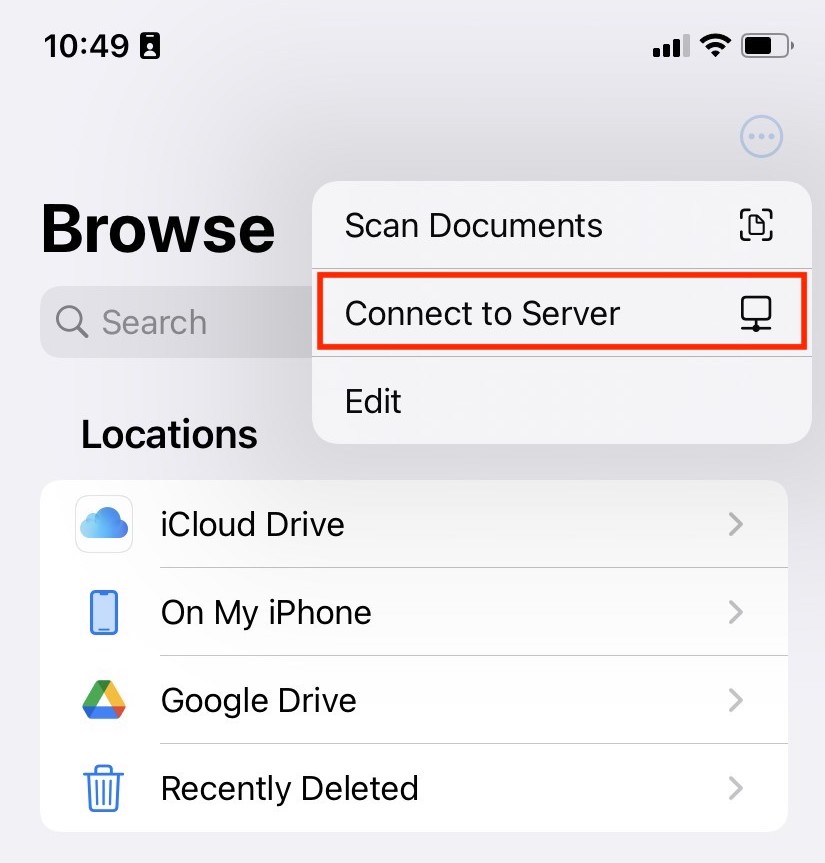

- Appuyez sur le bouton d’option ··· et choisissez « Se connecter au serveur » (ou appuyez sur ⌘+k sur le clavier de votre iPad

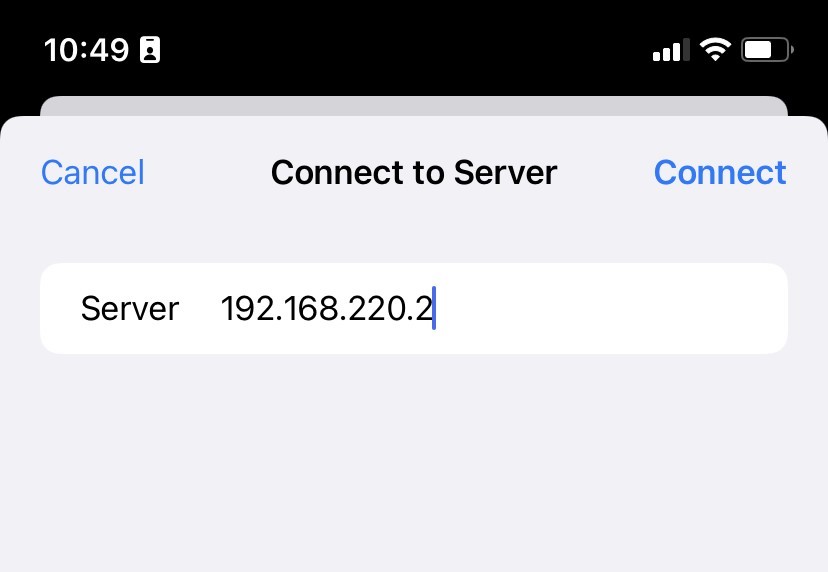

- Entrez l’adresse IP ou le nom d’hôte de votre serveur de fichiers

- Entrez votre nom d’utilisateur et votre mot de passe lorsque vous y êtes invité

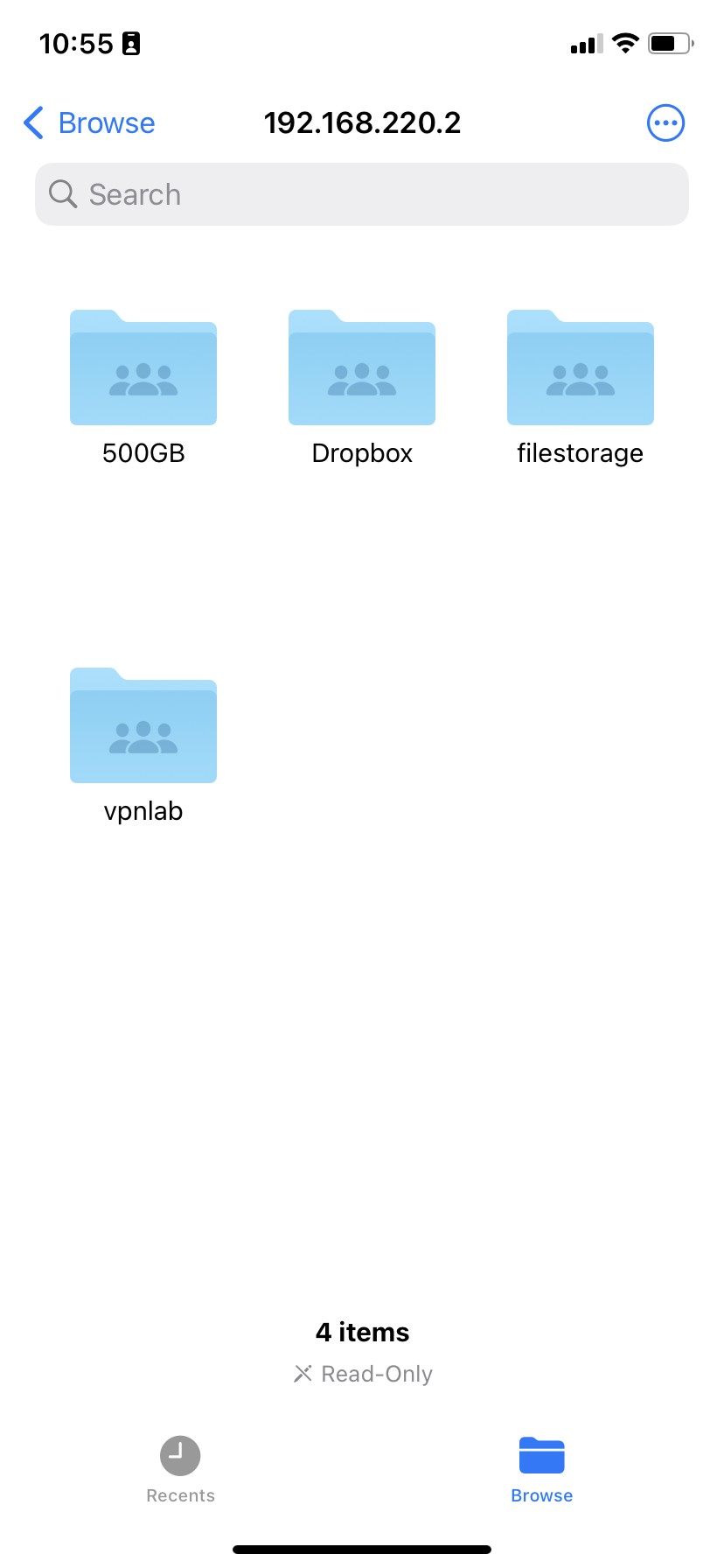

Impossible de voir vos partages de fichiers ?

Si vous ne voyez qu’un répertoire vide au lieu des partages, vous devrez peut-être ajouter le partage auquel vous essayez d’accéder au chemin.

Par exemple : Si vous essayez d’accéder au partage de fichiers work sur le serveur 192.168.50.2, entrez l’adresse du serveur comme smb://192.168.50.2/work

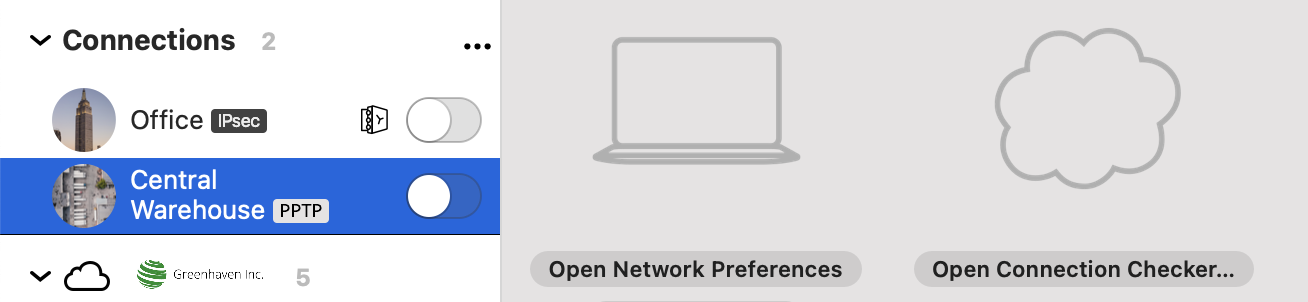

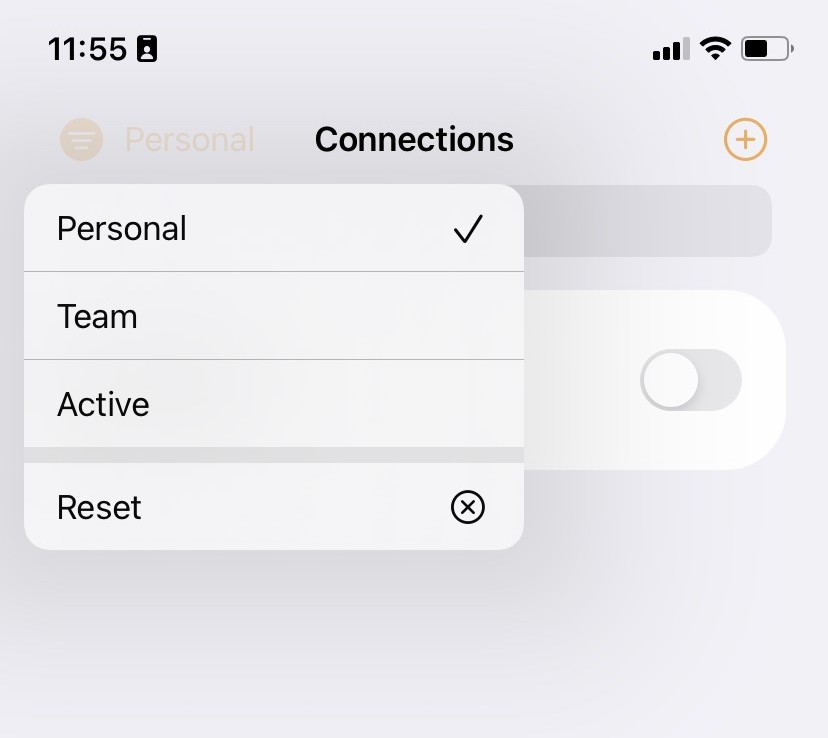

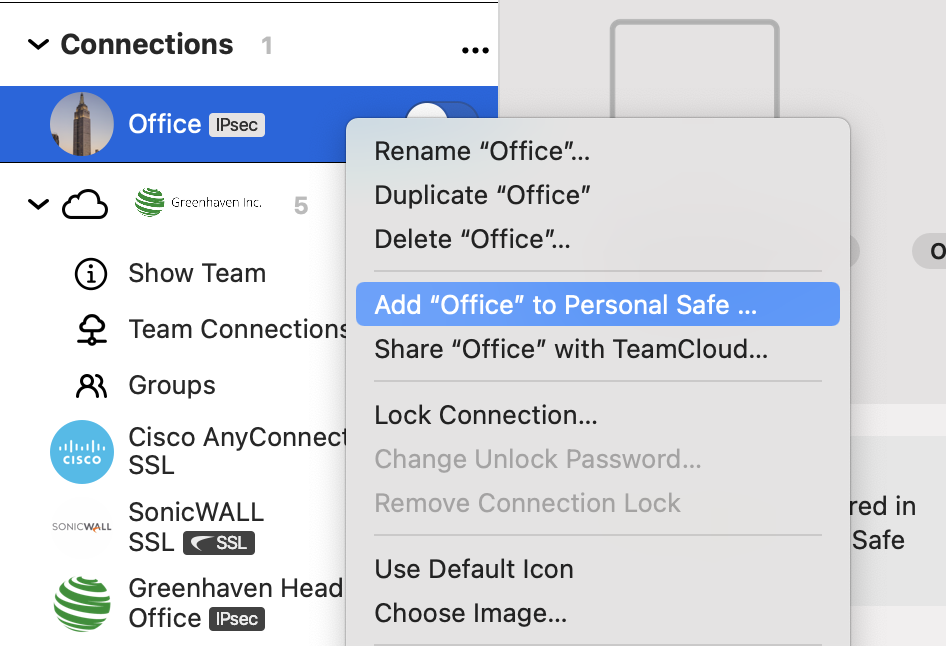

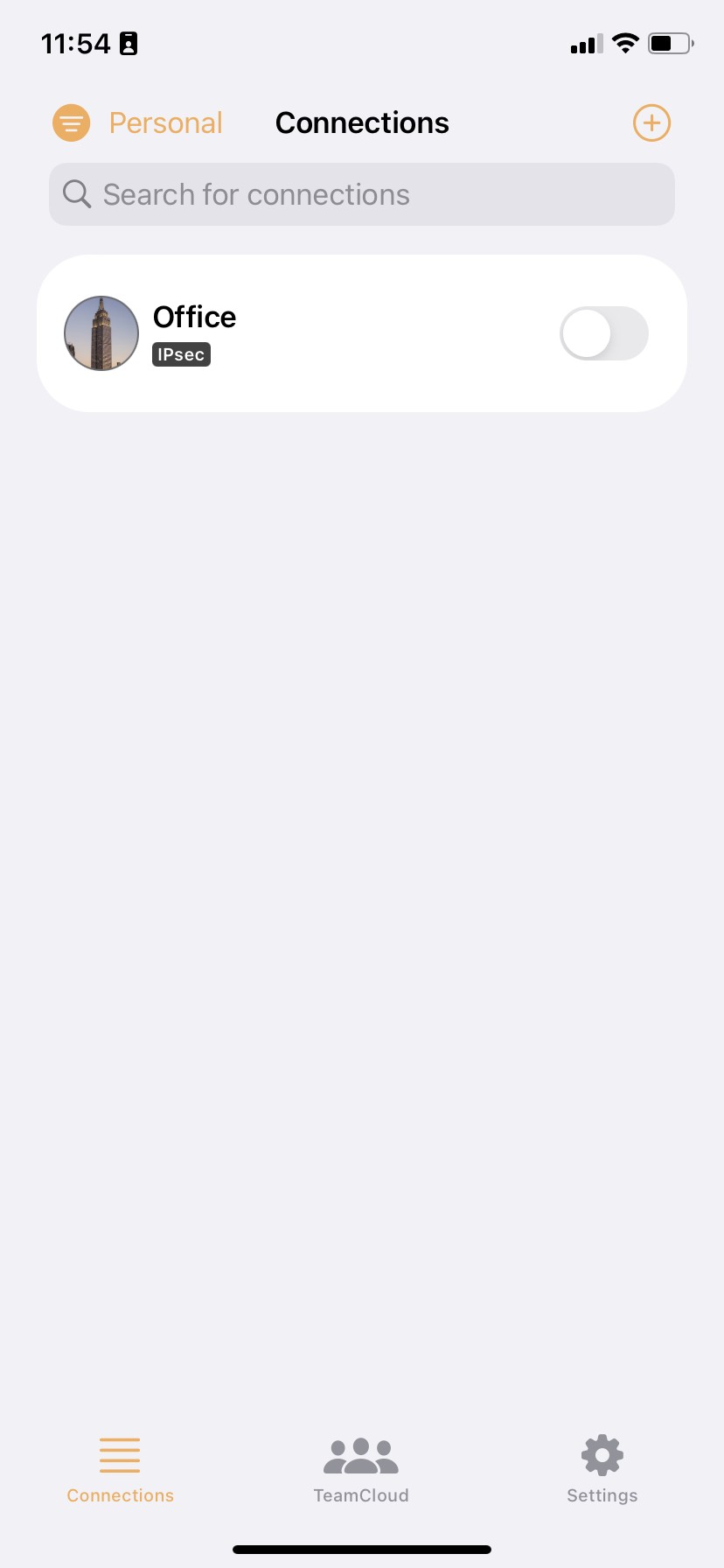

Accéder aux connexions sur iOS

Lorsque vous vous connectez à VPN Tracker pour iOS avec votre identifiant et votre mot de passe equinux, vos connexions Personal Safe et TeamCloud apparaîtront dans l’application. Utilisez le filtre dans le coin supérieur gauche de l’application pour afficher uniquement les connexions TeamCloud de votre équipe ou les connexions personnelles de Personal Safe. Important : Si vous avez des connexions que vous avez uniquement enregistrées localement sur votre Mac, elles ne seront pas disponibles sur vos autres appareils. Pour obtenir ces connexions sur votre iPhone ou votre iPad, cliquez avec le bouton droit sur la connexion et choisissez « Ajouter à Personal Safe » ou « Partager avec TeamCloud ».

Important : Si vous avez des connexions que vous avez uniquement enregistrées localement sur votre Mac, elles ne seront pas disponibles sur vos autres appareils. Pour obtenir ces connexions sur votre iPhone ou votre iPad, cliquez avec le bouton droit sur la connexion et choisissez « Ajouter à Personal Safe » ou « Partager avec TeamCloud ».

Ces connexions apparaîtront sur votre iPhone ou votre iPad.

Ces connexions apparaîtront sur votre iPhone ou votre iPad.

Vous pouvez accéder aux serveurs de fichiers sur votre iPhone et votre iPad en utilisant VPN Tracker pour iOS et l’application Fichiers :

- Connectez-vous à votre VPN

- Ouvrez l’application Fichiers

- Appuyez sur l’icône ··· en haut à droite

- Choisissez « Se connecter au serveur »

- Entrez le nom d’hôte ou l’adresse IP de votre serveur de fichiers (par exemple,

fileserver.internal.example.com) - Connectez-vous avec vos identifiants d’entreprise lorsque vous y êtes invité

Vous devriez maintenant voir vos volumes de serveur de fichiers comme vous le faites sur macOS.

Conseils de dépannage

Si vous rencontrez des difficultés pour lister vos fichiers, voici quelques choses à essayer :

- Entrez le chemin d’accès complet au volume, et pas seulement le nom d’hôte du serveur : par exemple, si vous vous connectez au partage appelé

Marketingsur votre serveur de fichiers, entrezfiles.internal.example.com/Marketing - Demandez à la personne qui gère le serveur de fichiers d’activer SMBv2 ainsi que SMBv3 (iOS utilise certaines fonctionnalités v2 pour établir la connexion)

- Essayez une application de serveur de fichiers tierce depuis l’App Store. Certaines d’entre elles offrent une meilleure compatibilité avec certaines configurations de serveur de fichiers

Les protocoles VPN suivants ne sont actuellement pas pris en charge par VPN Tracker pour iPhone / iPad :

Solutions de contournement

De nombreuses passerelles VPN prennent en charge plus d’un standard VPN. Vérifiez si votre passerelle VPN peut activer un protocole compatible ou demandez à votre administrateur réseau.

Astuce : Masquer les protocoles non pris en charge

Dans VPN Tracker, accédez à Paramètres → Paramètres de connexion pour masquer les connexions non prises en charge de votre liste.

La valeur restante de votre forfait actuel sera créditée sur votre nouveau forfait.

La valeur restante de votre forfait actuel sera créditée sur votre nouveau forfait.Vous pouvez également choisir un nouveau forfait VPN Tracker qui inclut la prise en charge d’iOS.

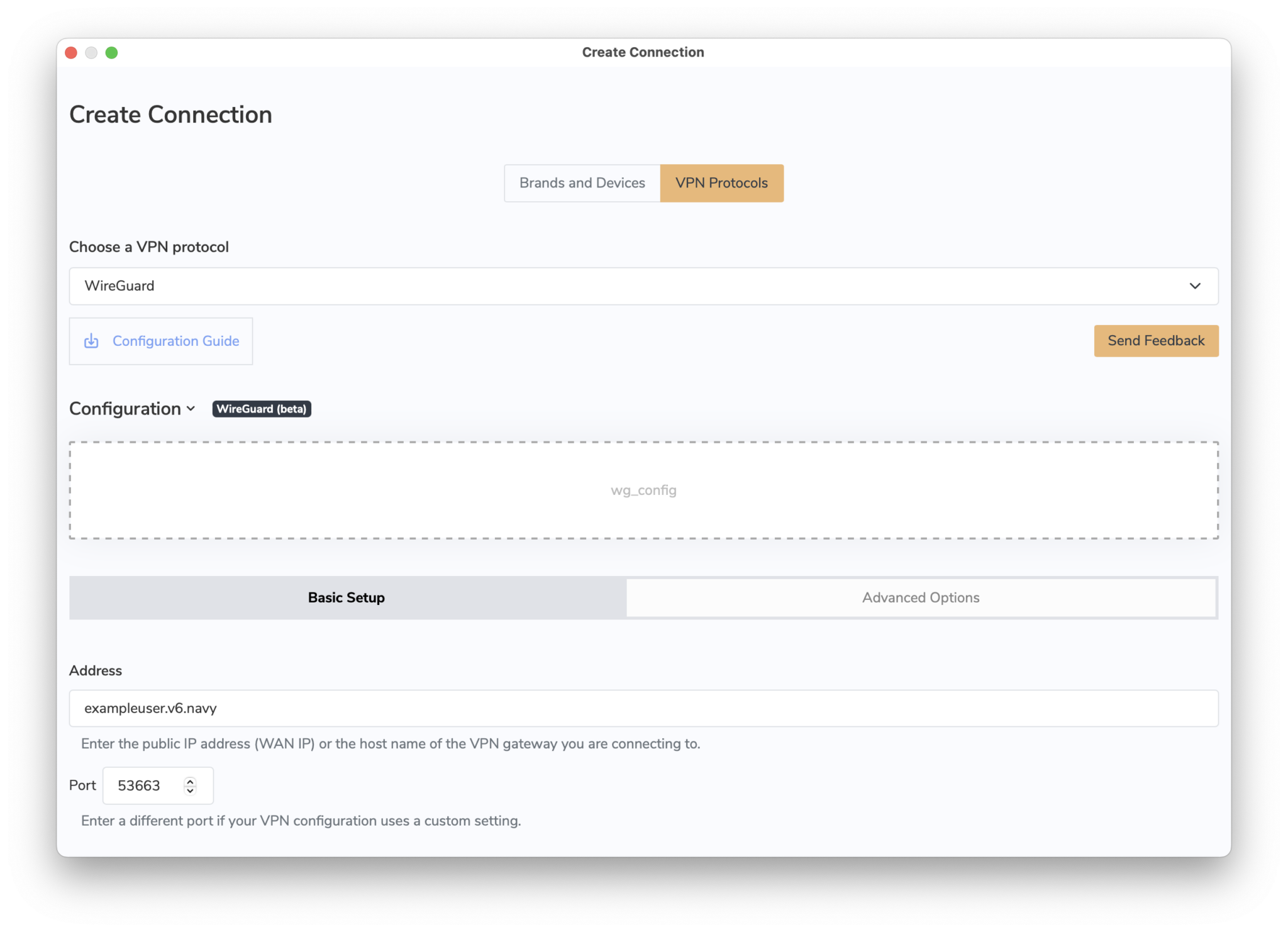

- Ouvrez VPN Tracker et ajoutez une nouvelle connexion WireGuard®

- Téléchargez votre fichier de configuration WireGuard® ou scannez votre code QR

- Enregistrez votre connexion sur votre compte en utilisant un chiffrement de bout en bout sécurisé

Vous pouvez maintenant vous connecter à votre serveur VPN WireGuard® sur Mac, iPhone ou iPad.

→ Plus d'informations sur la connexion à WireGuard® VPN dans VPN Tracker

WireGuard® est une marque déposée de Jason A. Donenfeld.

Vous pouvez maintenant vous connecter à votre serveur VPN WireGuard® sur Mac, iPhone ou iPad.

→ Plus d'informations sur la connexion à WireGuard® VPN dans VPN Tracker

WireGuard® est une marque déposée de Jason A. Donenfeld.

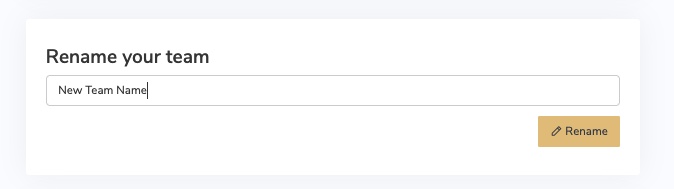

- Connectez-vous à votre compte my.vpntracker.com

- Sélectionnez votre équipe dans le coin supérieur gauche

- Dans le menu de gauche, choisissez "Team Cloud"

- Faites défiler vers le bas jusqu'à la section "Renommer votre équipe"

- Entrez le nouveau nom de votre équipe et appuyez sur "Renommer"

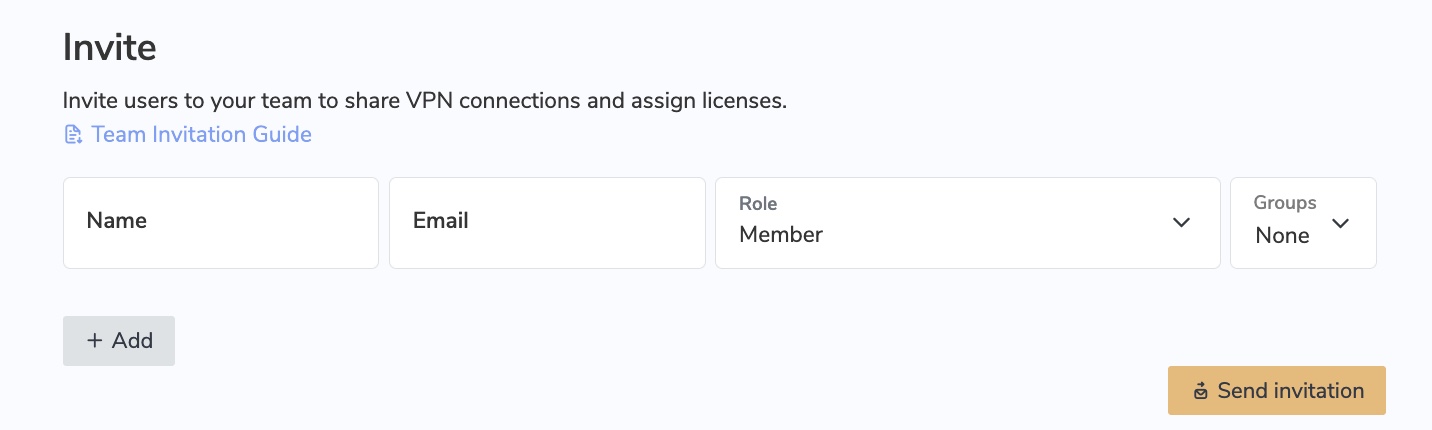

- Connectez-vous à votre compte my.vpntracker.com

- Sélectionnez votre équipe dans le coin supérieur gauche

- Dans le menu de gauche, choisissez "Team Cloud"

- Dans la section Inviter en haut, entrez le nom et l'adresse e-mail de l'entreprise de votre nouveau membre d'équipe, puis cliquez sur "Envoyer une invitation".

- Le membre de l'équipe invité recevra alors une invitation par e-mail avec un lien personnalisé sur lequel cliquer pour rejoindre votre équipe.

- Conseil : Chaque utilisateur VPN Tracker 365 a besoin de son propre identifiant equinux personnel. Après que l'utilisateur a reçu une invitation d'équipe de votre part et a cliqué sur le lien d'invitation, il peut soit créer un nouvel identifiant equinux, soit se connecter en utilisant son compte existant.

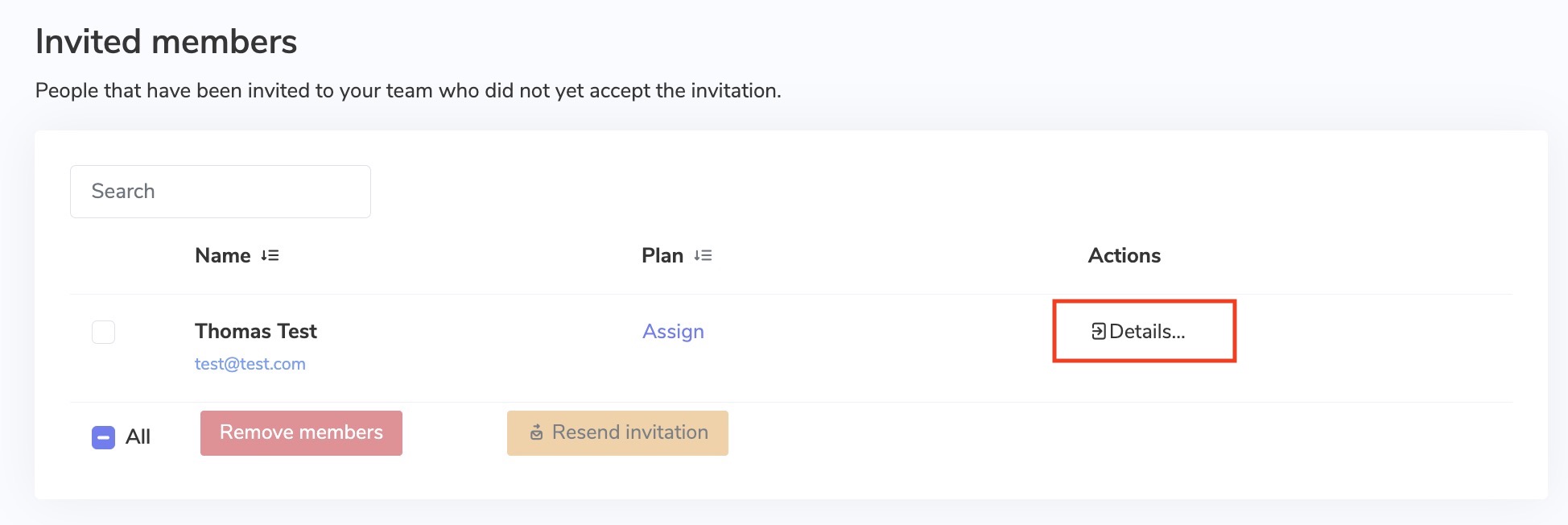

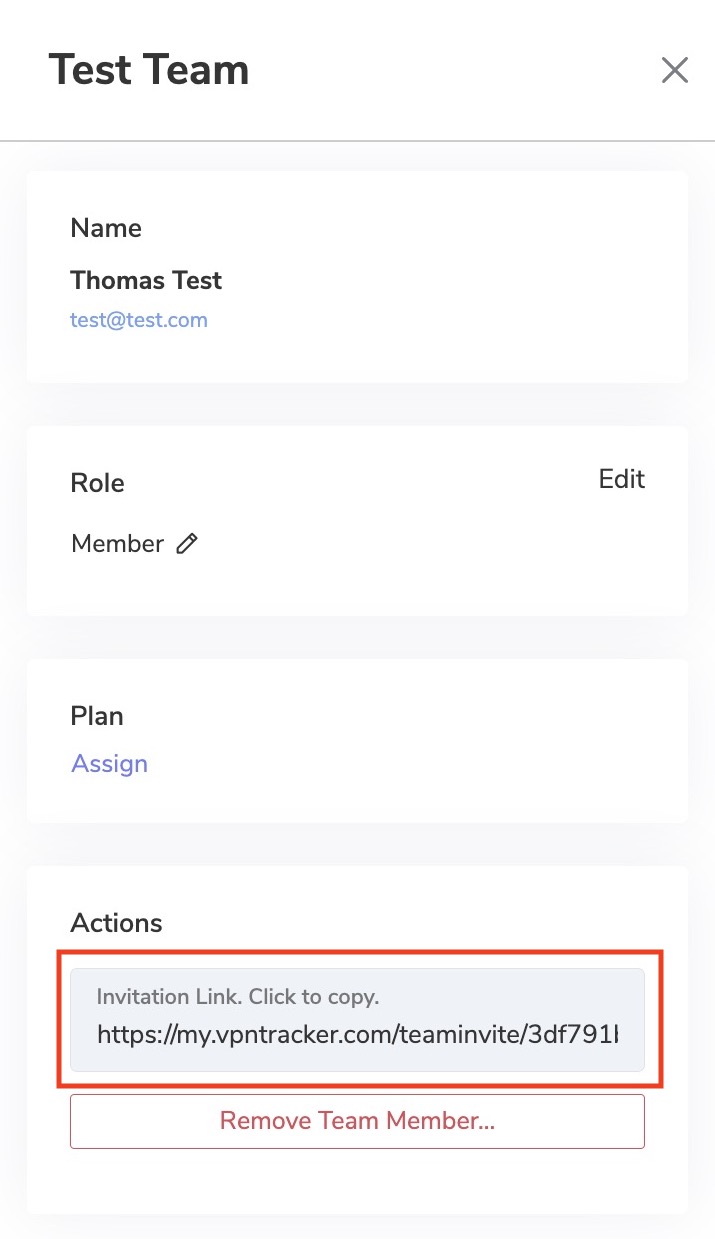

- Si l'utilisateur ne reçoit pas l'e-mail d'invitation, vous pouvez accéder au lien d'invitation en cliquant sur "Détails" à côté du nom de l'utilisateur

- Une fois qu'un membre de l'équipe a accepté votre invitation par e-mail, vous en serez informé par e-mail

Si vous avez déjà acheté une licence VPN Tracker mais que vous souhaitez passer à un autre produit, vous avez deux options :

1. Acheter une mise à niveau

Dans la plupart des cas, vous pouvez mettre à niveau votre forfait actuel. Le magasin VPN Tracker répartira automatiquement votre achat au prorata en fonction de la valeur restante de votre produit actuel.

Accédez à votre page de mise à niveau my.vpntracker pour voir vos options de mise à niveau.

2. Convertir votre produit en crédit magasin Si vous avez acheté avec un autre compte ou si vous souhaitez passer complètement à une autre gamme de produits, vous pouvez convertir votre licence existante en crédit magasin et l’utiliser pour votre nouvel achat :

- Visitez notre page de transfert de code promo du magasin et suivez les étapes pour recevoir votre code promo

- Choisissez votre nouveau produit sur le magasin my.vpntracker

- Entrez votre code promo lors du paiement

Que cela signifie-t-il ?

Lorsque DoH est activé, il contourne votre serveur DNS et, au lieu de cela, les domaines que vous saisissez dans votre navigateur sont envoyés via un serveur DNS compatible DoH en utilisant une connexion HTTPS chiffrée.Ceci est destiné à être une mesure de sécurité pour empêcher d'autres (par exemple, votre FAI) de voir les sites web que vous essayez d'accéder. Cependant, si vous utilisez un serveur DNS fourni par votre passerelle VPN, cela permet aux requêtes DNS de s'exécuter en dehors du tunnel VPN. De plus, si le VPN spécifie un serveur DNS qui résout les noms d'hôtes internes, ceux-ci ne sont soit pas résolus du tout, soit résolus incorrectement lorsque DoH est activé.

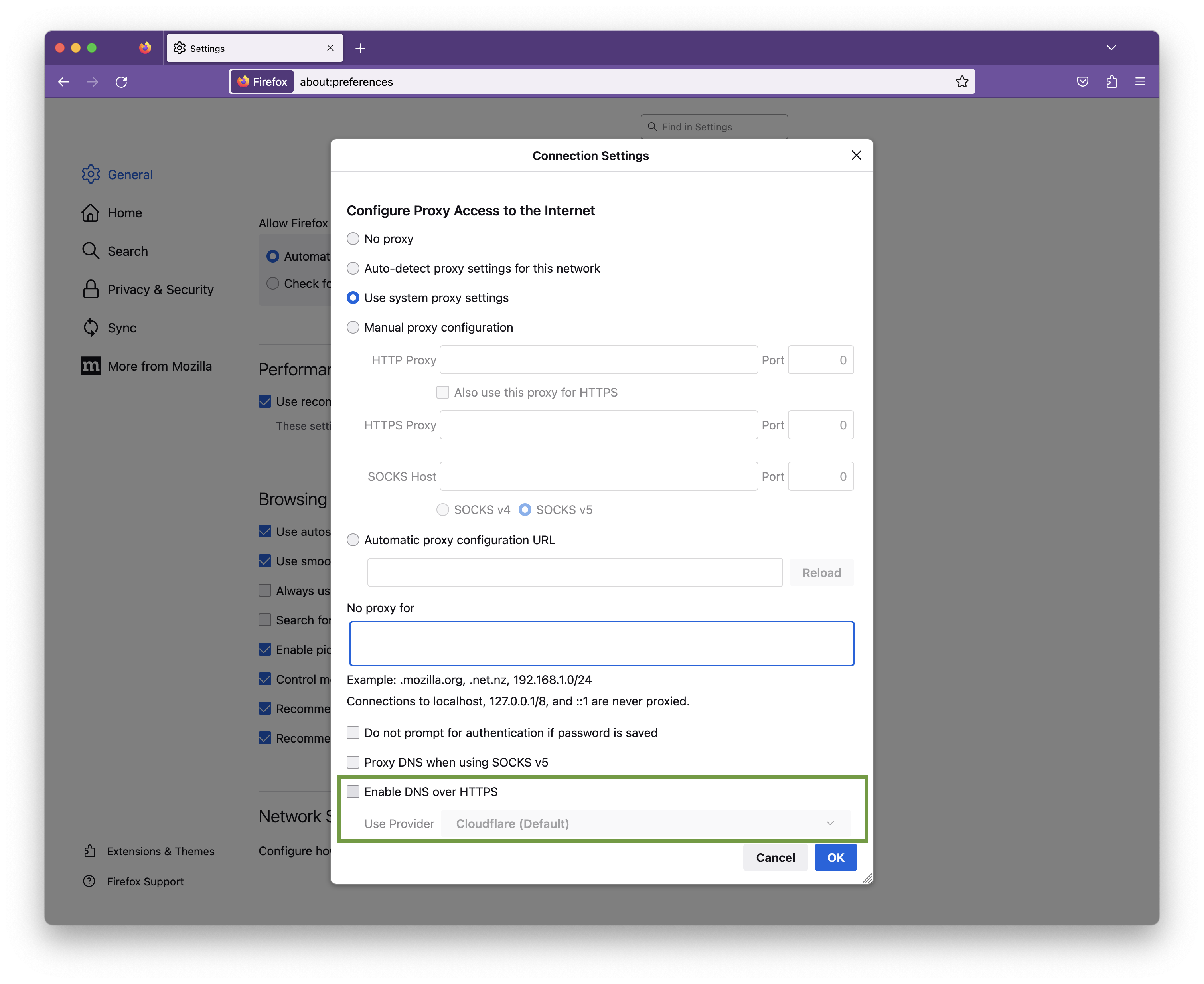

Comment désactiver DNS sur HTTPS dans Firefox

Pour vous assurer que toutes vos requêtes DNS s'exécutent via le DNS de votre VPN, vous devrez désactiver DoH dans Firefox. Pour ce faire, ouvrez votre navigateur Firefox, allez dans Firefox > Préférences > Paramètres réseau et décochez la case en regard de « Activer DNS sur HTTPS » :

Cliquez sur OK pour enregistrer vos modifications.

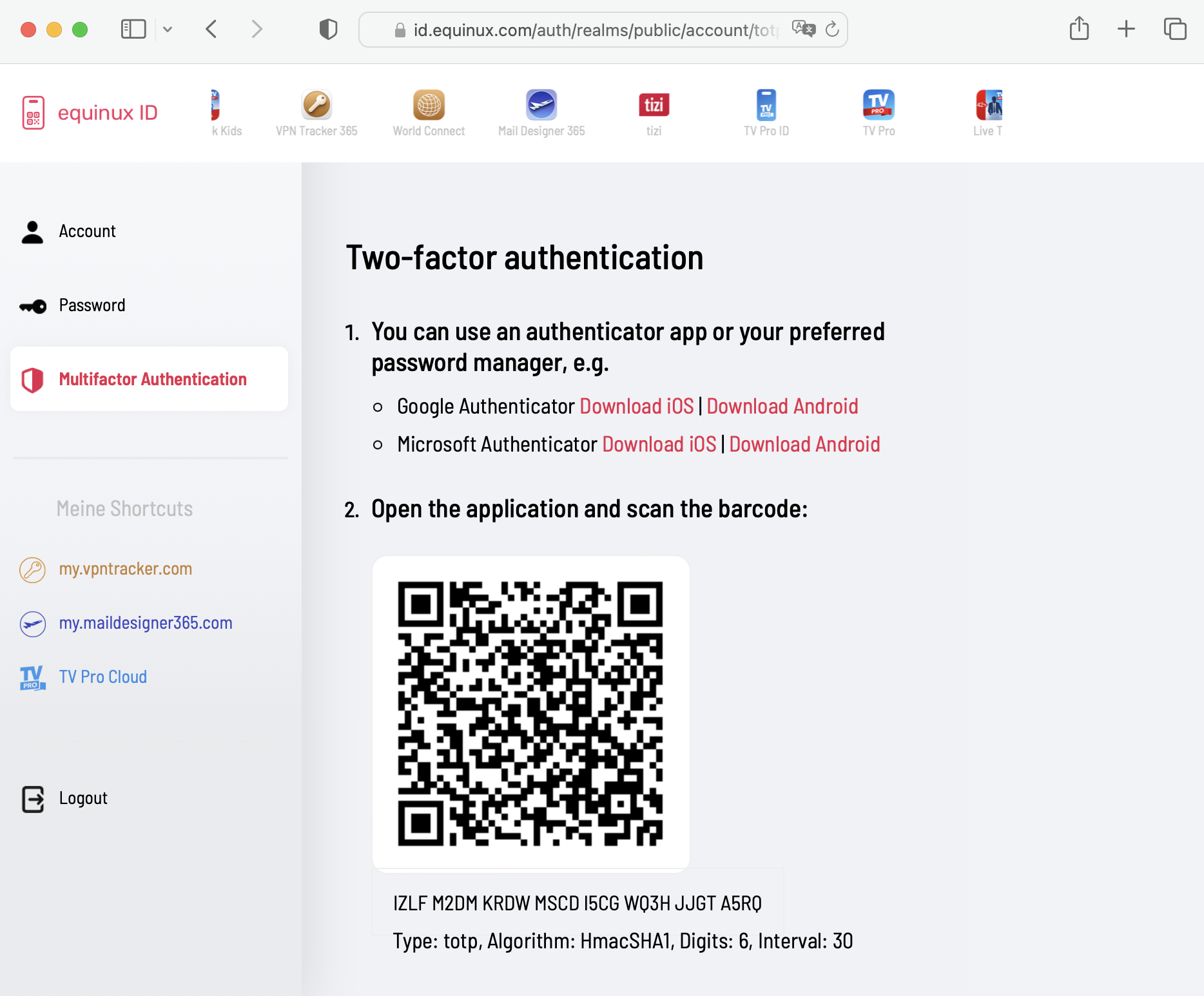

equinux 2FA est compatible avec toutes les principales applications d'authentification et de gestion de mots de passe, notamment :

- Google Authenticator

- Microsoft Authenticator

- Twilio Authy

- 1Password

- FreeOTP

- Bitwarden

If your VPN connection is configured to be Host to Everywhere, all non-local network traffic is sent over the VPN tunnel once the connection has been established. All non-local traffic includes traffic to public Internet services, as those are non-local, too. Those services will only be reachable if your VPN gateway has been configured to forward Internet traffic sent over VPN to the public Internet and to forward replies back over VPN, otherwise Internet access will stop working.

A possible workaround is to configure a Host to Network connection instead, where only traffic to configured remote networks will be sent over VPN, whereas all other traffic is sent out like it is when there is no VPN tunnel established at all. In case the remote network are automatically provisioned by the VPN gateway, this has to be configured on the VPN gateway, automatic provisioning has to be disable in VPN Tracker (not possible for all VPN protocols), or the Traffic Control setting has to be used to override the network configuration as provided by the gateway (Traffic Control is currently not available on iOS).

A Host to Everywhere setup may be desirable for reasons of anonymity or to pretend to be in a different physical location (e.g. a different country), since all your requests will arrive at their final destination with the public IP address of the VPN gateway instead of your own one. Also that way you can benefit from any maleware filters or ad blockers running on the VPN gateway, yet it also means that the gateway can filter what services you have access to in the first place. If Host to Everywhere is desired but not working, this has to be fixed on at the remote site, since what happens to public Internet traffic after being sent over the VPN is beyond VPN Tracker's control.

If the connection is configured to use remote DNS servers without any restrictions, all your DNS queries will be sent over the VPN. Before any Internet service can be contacted, its DNS name must be resolved to an IP address first and if that isn't possible, as the remote DNS server is not working correctly or unable to resolve public Internet domains, the resolving process will fail and this quite often has the same effect in software as if the Internet service is unreachable.

A possible workaround is to either disable remote DNS altogether, if not required for VPN usage, or to configure it manually, in which case it can be limited to specific domains only ("Search Domains"). By entering a search domain of example.com, only DNS names ending with example.com (such as www.example.com) would be resolved by the remote DNS servers, for all other domains the standard DNS servers will be used as configured in the system network preferences.

Using a remote DNS server may be desirable to filter out malicious domains, to circumvent DNS blocking of an Internet provider, to hide DNS queries from local DNS operators (since DNS is typically unencrypted), or to allow access to internal remote domains that a public DNS server cannot resolve, as they are not public. For the last case, configuring the internal domains as search domains is sufficient. For all other cases, the issue must be fixed at the remote site, since what happens to DNS queries after being sent over the VPN is beyond VPN Tracker's control.

- Appuyez sur la connexion. La carte de connexion apparaît.

- Appuyez sur « Feedback »

- Fournissez une brève description du problème de connexion

- Appuyez sur Envoyer

- Modifiez votre connexion.

- Accédez à la section « Options avancées ».

- Dans « Paramètres supplémentaires », modifiez le paramètre « Se connecter en utilisant IPv4 ou IPv6 » à « Utiliser IPv4 ».

- Enregistrez votre connexion et démarrez-la.

sudo networksetup -setv6off Wi-Fi

Remarque : Si votre interface Wi-Fi a un nom différent (par exemple, `en0`), remplacez « Wi-Fi » par le nom correct. Vous pouvez vérifier le nom de l’interface en utilisant cette commande :

networksetup -listallnetworkservices

3. Après avoir entré la commande, il vous sera demandé d’entrer votre mot de passe administrateur.

Cela désactivera complètement IPv6 pour votre connexion Wi-Fi.

PPTP VPN, ou Point-to-Point Tunneling Protocol Virtual Private Network, est un protocole largement utilisé pour la mise en œuvre de réseaux privés virtuels. Il permet le transfert sécurisé de données sur Internet en créant un tunnel privé et chiffré entre votre appareil et un serveur VPN. Voici une analyse des aspects clés :

- Explication du protocole :

Point-to-Point Tunneling Protocol (PPTP) : PPTP est un protocole qui facilite le transfert sécurisé de données entre l'appareil d'un utilisateur et un serveur VPN. Il crée un tunnel dans lequel les données sont encapsulées, assurant une connexion sécurisée.

- Chiffrement et sécurité :

Chiffrement : PPTP utilise diverses méthodes de chiffrement pour sécuriser les données transmises via le tunnel, ce qui rend difficile pour les parties non autorisées de les intercepter ou de les déchiffrer.

- Facilité de configuration :

Configuration conviviale : PPTP est connu pour sa simplicité et sa facilité de configuration. C'est souvent le choix préféré des utilisateurs qui privilégient un processus de configuration simple.

- Compatibilité :

Large compatibilité : PPTP est compatible avec une large gamme d'appareils et de systèmes d'exploitation, notamment Windows, macOS, Linux, iOS et Android, ce qui le rend accessible aux utilisateurs sur différentes plateformes.

- Vitesse et performances :

Considérations relatives aux performances : PPTP est reconnu pour ses vitesses de connexion relativement rapides, ce qui le rend adapté aux activités telles que le streaming et les jeux en ligne.

- Considérations pour les utilisateurs soucieux de la sécurité :

Préoccupations en matière de sécurité : Bien que PPTP offre une solution pratique pour de nombreux utilisateurs, il est important de noter que certains experts en sécurité ont soulevé des préoccupations quant à sa vulnérabilité à certains types d'attaques. Les utilisateurs ayant des exigences de sécurité élevées peuvent envisager d'autres protocoles VPN tels qu'OpenVPN ou L2TP/IPsec.

- Choisir le bon protocole VPN :

Tenez compte de vos besoins : Lors de la sélection d'un protocole VPN, il est essentiel de tenir compte de vos exigences spécifiques, notamment de l'équilibre entre la facilité d'utilisation et le niveau de sécurité nécessaire à vos activités en ligne.

En résumé, PPTP VPN est un protocole largement accessible et facile à utiliser, adapté à divers appareils. Cependant, les utilisateurs doivent être conscients de leurs besoins spécifiques en matière de sécurité et envisager d'autres protocoles si un chiffrement plus fort est une priorité.

Le saviez-vous ? VPN Tracker est le seul Client VPN pour Mac pour PPTP VPN sous macOS Sonoma et macOS Sequoia.- VPN Tracker for Mac BASIC - 1 Connection

- VPN Tracker for Mac PERSONAL - 10 Connections

- VPN Tracker Mac & iOS EXECUTIVE - 15 Connections

- VPN Tracker Mac & iOS PRO - 50 Connections

- VPN Tracker Mac & iOS VIP - 100 Connections

- VPN Tracker Mac & iOS CONSULTANT - 400 Connections

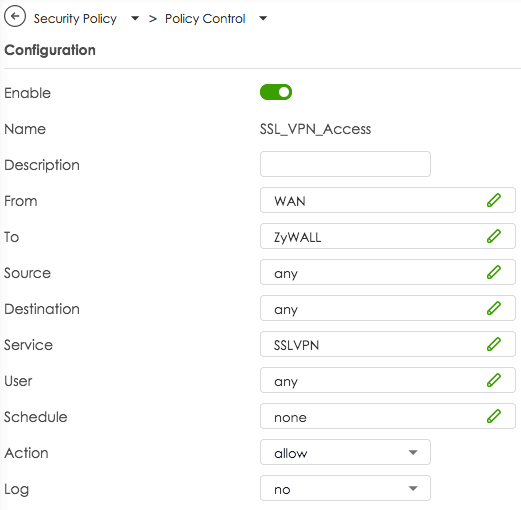

Par défaut, Zyxel crée des règles de pare-feu pour autoriser le trafic de SSL VPN à la zone LAN et de LAN à la zone SSL VPN. Ces règles sont nécessaires pour autoriser le flux de trafic VPN une fois la connexion établie. Cependant, il n'existe aucune stratégie qui autorise réellement le trafic de gestion VPN au niveau du port WAN, les demandes des clients arrivant au port WAN sont rejetées par le pare-feu.

Pour autoriser une connexion OpenVPN sur le port WAN, vous devez d'abord créer votre propre stratégie. Dans la navigation principale, sélectionnez Security Policy > Policy Control, cliquez sur le bouton + Add et créez une stratégie qui autorise le trafic pour le service SSLVPN de WAN à ZyWALL. Veuillez consulter la capture d'écran ci-dessous.

Si votre connexion OpenVPN est interrompue après un certain temps, cela peut être dû à la période de re-clésage. Testez si l’extension de la période peut résoudre le problème.

Procédez comme suit:

- Modifiez votre connexion OpenVPN dans VPN Tracker

- Accédez à « Paramètres avancés > Phase 2 »

- Modifiez la valeur Durée de vie à 28800 (ce qui correspond à une période de 8 heures)

Si cela ne résout pas vos problèmes, vous pouvez également vérifier vos paramètres d’interopérabilité keep-alive, activité et détection de pairs inactifs.

Si vous continuez à rencontrer des problèmes avec votre connexion VPN, veuillez nous envoyer un rapport TSR.

Convertissez vos produits en crédit magasin

Si vous souhaitez modifier le nombre de vos licences, vous avez la possibilité de convertir votre licence existante en crédit magasin. Vous pouvez ensuite utiliser ce crédit pour votre prochain achat :

- Visitez notre Page de transfert de code promo du magasin et suivez les instructions pour recevoir votre code promo.

- Sélectionnez vos nouveaux produits dans le my.vpntracker Store.

- Entrez votre code promo lors du processus de paiement.

Remarque : Si la valeur restante de votre ancien produit dépasse le montant du nouveau produit, vous recevrez un code promo supplémentaire pour la valeur restante.

'Your Sonicwall' is either currently unreachable or is not a valid SonicWall appliance. Would you like to save this connection anyway?

Au démarrage de la connexion, l'écran suivant s'affiche :

Connection Error

'Your Sonicwall' is not a SonicWall SSL VPN server.

Dans ces cas, nous vous recommandons de passer à VPN Tracker. VPN Tracker est disponible pour Mac et iOS. Un avantage supplémentaire est qu'une fois la connexion configurée, elle est immédiatement disponible sur les deux appareils, car VPN Tracker synchronise en toute sécurité les paramètres via le Coffre-fort personnel.

Update September 2024 : SonicWall a introduit une autre mise à jour avec SonicOS 6.5.4.15-116n, qui a rendu la fonctionnalité SSL VPN non fonctionnelle pour de nombreux appareils SonicWall.

Update November 2024 : Ce problème semble être résolu par la mise à jour SonicOS 6.5.4.15-117n. Pour plus d'informations, veuillez consulter :

https://www.sonicwall.com/support/knowledge-base/mobile-connect-breaks-after-upgrade-to-sonicos-6-5-4-15/240903132324983

-

Qu'est-ce que les déconnexions lors du rekeying ?

Les déconnexions lors du rekeying se produisent lorsque la connexion VPN est interrompue pendant la mise à jour de la clé (rekeying). Cela entraîne un traitement interrompu du trafic pendant une courte période, ce qui est particulièrement problématique pour les connexions stables telles que les vidéoconférences.

-

Pourquoi ce problème survient-il lors du rekeying ?

Le problème survient parce que, lors de l’utilisation de TCP avec OpenVPN, le pare-feu n’accepte aucun trafic pendant le processus de rekeying. Cela entraîne une interruption du trafic.

-

Quel impact les déconnexions ont-elles sur une vidéoconférence ?

Lors d’une vidéoconférence, les déconnexions lors du rekeying peuvent entraîner une interruption complète du trafic. Cela interrompt la connexion, perturbant voire mettant fin à la vidéoconférence.

-

Pourquoi TCP est-il sensible à ce problème ?

Selon OpenVPN, TCP est problématique pour les connexions VPN car il est plus sensible à la congestion du trafic lors des perturbations du réseau ou du processus de rekeying. OpenVPN recommande donc d’utiliser UDP à la place, car il peut mieux gérer les processus de rekeying.

-

Quelle solution VPN Tracker propose-t-il pour ce problème ?

VPN Tracker propose une solution particulièrement conviviale : lors de l’établissement d’une connexion, VPN Tracker définit automatiquement le minuteur de rekeying sur 24 heures. Cela minimise considérablement les déconnexions dues aux processus de rekeying, maintenant une connexion particulièrement stable. De plus, VPN Tracker prend en charge le passage à UDP, ce qui permet une connexion encore plus fiable.

-

Pourquoi le minuteur de rekeying doit-il être réglé sur 24 heures ?

Un cycle de rekeying plus long réduit la fréquence des déconnexions. En réglant le minuteur sur 24 heures, comme le fait VPN Tracker par défaut, la probabilité que le processus de rekeying soit déclenché pendant une phase critique, telle qu’une vidéoconférence, est diminuée.

-

Quels avantages VPN Tracker offre-t-il lors de l’utilisation d’UDP par rapport à TCP ?

VPN Tracker facilite la configuration d’UDP, qui offre des connexions plus rapides et une sensibilité réduite à la perte de paquets. UDP est plus efficace et plus résistant aux interruptions pendant le processus de rekeying, ce qui est particulièrement bénéfique pour les applications gourmandes en bande passante telles que les vidéoconférences ou le streaming.

-

Quelles recommandations VPN Tracker fournit-il aux entreprises pour optimiser leurs connexions VPN ?

Pour les entreprises qui dépendent de connexions stables, VPN Tracker propose des solutions simples et efficaces :

- Par défaut, le minuteur de rekeying est réglé sur 24 heures pour minimiser les déconnexions.

- Il est recommandé d’utiliser UDP au lieu de TCP chaque fois que possible pour améliorer davantage les performances.

- Vérifiez votre connexion Wi-Fi : assurez-vous que le Wi-Fi est activé sur votre appareil et connecté au bon réseau ↵

- Vérifiez les connexions câblées : si vous utilisez une connexion filaire, assurez-vous que le câble est bien connecté et non endommagé.

- Redémarrez le routeur : débranchez le routeur de la source d'alimentation pendant environ 30 secondes, puis rebranchez-le. Attendez quelques minutes que la connexion soit rétablie. ↵

- Contactez un administrateur ou un fournisseur : si le problème persiste, il peut y avoir un problème avec votre fournisseur d'accès Internet. Contactez votre administrateur ou le service clientèle de votre fournisseur d'accès Internet. ↵

- Utilisez un point d'accès mobile : si vous avez accès à des données mobiles, essayez de configurer un point d'accès pour tester la connexion.

- Vous pouvez voir et configurer si votre connexion VPN actuellement active exclut certaines adresses Internet dans la configuration de la connexion : dans VPN Tracker, sélectionnez la connexion, choisissez « Modifier », puis « Paramètres avancés ». Dans la zone « Contrôle du trafic », il peut y avoir des adresses Internet répertoriées auxquelles le VPN restreint l'accès.

- Pour vérifier si votre pare-feu exclut certaines adresses Internet, désactivez temporairement votre pare-feu et réessayez l'action dans VPN Tracker qui a déclenché le message d'erreur.

- Vérifiez les paramètres de votre pare-feu pour les applications ou les sites web bloqués. Certains pare-feu permettent de bloquer ou d'autoriser sélectivement des adresses IP, des domaines ou des applications spécifiques.

- Si vous constatez qu'une règle bloque l'accès, vous pouvez ajuster cette règle ou ajouter une exception pour autoriser l'accès à des sites web ou des services spécifiques.

- Si vous ne parvenez toujours pas à accéder à certaines zones, contactez le support du fabricant de votre pare-feu ou votre support informatique.

LCP: PPP peer accepted proposal but also modified it which isn't allowed.Veuillez mettre à jour votre Sonicwall vers au moins SonicOS 6.5.4.15-117n pour résoudre ce problème. Pour plus d'informations, veuillez consulter : https://www.sonicwall.com/support/knowledge-base/mobile-connect-breaks-after-upgrade-to-sonicos-6-5-4-15/240903132324983

Notre expérience montre également que les connexions IPsec sont nettement plus performantes, nous recommandons donc également d’utiliser IPsec.

Notre expérience montre également que les connexions IPsec sont nettement plus performantes, nous recommandons donc également d’utiliser IPsec.

- Envoyer un ping keep-alive toutes les

Cette option contrôle si et à quelle fréquence VPN Tracker envoie des pings keep-alive. Un ping keep-alive n’est pas un ping normal et n’est pas considéré comme du trafic tunnel par la passerelle VPN, il ne maintient donc pas la connexion active sur la passerelle. Le seul but de ces pings est de maintenir la connexion active via les pare-feu et les routeurs NAT entre VPN Tracker et la passerelle lorsqu’aucun autre trafic tunnel n’est envoyé.

- Déconnecter en cas d’inactivité pendant

Cette option contrôle si et après combien de temps VPN Tracker se déconnectera en raison d’une inactivité. Seul le trafic tunnel est considéré comme une activité, les pings keep-alive envoyés des deux côtés et le trafic de gestion du protocole ne sont pas considérés comme du trafic tunnel.

- Considérer le pair comme mort si aucun signe de vie pendant

Cette option contrôle si et après combien de temps VPN Tracker se déconnectera en l’absence de signe de vie. Tout trafic provenant de la passerelle est considéré comme un signe de vie, qu’il s’agisse de trafic tunnel, de ping keep-alive ou de trafic de gestion du protocole.

Cette option n’a aucun effet si la passerelle n’est pas configurée pour envoyer des pings (option

--pingoupingdans le fichier de configuration du serveur), car sans les pings activés, il peut ne pas y avoir de trafic tunnel ou de gestion pendant un certain temps, mais ce n’est pas la preuve que la passerelle n’est plus active, car elle n’enverra rien s’il n’y a rien à envoyer. Avec le ping activé, la passerelle enverrait au moins des pings keep-alive dans une telle situation, et si ceux-ci n’arrivent pas non plus, la passerelle a probablement déconnecté la connexion ou est hors ligne.

Oui, vous pouvez imprimer sur votre imprimante domestique lorsque vous êtes connecté à VPN Tracker loin de chez vous. Pour garantir une expérience d’impression à distance fluide, suivez ces étapes :

1. Attribuez une adresse IP statique à votre imprimante

- Accédez à l’interface web de votre routeur en saisissant son adresse IP dans un navigateur web (par exemple, 192.168.1.1 ou 192.168.0.1).

- Accédez aux paramètres LAN ou DHCP.

- Attribuez une adresse IP statique à votre imprimante (par exemple, 192.168.50.100) afin qu’elle reste cohérente.

2. Configurez votre Mac pour l’impression à distance

- Connectez-vous à > Imprimantes et scanners sur votre Mac.

- Cliquez sur + pour ajouter une nouvelle imprimante.

- Sélectionnez l’onglet IP et saisissez l’adresse IP statique attribuée à votre imprimante.

- Choisissez le pilote d’imprimante approprié pour assurer la compatibilité.

3. Évitez Bonjour pour l’impression à distance

Le service Bonjour d’Apple permet de détecter les appareils sur les réseaux locaux, mais ne fonctionne pas de manière fiable sur VPN en raison de sa dépendance à l’égard de multicast DNS (mDNS). Connectez-vous toujours à votre imprimante en utilisant son adresse IP statique.

4. Vérifiez les paramètres du pare-feu et du réseau

- Assurez-vous que votre pare-feu autorise le trafic d’impression sur VPN.

- Vérifiez que les paramètres de l’imprimante et du VPN ne bloquent pas les connexions à distance.

En configurant une adresse IP statique, en évitant Bonjour et en garantissant des règles de pare-feu appropriées, vous pouvez imprimer des documents à distance via VPN Tracker sans problème.

Dynamic DNS (DynDNS ou DDNS) est un service qui attribue un nom de domaine fixe (tel que yourname.dnsprovider.com) à votre connexion Internet domestique. Ceci est particulièrement utile lorsque votre fournisseur d’accès Internet vous attribue une adresse IP dynamique – ce qui signifie que votre adresse peut changer à tout moment, par exemple après un redémarrage du routeur ou tous les 24 heures.

Pourquoi est-ce important pour l’accès à distance ?

Si vous essayez de vous connecter à votre réseau domestique à distance (via VPN, bureau à distance, serveur de fichiers, etc.), ces adresses IP changeantes peuvent rendre difficile l’accès fiable à votre routeur. DynDNS résout ce problème en suivant votre adresse IP actuelle et en mettant automatiquement à jour votre nom de domaine en conséquence.

En termes simples

Considérez DynDNS comme un service de réexpédition postale lorsque vous déménagez – au lieu d’envoyer votre demande VPN à une adresse obsolète, il la transfère toujours à votre adresse actuelle. De cette façon, vous pouvez vous connecter à votre réseau domestique même si votre adresse IP a changé, sans avoir à vérifier ou à reconfigurer quoi que ce soit manuellement.

Que se passe-t-il lorsque vous utilisez Dynamic DNS ?

- Vous vous connectez en utilisant le même nom d’hôte à chaque fois (par exemple

yourname.dnsprovider.com) - Votre adresse IP actuelle est mise à jour automatiquement en arrière-plan

- Vous évitez les problèmes de connexion causés par les adresses IP changeantes

- L’accès à distance devient stable et sans tracas

Le protocole WireGuard ne prend pas en charge l’authentification à deux facteurs (2FA) pour les connexions VPN. Toutefois, lorsque vous utilisez des connexions WireGuard avec VPN Tracker, vous pouvez renforcer votre sécurité globale en activant la 2FA pour votre compte VPN Tracker.

Cela signifie que votre configuration VPN et votre accès sont protégés par une couche de sécurité supplémentaire, tandis que vos connexions WireGuard restent chiffrées de bout en bout pour une protection maximale.

L’utilisation de VPN Tracker est le meilleur moyen de profiter des performances et de la sécurité de WireGuard, ainsi que des protections modernes au niveau du compte, telles que la 2FA.

Oui, c'est possible. Vous pouvez migrer une connexion TheGreenBow IKEv1 existante vers VPN Tracker en exportant les données de connexion pertinentes et en les saisissant manuellement dans VPN Tracker.

Comment extraire les informations requises :

- Ouvrez TheGreenBow et sélectionnez la connexion souhaitée.

- Ouvrez le menu de configuration et choisissez « Exporter ».

- Dans la boîte de dialogue suivante, activez « Ne pas protéger la configuration VPN exportée » pour exporter les données en texte clair.

- Enregistrez le fichier à l'emplacement de votre choix.

Informations clés requises dans VPN Tracker :

1. Adresse de la passerelle

L'adresse IP ou le nom d'hôte de votre point de terminaison VPN. Dans TheGreenBow, celle-ci est répertoriée sous « Remote VPN Gateway ».

2. Réseaux distants

Dans VPN Tracker, vous devez définir les réseaux qui doivent être accessibles via le tunnel VPN. Ceux-ci sont appelés Réseaux distants ou Réseaux cibles et correspondent à :

Phase 2 > Network ConfigurationRemote LAN / Remote Network

Les entrées typiques incluent :

192.168.1.0/24– un sous-réseau complet10.0.0.0/16– une plage de réseau plus large172.16.0.10/32– un hôte unique

Entrez-les dans la section « Réseaux distants » ou « Réseaux cibles » dans VPN Tracker. Assurez-vous qu'ils correspondent à la configuration sur la passerelle VPN, sinon le trafic pourrait ne pas être acheminé correctement.

Conseil : Si vous n'êtes pas sûr, utilisez 0.0.0.0/0 comme paramètre temporaire. Cela permet d'accéder à tous les réseaux distants (si autorisé). Vous pouvez le restreindre ultérieurement si nécessaire.

3. Clé prépartagée (PSK)

Si vous n'avez pas déjà la PSK, vous pouvez la trouver dans le fichier exporté dans la section « Authentication ».

4. Informations d'identification XAuth

Nom d'utilisateur et mot de passe pour l'authentification étendue (si utilisé).

5. ID local et ID distant

Ces valeurs définissent les identités des deux pairs VPN pendant le handshake IKE. Elles sont particulièrement importantes si :

- la passerelle VPN n'identifie pas par adresse IP (par exemple en raison de NAT ou d'IP dynamiques),

- des certificats ou des profils d'authentification avancés sont utilisés,

- la passerelle attend une identité spécifique (par exemple FQDN ou ID personnalisé).

Dans le fichier exporté, ceux-ci se trouvent généralement sous « ID Type », « Local ID » et « Remote ID ».

Entrez-les dans VPN Tracker sous « Identifiers » > Local / Remote, et utilisez le format correct (par exemple FQDN, adresse e-mail, Key ID ou adresse IP).

6. Paramètres de chiffrement et d'authentification

Portez une attention particulière aux algorithmes utilisés pour Encryption, Authentication et Hashing, et reproduisez-les dans VPN Tracker dans les paramètres de phase 1 et de phase 2.

- Connectez-vous à my.vpntracker.com.

- Accédez à votre équipe souhaitée → Membres → Ajouter des membres.

- Entrez l’adresse e-mail support@equinux.com dans le champ E-mail, définissez le nom sur equinux Support et attribuez le rôle Admin.

- Cliquez sur Envoyer une invitation.

- Vous pouvez consulter l’invitation que vous venez d’envoyer dans l’onglet Invitations.

Si l’installation des composants système de VPN Tracker échoue – par exemple, avec une erreur OSSystemExtensionErrorDomain 10 – cela est souvent dû à des extensions système bloquées ou à des logiciels de sécurité tiers sur macOS. Voici comment résoudre le problème :

Vérifiez les paramètres système de macOS (avertissement de sécurité)

Accédez à Préférences Système > Confidentialité et sécurité et faites défiler vers le bas. Si vous voyez un message tel que « Logiciel système de ‘equinux’ a été bloqué », cliquez sur « Autoriser ». Redémarrez ensuite votre Mac.

Vérifiez les extensions réseau interférentes (par exemple, Bitdefender)

Certaines applications comme Bitdefender installent leurs propres composants réseau qui peuvent bloquer VPN Tracker :

- Ouvrez Préférences Système > Général > Éléments de connexion et Extensions

- Cliquez sur l’icône à côté de « Extensions réseau »

- Décochez securitynetworkinstallerapp.app et toutes les autres extensions suspectes

- Redémarrez votre Mac

Vérifiez la protection de l’intégrité du système (SIP)

Si SIP a été désactivé ou modifié – généralement uniquement dans les configurations de développeur – macOS peut bloquer les extensions système. SIP doit normalement rester activé pour que VPN Tracker fonctionne correctement.

Réinstallez VPN Tracker

Supprimez complètement VPN Tracker de votre Mac, redémarrez l’appareil et réinstallez l’application. Important : Lorsque vous lancez l’application pour la première fois, cliquez sur « Autoriser » lorsque macOS vous invite à approuver l’extension système – ne la refusez pas ou ne l’ignorez pas.

Vous rencontrez toujours des problèmes ? L’assistance VPN Tracker se fera un plaisir de vous aider davantage.

Pour permettre à VPN Tracker de charger ses extensions système requises via votre système MDM, suivez ces étapes :

1. Ajouter une politique d’extension système

Créez ou modifiez une charge utile de politique d’extension système dans votre système MDM.

Valeurs requises :

- Identifiant d’équipe : CPXNXN488S

- Types d’extensions système autorisés : En fonction de votre configuration, vous pouvez autoriser tous les types ou spécifier uniquement

Network Extensions.

2. Appliquer la règle d’identifiant d’équipe

L’identifiant d’équipe CPXNXN488S doit être ajouté à la liste des identifiants d’équipe autorisés. Ce paramètre garantit que toutes les extensions système signées par l’équipe VPN Tracker sont approuvées.

Important : La règle d’identifiant d’équipe prime sur les paramètres « Autoriser tout » globaux. Si un identifiant d’équipe est présent, le système n’autorisera que les extensions signées par les identifiants répertoriés, même si « Autoriser tout » est activé.

3. Envoyer la configuration

Enregistrez et déployez le profil de configuration mis à jour vers vos Macs cibles. Après l’installation, VPN Tracker devrait être en mesure de charger ses extensions système sans nécessiter l’approbation de l’utilisateur.

Si le bouton Supprimer est manquant sur my.vpntracker.com, l’utilisateur est probablement un Administrateur.

- Modifiez l’utilisateur et changez son rôle en Membre.

- Enregistrez la modification.

- Rouvrez l’utilisateur et cliquez sur Supprimer.

La plage d’adresses IP du client doit être en dehors du réseau cible ou distant. Modifiez la plage d’adresses IP du client en conséquence.

Dans ce cas, vous pouvez constater des performances VPN plus lentes ou des déconnexions occasionnelles. VPN Tracker inclut des protections pour aider à prévenir les déconnexions pour de nombreux protocoles VPN, mais les effets sur les performances ne peuvent pas être entièrement corrigés par logiciel.

Si votre modèle TP-Link offre une option pour désactiver le déchargement matériel, la désactiver résoudra le problème. Notez que cela peut parfois réduire les performances Internet lorsque le routeur est fortement sollicité, car le routeur doit traiter tout le trafic sans accélération matérielle. Ce paramètre est généralement disponible sur les modèles TP-Link professionnels, tandis que la plupart des modèles grand public ne l’incluent pas mais utilisent toujours l’accélération matérielle.

Symptômes :

La configuration de la connexion VPN échoue ou se bloque au démarrage. Le serveur est accessible, mais le tunnel n’est pas établi.

Cause :

Les trames Jumbo peuvent être activées sur le réseau du client. L’augmentation de la MTU qui en résulte n’est pas entièrement prise en charge sur le trajet du réseau, ce qui entraîne la perte des paquets VPN.

Solution :

Désactivez les trames Jumbo sur le réseau du client ou configurez une MTU standard. Après avoir désactivé les trames Jumbo, les processus qui déterminent et appliquent la MTU de trajet correct peuvent fonctionner correctement, ce qui permet d’établir le tunnel.

Vous devriez voir une page de connexion SonicWall. Si la page se charge mais que vous ne parvenez toujours pas à vous connecter avec VPN Tracker, veuillez contacter notre assistance.

Si la page ne se charge pas, voici quelques problèmes courants et solutions possibles :

- Vérifiez si vous avez installé un pare-feu ou une solution de sécurité des points de terminaison, telle que Little Snitch ou Symantec Endpoint Protection. Désactivez temporairement ces outils ou ajoutez une exception pour l’adresse de votre passerelle VPN.

- Essayez de vous connecter en utilisant une autre connexion Internet. Par exemple, activez le mode Hotspot sur votre iPhone et essayez de vous connecter via votre hotspot. Si cela fonctionne, le problème est probablement lié à votre routeur Internet ou à votre fournisseur d’accès Internet.

- Si vous ne parvenez pas à atteindre la passerelle VPN même avec une autre connexion Internet, contactez votre administrateur VPN pour vérifier que la passerelle est en cours d’exécution.