Frequently Asked Questions

- Suporte VPN multiprotocolo

- Ligações de alta velocidade

- VPN sem configuração - graças às tecnologias TeamCloud & Personal Safe

- Visite a página de transferência de licença e inicie sessão na conta que contém a licença para a qual pretende receber crédito.

- Selecione a licença que pretende trocar e confirme a conversão da licença. O seu código promocional para o período restante será enviado para o endereço de e-mail da sua conta.

- Aceda ao portal my.vpntracker.com e inicie sessão com a conta à qual pretende adicionar a licença.

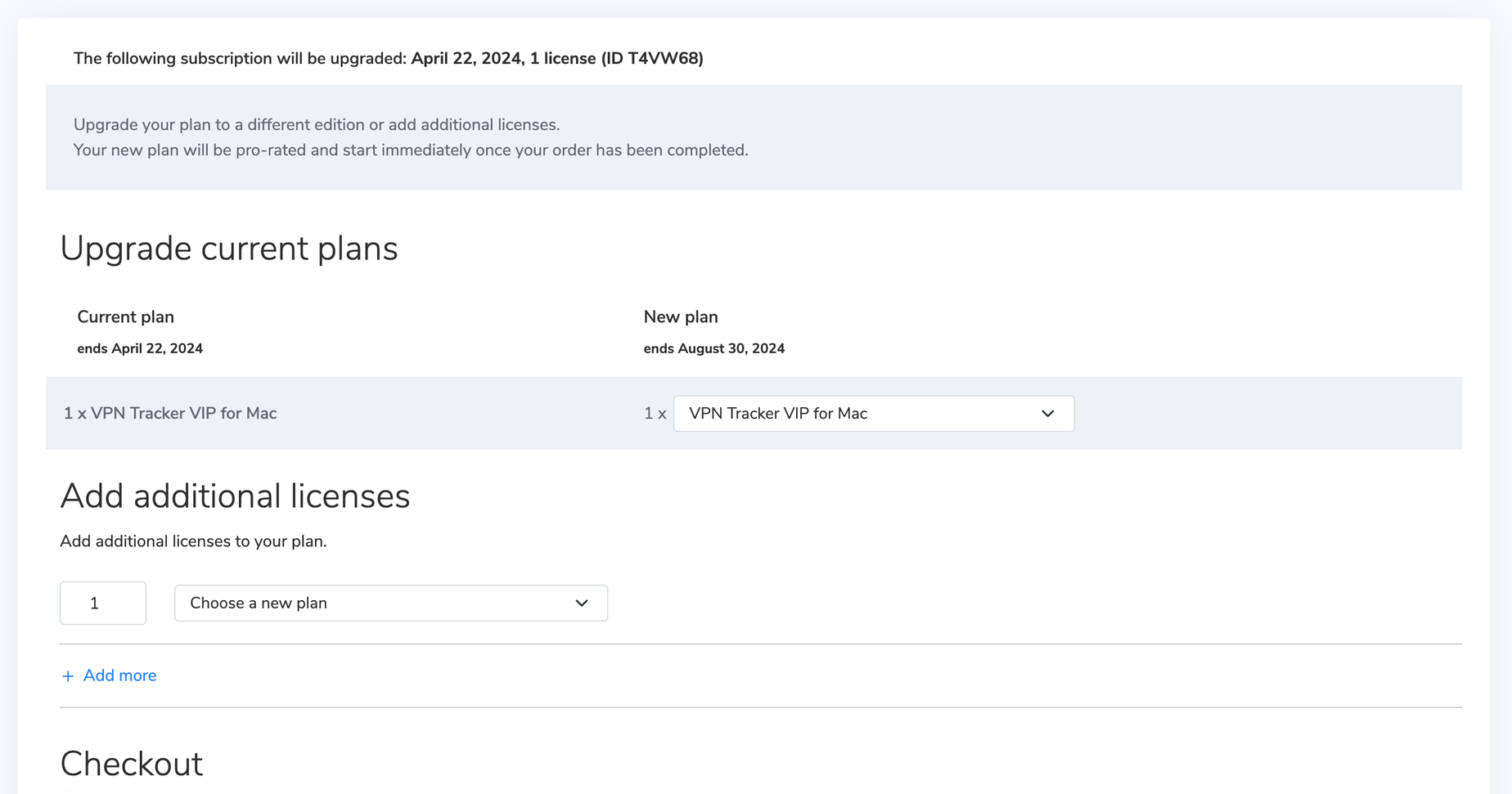

- Clique em “Comprar mais licenças ou atualizações” e adicione uma licença adicional. Pode encontrar mais informações sobre a adição de licenças aqui:

- Aplique o código promocional à sua encomenda na parte inferior da página, verifique os termos e condições e clique em “Pagar agora”.

- Tem de ser um Gestor ou Organizador na sua equipa – o suporte para múltiplos administradores está a ser lançado atualmente para equipas – contacte-nos se quiser ativá-lo para a sua equipa imediatamente.

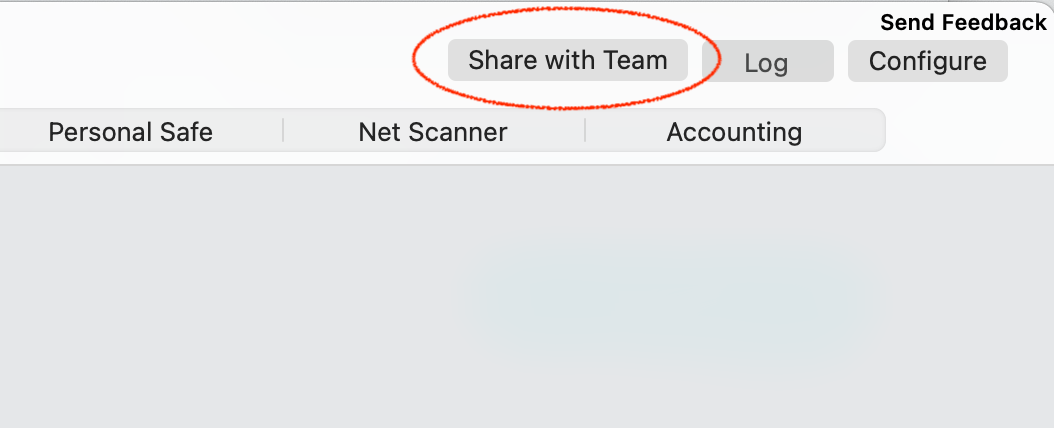

- Selecione uma ligação no VPN Tracker e selecione a opção 'Partilhar com a Equipa' a partir das vistas Estado ou Configuração

Nota sobre os novos utilizadores

A pessoa que recebe a ligação tem de ser membro da sua equipa VPN Tracker e tem de configurar as chaves de encriptação TeamCloud.

Isto acontece automaticamente quando abrem o VPN Tracker e outros membros da equipa estão online. Se outro membro da equipa não estiver disponível, o gestor da equipa também pode confirmar a configuração do TeamCloud em my.vpntracker.com.

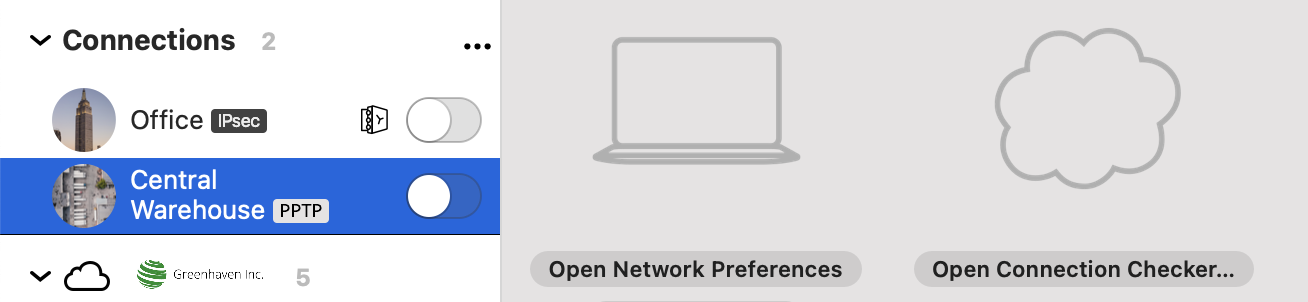

- As ligações VPN PPTP não são suportadas, uma vez que o iOS e o Android não suportam o pass-through PPTP

- Para as ligações VPN IPsec, poderá ter de ajustar as definições para NAT-T.

Pode criar e editar conexões diretamente no my.vpntracker.com usando qualquer navegador. Graças à engenharia avançada, funciona com a mesma segurança de dados que conhece do VPN Tracker no Mac.

Funciona assim

- Selecione a marca e o modelo do seu dispositivo

- Insira os detalhes da conexão

Para guardar a nova conexão:

- Insira o seu ID e password equinux

- A chave mestra segura encriptada é descarregada do my.vpntracker

Agora, um programa é executado localmente no seu dispositivo através do seu navegador para processar a encriptação:

- O programa de encriptação local decifra a chave mestra no seu dispositivo

- Em seguida, utiliza a sua chave mestra para encriptar os novos dados de conexão

- A conexão totalmente encriptada é carregada para o Personal Safe ou TeamCloud no my.vpntracker

- O seu Mac, iPhone ou iPad pode então obter a conexão encriptada, pronta para ligar

Isto é tudo. Edição integrada de conexões no my.vpntracker com segurança total e encriptação de ponta a ponta que conhece do VPN Tracker para Mac.

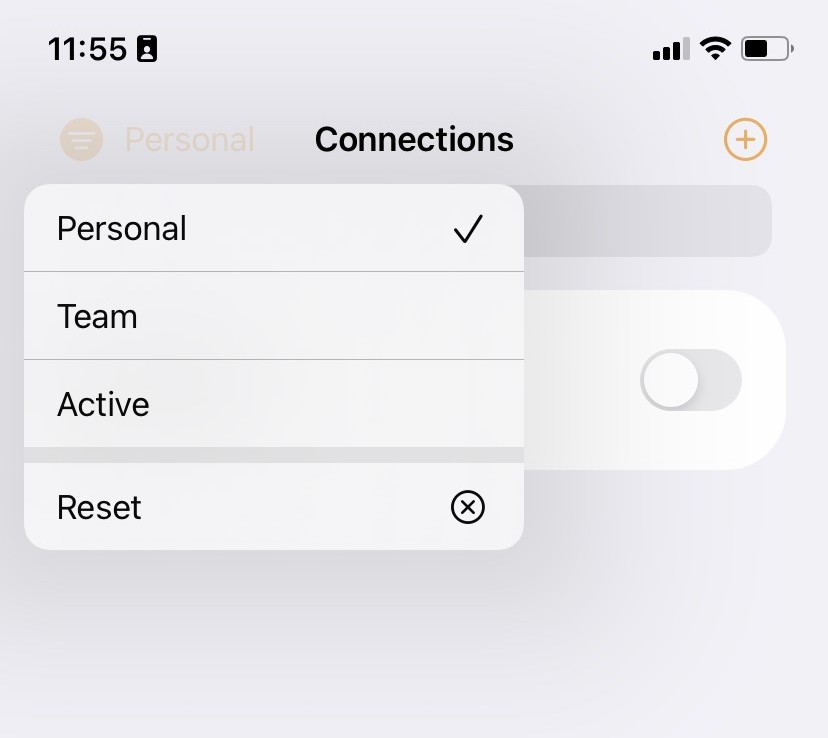

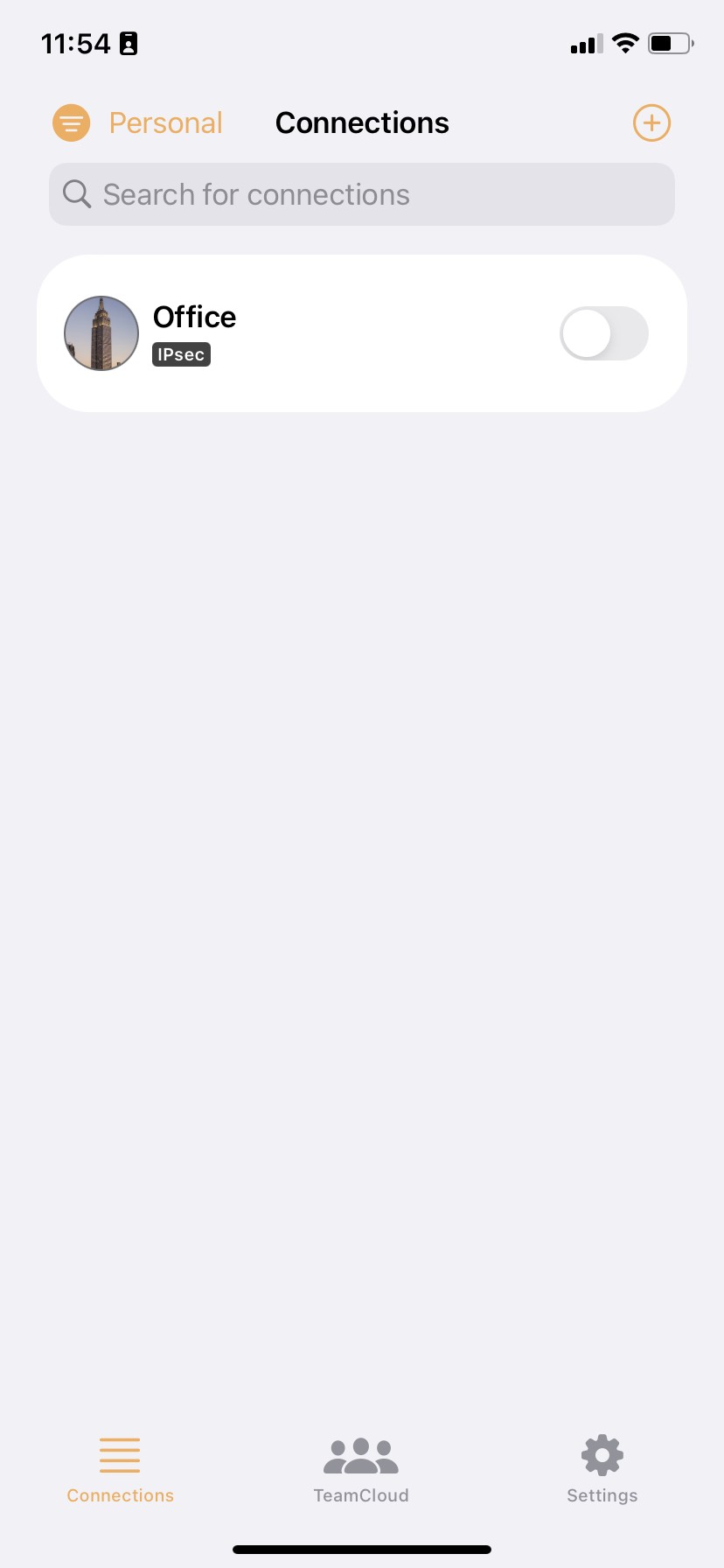

Aceder às conexões no iOS

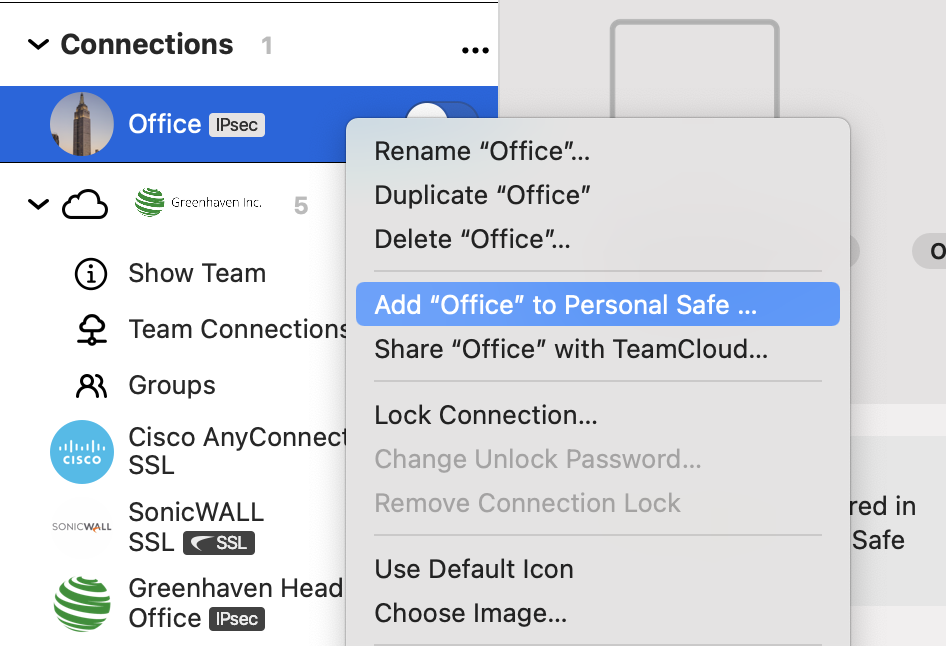

Quando efetuar login no VPN Tracker para iOS com o seu ID e palavra-passe equinux, as suas conexões Personal Safe e TeamCloud aparecerão na aplicação. Utilize o filtro no canto superior esquerdo da aplicação para ver apenas as conexões TeamCloud da sua equipa ou as conexões pessoais do Personal Safe. Importante: Se tiver conexões que apenas guardou localmente no seu Mac, estas não estarão disponíveis noutros dispositivos. Para obter estas conexões no seu iPhone ou iPad, clique com o botão direito do rato na conexão e selecione „Adicionar ao Personal Safe” ou „Partilhar com o TeamCloud”.

Importante: Se tiver conexões que apenas guardou localmente no seu Mac, estas não estarão disponíveis noutros dispositivos. Para obter estas conexões no seu iPhone ou iPad, clique com o botão direito do rato na conexão e selecione „Adicionar ao Personal Safe” ou „Partilhar com o TeamCloud”.

Estas conexões aparecerão no seu iPhone ou iPad.

Estas conexões aparecerão no seu iPhone ou iPad.

Pode aceder a servidores de ficheiros no seu iPhone e iPad utilizando o VPN Tracker para iOS e a aplicação Ficheiros:

- Ligue-se à sua VPN

- Abra a aplicação Ficheiros

- Toque no ícone ··· no canto superior direito

- Selecione 'Ligar ao servidor'

- Introduza o nome do anfitrião ou o endereço IP do servidor de ficheiros (por exemplo,

fileserver.internal.example.com) - Inicie sessão com as suas credenciais da empresa quando solicitado

Agora deverá conseguir ver os volumes do servidor de ficheiros tal como os vê no macOS.

Dicas para resolução de problemas

Se tiver problemas para listar os seus ficheiros, pode tentar o seguinte:

- Introduza o caminho completo do volume, não apenas o nome do anfitrião do servidor: por exemplo, se se estiver a ligar a uma pasta partilhada com o nome “Marketing” no seu servidor de ficheiros, introduza “fileserver.internal.example.com/Marketing”.

- Peça à pessoa que gere o servidor de ficheiros para ativar tanto o SMBv2 como o SMBv3 (o iOS utiliza algumas funcionalidades v2 para estabelecer a ligação).

- Experimente uma aplicação de servidor de ficheiros de terceiros a partir da App Store. Algumas delas oferecem uma melhor compatibilidade com determinadas configurações do servidor de ficheiros.

Os seguintes protocolos VPN não são atualmente suportados pelo VPN Tracker para iPhone / iPad:

Soluções

Muitos gateways VPN suportam mais do que um padrão VPN. Verifique se o seu gateway VPN pode ativar um protocolo compatível ou pergunte ao seu administrador de rede.

Dica: Oculte os protocolos não suportados

Dentro do VPN Tracker, vá para Definições → Definições de conexão para ocultar as conexões não suportadas da sua lista.

O valor restante do seu plano atual será creditado no seu novo plano.

O valor restante do seu plano atual será creditado no seu novo plano.Em alternativa, pode escolher um novo plano VPN Tracker que inclua suporte iOS.

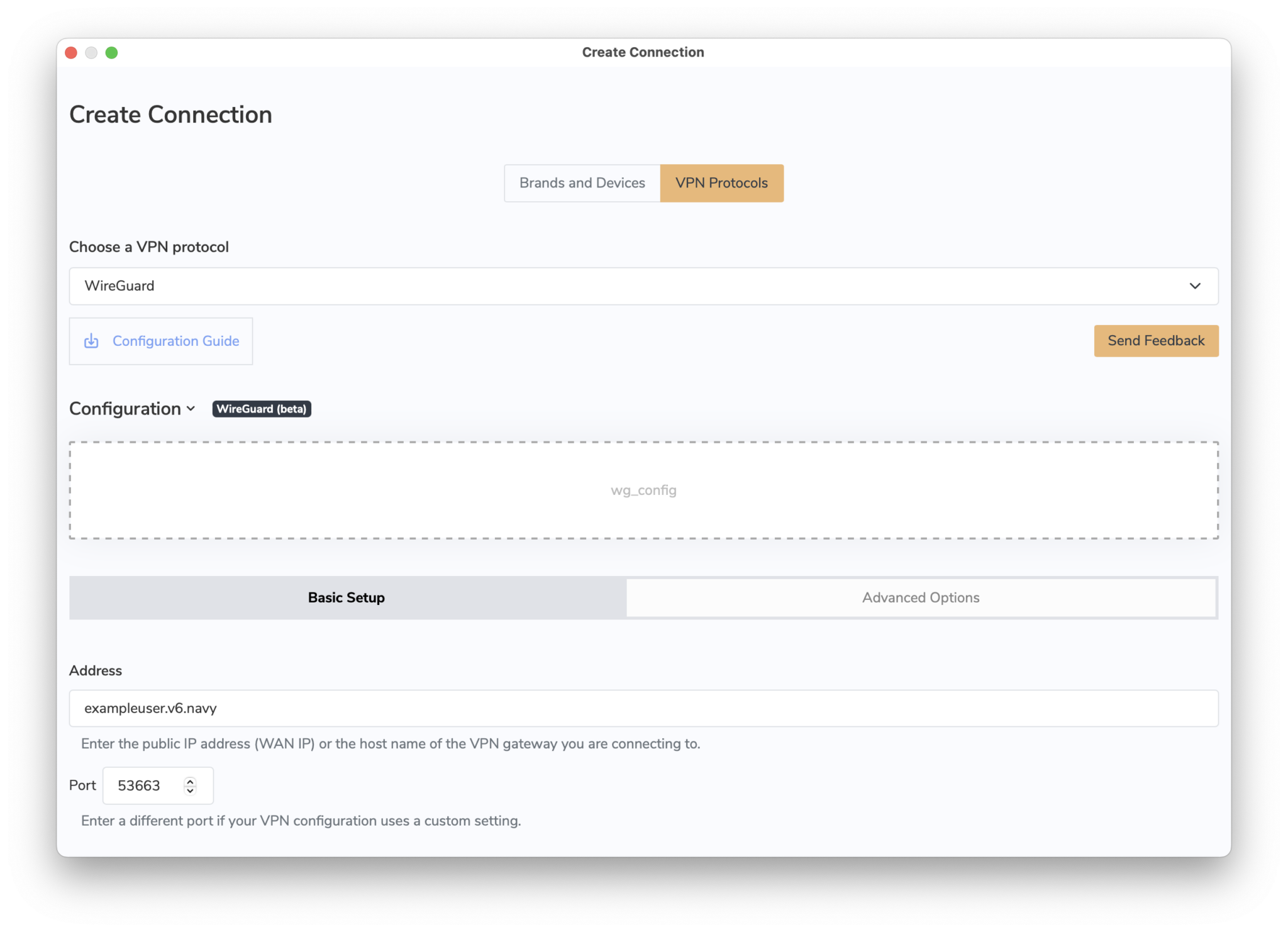

- Abra o VPN Tracker e adicione uma nova ligação WireGuard®

- Carregue o ficheiro de configuração WireGuard® ou digitalize o código QR

- Guarde a ligação à sua conta utilizando encriptação ponta a ponta segura

Agora pode ligar-se ao seu servidor VPN WireGuard® em Mac, iPhone ou iPad.

→ Mais informações sobre a ligação ao VPN WireGuard® no VPN Tracker

WireGuard® é uma marca registada de Jason A. Donenfeld.

Agora pode ligar-se ao seu servidor VPN WireGuard® em Mac, iPhone ou iPad.

→ Mais informações sobre a ligação ao VPN WireGuard® no VPN Tracker

WireGuard® é uma marca registada de Jason A. Donenfeld.

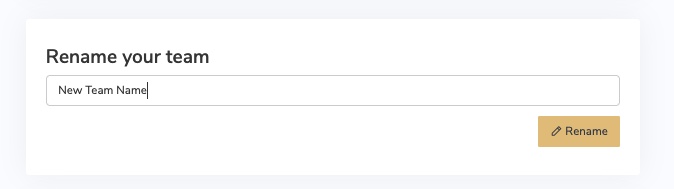

- Inicie sessão na sua conta my.vpntracker.com

- Selecione a sua equipa no canto superior esquerdo

- Selecione "Team Cloud" no lado esquerdo

- Desloque-se para baixo até à secção "Renomear a sua equipa"

- Introduza o novo nome da sua equipa e prima "Renomear"

- Inicie sessão na sua conta my.vpntracker.com

- Selecione a sua equipa no canto superior esquerdo

- Selecione "Team Cloud" no lado esquerdo

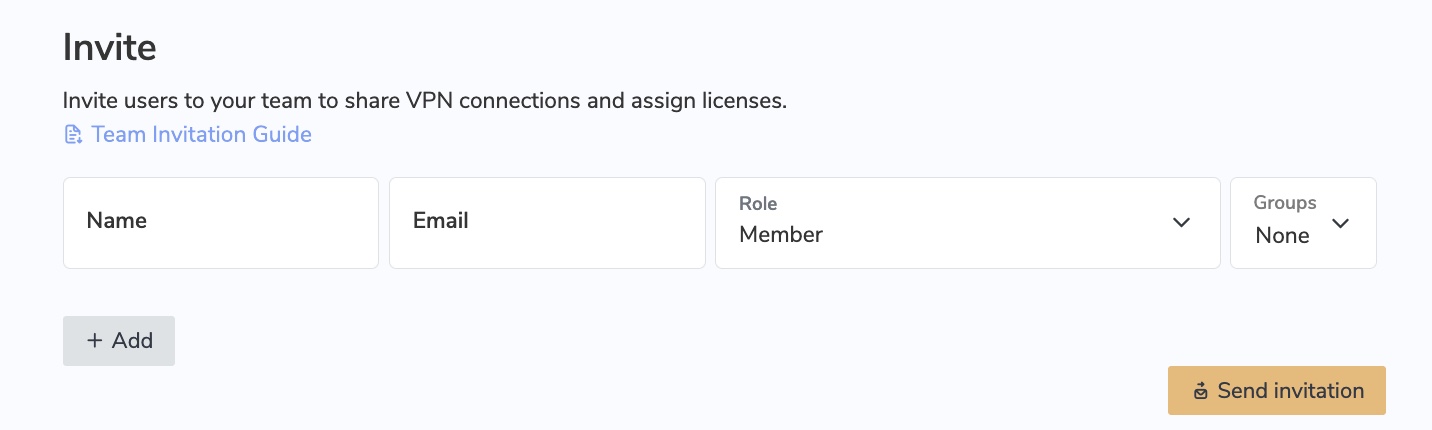

- Na secção "Convidar" na parte superior, introduza o nome e o endereço de e-mail da empresa do novo membro da equipa e, em seguida, clique em "Enviar convite".

- O membro da equipa convidado receberá um convite automático por e-mail com um link para clicar e aderir à sua equipa.

- Dica: cada utilizador VPN Tracker 365 precisa de um ID equinux pessoal. Depois de um utilizador receber um convite de equipa de si e clicar no link do convite, pode criar um novo ID equinux ou iniciar sessão com a sua conta existente.

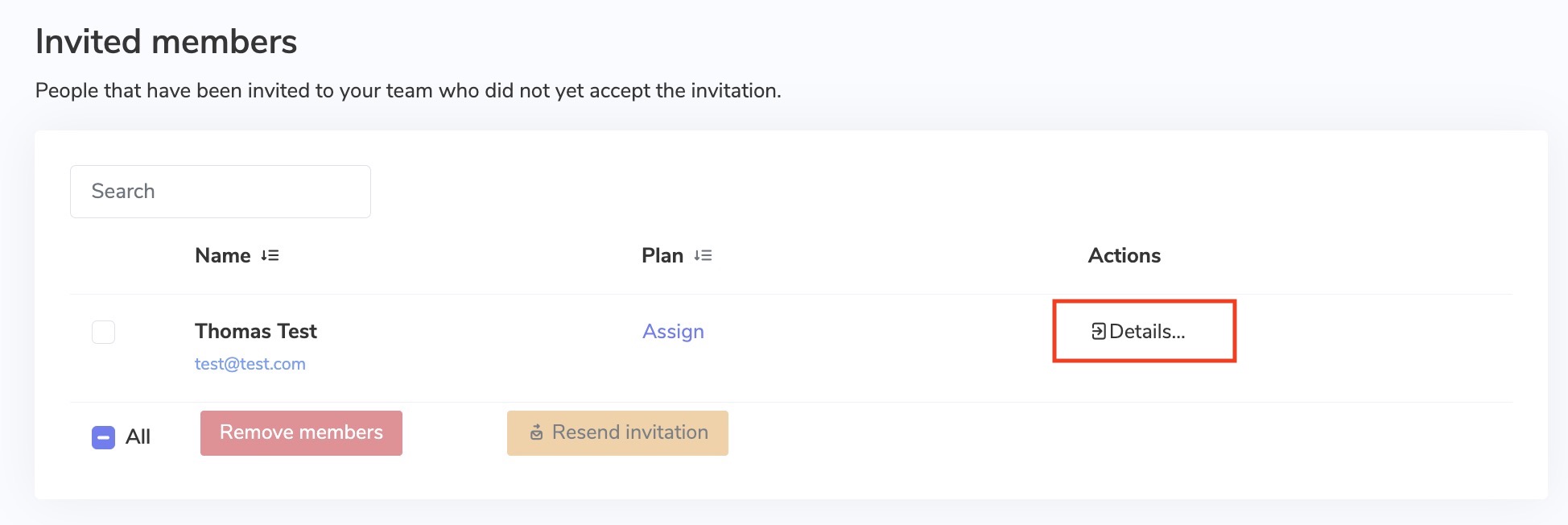

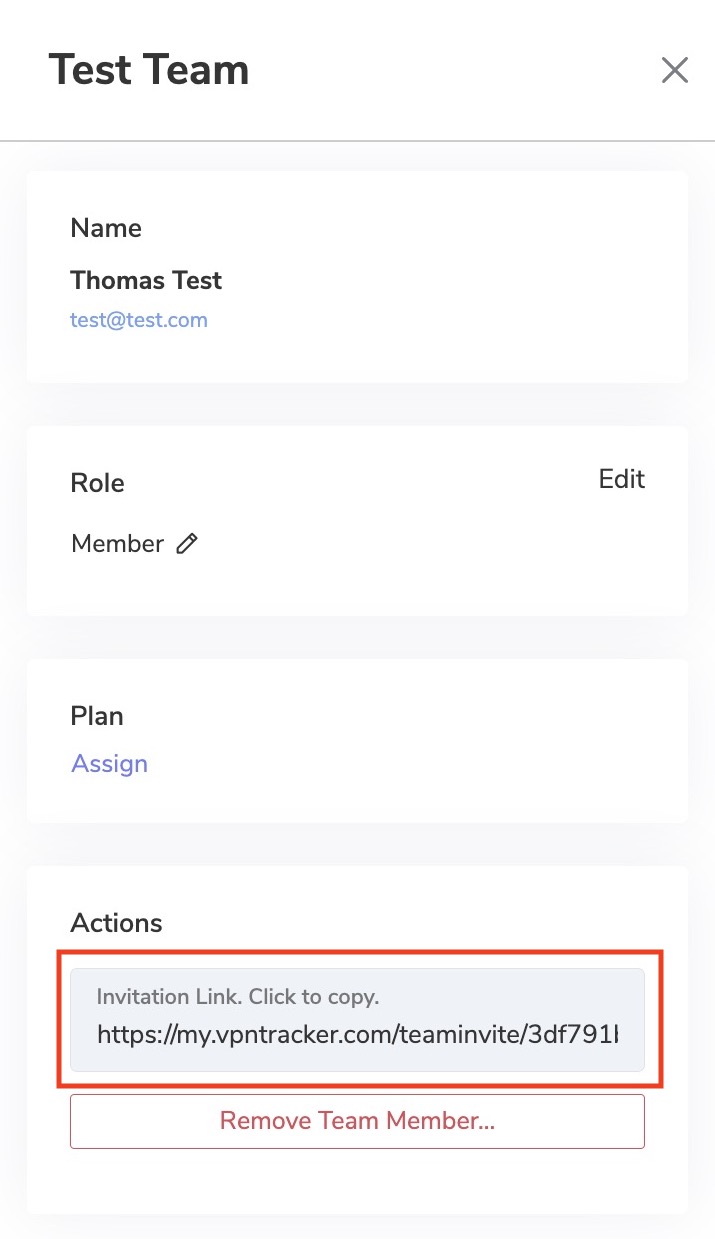

- Se o utilizador não receber o e-mail do convite, pode aceder ao link do convite clicando em "Detalhes" junto ao nome de utilizador

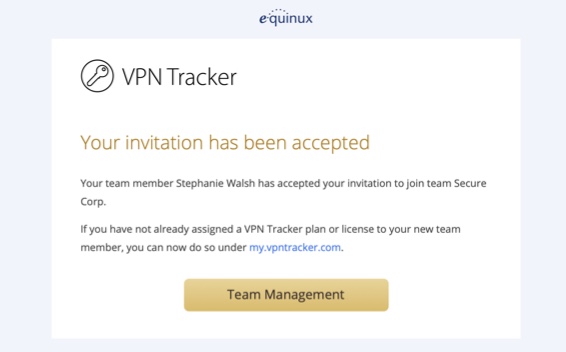

- Assim que um membro da equipa aceitar o seu convite por e-mail, será notificado por e-mail

Se já comprou uma licença VPN Tracker, mas pretende mudar para outro produto, tem duas opções:

1. Compre uma atualização

Na maioria dos casos, pode atualizar o seu plano atual. A loja VPN Tracker calculará automaticamente o seu valor de compra proporcionalmente ao valor restante do seu produto atual.

Visite a página de atualização my.vpntracker para ver as opções de atualização.

2. Converta o seu produto em crédito na loja

Se fez a compra com outra conta ou pretende mudar completamente para outra linha de produtos, pode converter a sua licença atual em crédito na loja e utilizá-lo para a sua nova compra:

Visite a nossa página de transferência de código promocional da loja e siga as instruções para receber o seu código promocional.

Selecione o seu novo produto na loja my.vpntracker.

Insira o seu código promocional no momento da compra.

O que significa isto?

Quando o DoH está ativado, ignora o seu servidor DNS e, em vez disso, os domínios que introduz no navegador são enviados através de um servidor DNS compatível com o DoH utilizando uma ligação HTTPS encriptada.Isto tem como objetivo ser uma medida de segurança para impedir que outros (por exemplo, o seu fornecedor de serviços de Internet) vejam os sites que está a tentar aceder. No entanto, se estiver a utilizar um servidor DNS fornecido pela gateway VPN, permite que os pedidos DNS sejam executados fora do túnel VPN. Além disso, se a VPN especificar um servidor DNS que resolva os nomes dos hosts internos, estes não serão resolvidos ou serão resolvidos incorretamente quando o DoH estiver ativado.

Como desativar o DNS através de HTTPS no Firefox

Para garantir que todas as consultas DNS são executadas através do DNS da sua VPN, tem de desativar o DoH no Firefox. Abra o navegador Firefox, vá para Firefox > Preferências > Definições de rede e desmarque a caixa junto a

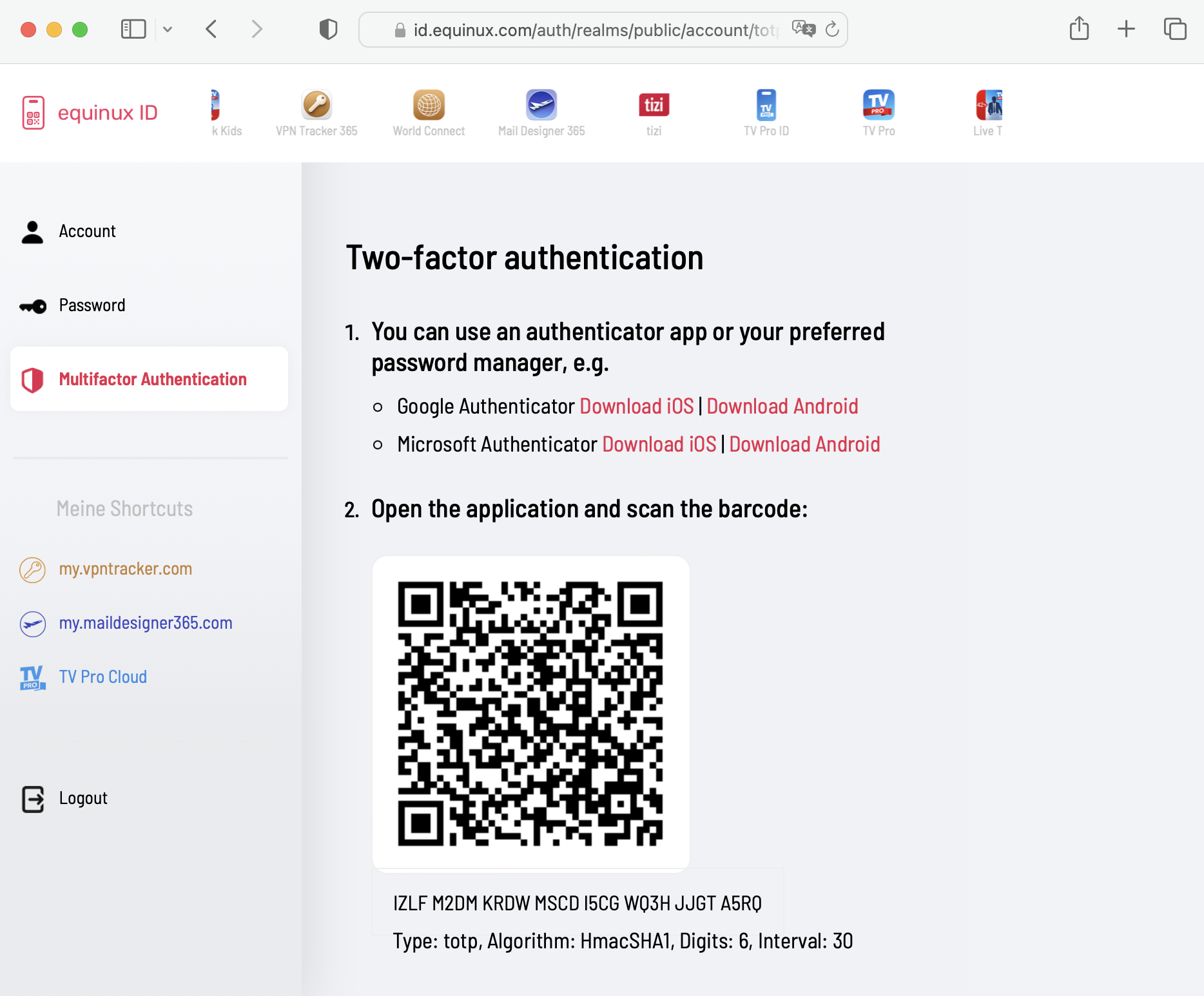

equinux 2FA é compatível com todas as principais aplicações de autenticação e palavras-passe, incluindo:

- Google Authenticator

- Microsoft Authenticator

- Twilio Authy

- 1Password

- FreeOTP

- Bitwarden

If your VPN connection is configured to be Host to Everywhere, all non-local network traffic is sent over the VPN tunnel once the connection has been established. All non-local traffic includes traffic to public Internet services, as those are non-local, too. Those services will only be reachable if your VPN gateway has been configured to forward Internet traffic sent over VPN to the public Internet and to forward replies back over VPN, otherwise Internet access will stop working.

A possible workaround is to configure a Host to Network connection instead, where only traffic to configured remote networks will be sent over VPN, whereas all other traffic is sent out like it is when there is no VPN tunnel established at all. In case the remote network are automatically provisioned by the VPN gateway, this has to be configured on the VPN gateway, automatic provisioning has to be disable in VPN Tracker (not possible for all VPN protocols), or the Traffic Control setting has to be used to override the network configuration as provided by the gateway (Traffic Control is currently not available on iOS).

A Host to Everywhere setup may be desirable for reasons of anonymity or to pretend to be in a different physical location (e.g. a different country), since all your requests will arrive at their final destination with the public IP address of the VPN gateway instead of your own one. Also that way you can benefit from any maleware filters or ad blockers running on the VPN gateway, yet it also means that the gateway can filter what services you have access to in the first place. If Host to Everywhere is desired but not working, this has to be fixed on at the remote site, since what happens to public Internet traffic after being sent over the VPN is beyond VPN Tracker's control.

If the connection is configured to use remote DNS servers without any restrictions, all your DNS queries will be sent over the VPN. Before any Internet service can be contacted, its DNS name must be resolved to an IP address first and if that isn't possible, as the remote DNS server is not working correctly or unable to resolve public Internet domains, the resolving process will fail and this quite often has the same effect in software as if the Internet service is unreachable.

A possible workaround is to either disable remote DNS altogether, if not required for VPN usage, or to configure it manually, in which case it can be limited to specific domains only ("Search Domains"). By entering a search domain of example.com, only DNS names ending with example.com (such as www.example.com) would be resolved by the remote DNS servers, for all other domains the standard DNS servers will be used as configured in the system network preferences.

Using a remote DNS server may be desirable to filter out malicious domains, to circumvent DNS blocking of an Internet provider, to hide DNS queries from local DNS operators (since DNS is typically unencrypted), or to allow access to internal remote domains that a public DNS server cannot resolve, as they are not public. For the last case, configuring the internal domains as search domains is sufficient. For all other cases, the issue must be fixed at the remote site, since what happens to public Internet traffic after being sent over the VPN is beyond VPN Tracker's control.

- Toque na ligação. O cartão de ligação aparecerá.

- Toque em “Feedback”

- Forneça uma breve descrição do problema de ligação

- Toque em Enviar

- Edite a sua ligação.

- Navegue para a secção “Opções avançadas”.

- Em “Definições adicionais”, altere a definição “Ligar usando IPv4 ou IPv6” para a definição “Usar IPv4”.

- Guarde a ligação e inicie a ligação.

sudo networksetup -setv6off Wi-Fi

Nota: Se a sua interface Wi-Fi tiver um nome diferente (por exemplo, `en0`), substitua “Wi-Fi” pelo nome correto. Pode verificar o nome da interface utilizando este comando:

networksetup -listallnetworkservices

3. Após introduzir o comando, ser-lhe-á pedido que introduza a sua palavra-passe de administrador.

Isto desativará completamente o IPv6 para a sua ligação Wi-Fi.

- VPN Tracker for Mac BASIC - 1 Connection

- VPN Tracker for Mac PERSONAL - 10 Connections

- VPN Tracker Mac & iOS EXECUTIVE - 15 Connections

- VPN Tracker Mac & iOS PRO - 50 Connections

- VPN Tracker Mac & iOS VIP - 100 Connections

- VPN Tracker Mac & iOS CONSULTANT - 400 Connections

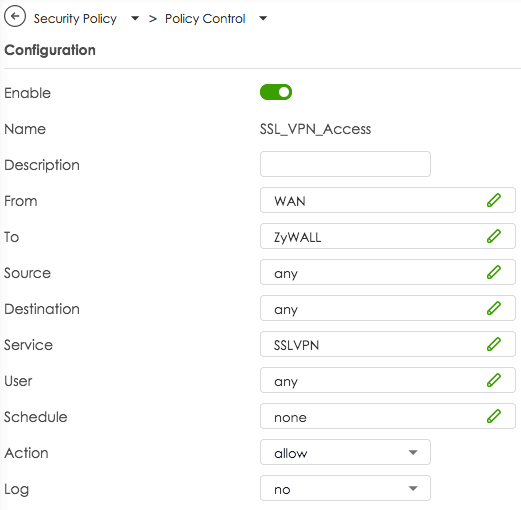

Por predefinição, a Zyxel cria políticas de firewall para permitir o tráfego de SSL VPN para a zona LAN e da zona LAN para a zona SSL VPN. Estas regras são necessárias para permitir o fluxo de tráfego VPN após a ligação ser estabelecida. No entanto, não existe uma política que permita efetivamente o tráfego de gestão VPN na porta WAN, os pedidos de clientes que chegam à porta WAN são rejeitados pelo firewall.

Para permitir uma ligação OpenVPN na porta WAN, tem de criar primeiro uma política própria. Na navegação principal, selecione Security Policy > Policy Control, clique no botão + Add e crie uma política que permita o tráfego para o serviço SSLVPN de WAN para ZyWALL. Consulte a captura de ecrã abaixo.

Se a sua ligação OpenVPN for interrompida após algum tempo, pode ser devido ao período de re-chaveamento. Teste se prolongar o período pode resolver o problema.

Proceda da seguinte forma:

- Edite a sua ligação OpenVPN no VPN Tracker

- Navegue para "Definições avançadas > Fase 2"

- Altere o valor Duração para 28800 (que corresponde a um período de 8 horas)

Se isto não resolver os seus problemas, poderá também querer verificar as definições de interoperabilidade relativamente a keep-alive, atividade e deteção de pares inativos.

Se continuar a ter problemas com a sua ligação VPN, envie-nos um relatório TSR.

Converte os seus produtos em crédito na loja

Se pretender alterar o número das suas licenças, tem a opção de converter a sua licença existente em crédito na loja. Em seguida, pode utilizar este crédito para a sua próxima compra:

- Visite a nossa Página de Transferência de Código Promocional da Loja e siga as instruções para receber o seu código promocional.

- Selecione os seus novos produtos na my.vpntracker Store.

- Insira o seu código promocional durante o processo de finalização da compra.

Nota: Se o valor restante do seu produto antigo exceder o montante do novo produto, receberá um código promocional adicional para o valor restante.

'Your Sonicwall' is either currently unreachable or is not a valid SonicWall appliance. Would you like to save this connection anyway?

Quando inicia a ligação, aparece o seguinte:

Connection Error

'Your Sonicwall' is not a SonicWall SSL VPN server.

Nestes casos, recomendamos que passe para o VPN Tracker. O VPN Tracker está disponível para Mac e iOS. Uma vantagem adicional é que, uma vez configurada a ligação, está imediatamente disponível em ambos os dispositivos, uma vez que o VPN Tracker sincroniza de forma segura a configuração através do Personal Safe.

Atualização de setembro de 2024: A SonicWall introduziu uma nova atualização com SonicOS 6.5.4.15-116n, que desativou a funcionalidade SSL VPN em muitos dispositivos SonicWall.

Atualização de novembro de 2024: Parece que este problema foi resolvido com a atualização SonicOS 6.5.4.15-117n. Para mais informações, visite:

https://www.sonicwall.com/support/knowledge-base/mobile-connect-breaks-after-upgrade-to-sonicos-6-5-4-15/240903132324983

-

O que é a desconexão durante o processo de redefinição de chave (rekeying)?

A desconexão durante o rekeying ocorre quando a ligação VPN é interrompida durante a atualização da chave (rekeying). Isto resulta no processamento de tráfego não sendo feito por um curto período de tempo, o que é particularmente problemático para ligações estáveis, como videoconferências.

-

Qual é a causa do problema durante o rekeying?

A causa do problema é que o firewall não aceita o tráfego durante o processo de rekeying quando o TCP é usado com o OpenVPN. Isto causa a interrupção do tráfego.

-

Qual o impacto da desconexão nas videoconferências?

Durante uma videoconferência, a desconexão durante o rekeying pode causar a interrupção total do tráfego. Isto desconecta a ligação, interrompendo ou terminando a videoconferência.

-

Por que o TCP é propenso a este problema?

De acordo com o OpenVPN, o TCP é problemático para as ligações VPN porque é mais sensível à congestão do tráfego durante as interrupções da rede ou o processo de rekeying. O OpenVPN recomenda o uso de UDP porque pode lidar melhor com os processos de rekeying.

-

Que soluções o VPN Tracker oferece para este problema?

O VPN Tracker oferece uma solução muito simples: ao criar uma ligação, o VPN Tracker define automaticamente o temporizador de rekeying para 24 horas. Isto reduz as desconexões causadas pelos processos de rekeying e mantém uma ligação estável. Além disso, o VPN Tracker suporta a mudança para UDP, o que permite uma ligação mais fiável.

-

Por que o temporizador de rekeying deve ser definido para 24 horas?

Um ciclo de rekeying mais longo reduz a frequência das desconexões. Ao definir o temporizador para 24 horas, como o VPN Tracker faz por padrão, a probabilidade de o processo de rekeying ser iniciado numa fase crítica, como uma videoconferência, é reduzida.

-

Quais são as vantagens de usar o VPN Tracker com UDP em vez de TCP?

O VPN Tracker simplifica a configuração do UDP, permite uma ligação mais rápida e reduz a sensibilidade à perda de pacotes. O UDP é mais eficiente e resistente a interferências durante o processo de rekeying, o que é especialmente útil para aplicações que requerem uma grande largura de banda, como videoconferências ou streaming.

-

Que recomendações o VPN Tracker faz às empresas para otimizar as ligações VPN?

Para empresas que dependem de ligações estáveis, o VPN Tracker oferece soluções simples e eficazes:

- Por padrão, o temporizador de rekeying é definido para 24 horas para minimizar as desconexões.

- Recomenda-se o uso de UDP em vez de TCP, se possível, para melhorar o desempenho.

- Verifique a ligação Wi-Fi: certifique-se de que o Wi-Fi está ativado no seu dispositivo e que está ligado à rede correta. ↵

- Verifique as ligações por cabo: se estiver a utilizar uma ligação por cabo, certifique-se de que o cabo está ligado com segurança e não está danificado.

- Reinicie o router: desligue o router da fonte de alimentação durante cerca de 30 segundos e volte a ligá-lo. Aguarde alguns minutos até a ligação ser restabelecida. ↵

- Contacte o administrador ou o fornecedor: se o problema persistir, poderá haver um problema com o seu fornecedor de serviços de Internet. Contacte o administrador ou o apoio ao cliente do seu fornecedor de serviços de Internet. ↵

- Utilize um hotspot móvel: se tiver acesso a dados móveis, tente configurar um hotspot para testar a ligação.

- Pode ver e configurar se a sua ligação VPN ativa atual exclui determinados endereços de Internet nas definições de ligação.

- Verifique se o firewall exclui determinados endereços de Internet e desative o firewall, se necessário.

- Verifique as definições do firewall para aplicações ou websites bloqueados. Alguns firewalls permitem bloquear ou permitir aplicações, domínios ou endereços IP específicos.

- Se o firewall estiver a bloquear o acesso, edite a regra ou adicione uma exceção para permitir o acesso a um determinado website ou serviço.

- Se ainda não conseguir aceder a determinadas áreas, contacte o apoio do fabricante do firewall ou o apoio de TI.

LCP: PPP peer accepted proposal but also modified it which isn't allowed.Atualize o seu Sonicwall para, pelo menos, a versão SonicOS 6.5.4.15-117n para corrigir este problema. Para obter mais informações, visite: https://www.sonicwall.com/support/knowledge-base/mobile-connect-breaks-after-upgrade-to-sonicos-6-5-4-15/240903132324983

A nossa experiência também demonstra que as conexões IPsec são significativamente mais eficientes, pelo que também recomendamos a utilização de IPsec.

A nossa experiência também demonstra que as conexões IPsec são significativamente mais eficientes, pelo que também recomendamos a utilização de IPsec.

- Enviar ping keep-alive a cada

Esta opção controla se o VPN Tracker envia pings keep-alive e com que frequência. Um ping keep-alive não é um ping normal e o gateway VPN não o considera tráfego de túnel, por isso mantém a ligação ativa no gateway. O único objetivo destes pings é manter a ligação ativa através de firewalls e routers NAT entre o VPN Tracker e o gateway quando não está a ser enviado outro tráfego de túnel.

- Desligar se estiver inativo

Esta opção controla se o VPN Tracker desliga devido à inatividade e após quanto tempo. Apenas o tráfego de túnel é considerado atividade, os pings keep-alive enviados de ambos os lados e o tráfego de gestão de protocolos não são considerados tráfego de túnel.

- Considerar o par morto se não houver sinais de vida

Esta opção controla se o VPN Tracker desliga se não houver sinais de vida e após quanto tempo. Todo o tráfego do gateway é considerado um sinal de vida, independentemente de ser tráfego de túnel, ping keep-alive ou tráfego de gestão de protocolos.

Esta opção não terá efeito se o gateway não estiver configurado para enviar pings (opção

--pingoupingno ficheiro de configuração do servidor), porque se os pings não estiverem ativados, pode não haver tráfego de túnel ou de gestão por algum tempo, mas isso não é prova de que o gateway já não está ativo, porque não enviará nada se não houver nada para enviar. Com os pings ativados, o gateway enviará pelo menos um ping keep-alive nessa situação e, se esses também não chegarem, o gateway provavelmente desligou-se ou está offline.

Sim, pode imprimir na sua impressora doméstica mesmo quando estiver longe de casa e estiver ligado ao VPN Tracker. Para garantir uma experiência de impressão remota sem problemas, siga estes passos:

1. Atribua um endereço IP estático à sua impressora

- Aceda à interface web do seu router introduzindo o seu endereço IP no navegador (por exemplo, 192.168.1.1 ou 192.168.0.1).

- Navegue para as configurações LAN ou DHCP.

- Atribua um endereço IP estático à sua impressora (por exemplo, 192.168.50.100) para manter a consistência.

2. Configure o seu Mac para impressão remota

- Ligue o seu Mac a > Impressoras e scanners.

- Clique no botão «+» para adicionar uma nova impressora.

- Selecione o separador «IP» e introduza o endereço IP estático atribuído à sua impressora.

- Selecione o controlador de impressora correto para garantir a compatibilidade.

3. Evite usar o Bonjour para impressão remota

O serviço Bonjour da Apple ajuda a detetar dispositivos em redes locais, mas não é fiável através de VPN devido à sua dependência de multicast DNS (mDNS). Ligue sempre à sua impressora usando o seu endereço IP estático.

4. Verifique as configurações do firewall e da rede

- Certifique-se de que o seu firewall permite o tráfego da impressora através da VPN.

- Verifique se as configurações da impressora e da VPN não estão a bloquear as conexões remotas.

Ao configurar um endereço IP estático, evitar o uso do Bonjour e garantir as regras corretas do firewall, pode imprimir documentos remotamente através do VPN Tracker sem problemas.

Dynamic DNS (DynDNS ou DDNS) é um serviço que atribui um nome de domínio fixo (por exemplo, yourname.dnsprovider.com) à sua ligação de internet doméstica. Isto é particularmente útil se o seu fornecedor de serviços de internet lhe atribuir um endereço IP dinâmico – o que significa que o seu endereço pode mudar a qualquer momento, por exemplo, após reiniciar o router ou a cada 24 horas.

Por que é importante para o acesso remoto?

Se tentar ligar-se à sua rede doméstica remotamente (através de VPN, ambiente de trabalho remoto, servidor de ficheiros, etc.), estes endereços IP em mudança podem dificultar a obtenção de um acesso fiável ao seu router. O DynDNS resolve este problema ao monitorizar o seu endereço IP atual e atualizar automaticamente o seu nome de domínio.

Em poucas palavras

Pense no DynDNS como um serviço de reencaminhamento de correio quando se muda: em vez de enviar o seu pedido de VPN para um endereço desatualizado, é sempre encaminhado para o seu endereço atual. Desta forma, pode ligar-se à sua rede doméstica mesmo que o seu endereço IP tenha mudado, sem ter de verificar ou configurar manualmente nada.

O que acontece quando utiliza o Dynamic DNS?

- Liga-se sempre com o mesmo nome de anfitrião (por exemplo,

yourname.dnsprovider.com) - O seu endereço IP atual é atualizado automaticamente em segundo plano

- Evita problemas de ligação causados por alterações de IP

- O acesso remoto torna-se estável e fácil

O protocolo WireGuard em si não suporta autenticação de dois fatores (2FA) para conexões VPN. No entanto, ao utilizar conexões WireGuard com o VPN Tracker, pode aumentar a sua segurança geral ativando o 2FA para a sua conta VPN Tracker.

Isto significa que a sua configuração VPN e o acesso são protegidos por uma camada de segurança adicional, enquanto as suas conexões WireGuard permanecem criptografadas de ponta a ponta para proteção máxima.

Utilizar o VPN Tracker é a melhor forma de beneficiar do desempenho e da segurança do WireGuard, juntamente com proteções de nível de conta modernas, como o 2FA.

Sim, pode migrar a sua ligação TheGreenBow IKEv1 existente para o VPN Tracker ao exportar os dados de ligação relevantes e inseri-los manualmente no VPN Tracker.

Como obter as informações necessárias:

- Abra o TheGreenBow e selecione a ligação desejada.

- Abra o menu de configuração e selecione "Exportar".

- Na caixa de diálogo seguinte, marque a caixa de seleção "Não proteger a configuração VPN exportada" para exportar os dados como texto simples.

- Guarde o ficheiro na localização selecionada.

Informações necessárias no VPN Tracker:

1. Endereço do gateway

O endereço IP ou nome do host do ponto final VPN. Está listado no TheGreenBow como "Remote VPN Gateway".

2. Redes remotas

No VPN Tracker, tem de especificar quais as redes que são acessíveis através do túnel VPN. Estas são chamadas "Redes remotas" ou "Redes de destino" e correspondem a:

Phase 2 > Network ConfigurationRemote LAN / Remote Network

As entradas típicas incluem:

192.168.1.0/24– toda a sub-rede10.0.0.0/16– um intervalo de rede mais amplo172.16.0.10/32– um único host

Insira estes na secção "Redes remotas" ou "Redes de destino" no VPN Tracker. Certifique-se de que correspondem à configuração no gateway VPN, caso contrário, o tráfego pode não ser encaminhado corretamente.

Dica: Se não tiver a certeza, utilize

0.0.0.0/0como uma definição temporária. Isto permitirá o acesso a todas as redes remotas (se permitido). Pode restringi-lo mais tarde, se necessário.

3. Chave pré-partilhada (PSK)

Se ainda não tiver uma PSK, pode encontrá-la na secção "Autenticação" do ficheiro exportado.

4. Detalhes do XAuth

Nome de utilizador e palavra-passe para autenticação alargada (se utilizada).

5. ID local e ID remoto

Estes valores determinam a identidade dos parceiros VPN durante o handshake IKE. Se:

- o gateway VPN não for identificado por um endereço IP (por exemplo, devido a NAT ou endereços IP dinâmicos),

- for utilizada uma autenticação baseada em certificados ou configurações de autenticação avançadas,

- o gateway exigir um ID específico (por exemplo, FQDN ou ID personalizado).

Normalmente, pode encontrá-los no ficheiro exportado em "ID Type", "Local ID" e "Remote ID". Insira-os no VPN Tracker em "Identifiers" > "Local / Remote" e utilize o formato correto (por exemplo, FQDN, endereço de e-mail, ID de chave ou endereço IP).

6. Definições de encriptação e autenticação

Preste atenção aos algoritmos utilizados para encriptação, autenticação e hashing e repita-os no VPN Tracker nas definições da fase 1 e da fase 2.

- Inicie sessão em my.vpntracker.com.

- Navegue para a sua equipa desejada → Membros → Adicionar membros.

- Introduza o endereço de email support@equinux.com no campo Email, defina o nome como equinux Support e atribua o papel Admin.

- Clique em Enviar convite.

- Pode ver o convite que acabou de enviar na aba Convites.

Se o VPN Tracker não conseguir instalar os componentes do sistema – por exemplo, com o erro OSSystemExtensionErrorDomain 10 – muitas vezes é devido a extensões do sistema bloqueadas ou software de segurança de terceiros no macOS. Siga estes passos para resolver o problema:

Verifique as definições do sistema macOS (aviso de segurança)

Vá para Definições do sistema > Privacidade e Segurança e desloque-se para baixo. Se vir uma mensagem que diz “Software do sistema da ‘equinux’ foi bloqueado”, clique em “Permitir”. Em seguida, reinicie o Mac.

Verifique as extensões de rede que interferem (por exemplo, Bitdefender)

Algumas aplicações, como a Bitdefender, instalam os seus próprios componentes de rede que podem bloquear o VPN Tracker:

- Abra Definições do sistema > Geral > Itens de início de sessão e extensões

- Clique no ícone junto a Extensões de rede

- Desmarque securitynetworkinstallerapp.app e quaisquer outras extensões suspeitas

- Reinicie o Mac

Verifique a Proteção de Integridade do Sistema (SIP)

Se o SIP estiver desativado ou modificado (normalmente apenas nas definições para programadores), o macOS pode bloquear as extensões do sistema. Para que o VPN Tracker funcione corretamente, o SIP tem de estar ativado.

Volte a instalar o VPN Tracker

Desinstale completamente o VPN Tracker do Mac, reinicie o dispositivo e volte a instalar a aplicação. Importante: Quando iniciar a aplicação pela primeira vez, clique em “Permitir” quando o macOS lhe pedir para autorizar a extensão do sistema – não a ignore nem a aprove.

Tem ainda problemas? A equipa de suporte do VPN Tracker terá todo o prazer em ajudar.

Para permitir que o VPN Tracker carregue extensões de sistema necessárias através do seu sistema MDM, siga estes passos:

1. Adicione uma política de extensão de sistema

Crie ou edite uma carga útil de política de extensão de sistema no seu sistema MDM.

Valores necessários:

- ID da equipa: CPXNXN488S

- Tipos de extensões de sistema permitidos: Dependendo da configuração, pode permitir tudo ou especificar apenas

Extensões de rede.

2. Aplique a regra de ID da equipa

O ID da equipa CPXNXN488S tem de ser adicionado à lista de IDs de equipas permitidas. Esta configuração garante que todas as extensões de sistema assinadas pela equipa do VPN Tracker são fiáveis.

Importante: A regra de ID da equipa tem prioridade sobre as configurações globais “Permitir tudo”. Se existir um ID da equipa, o sistema só permitirá extensões assinadas pelos IDs listados, mesmo que “Permitir tudo” esteja ativado.

3. Envie a configuração

Guarde e distribua o perfil de configuração atualizado para os computadores Mac de destino. Após a instalação, o VPN Tracker deverá conseguir carregar as extensões de sistema sem precisar da aprovação do utilizador.

Se o botão Eliminar estiver em falta em my.vpntracker.com, o utilizador é provavelmente um Administrador.

- Edite o utilizador e altere o seu papel para Membro.

- Guarde a alteração.

- Volte a abrir o utilizador e clique em Eliminar.

O intervalo de IP do cliente deve estar fora da rede de destino ou remota. Ajuste o intervalo de IP do cliente de acordo.

Quando isso acontece, você pode notar um desempenho de VPN mais lento ou desconexões ocasionais. O VPN Tracker inclui medidas de segurança para ajudar a evitar desconexões para muitos protocolos VPN, mas os efeitos no desempenho não podem ser totalmente corrigidos no software.

Se o seu modelo TP-Link oferecer uma opção para desativar a descarga de hardware, desativá-lo resolverá o problema. Observe que isso pode reduzir ocasionalmente o desempenho da Internet quando o roteador estiver sob carga pesada, pois o roteador deve processar todo o tráfego sem aceleração de hardware. Esta configuração geralmente está disponível em modelos TP-Link de nível empresarial, enquanto a maioria dos modelos de consumo não a inclui, mas ainda usa aceleração de hardware.