Preguntas frecuentes

- Toque la conexión. Aparece la tarjeta de conexión.

- Toque en "Feedback"

- Proporcione una breve descripción del problema de conexión

- Toque en Enviar

Acceder a las conexiones en iOS

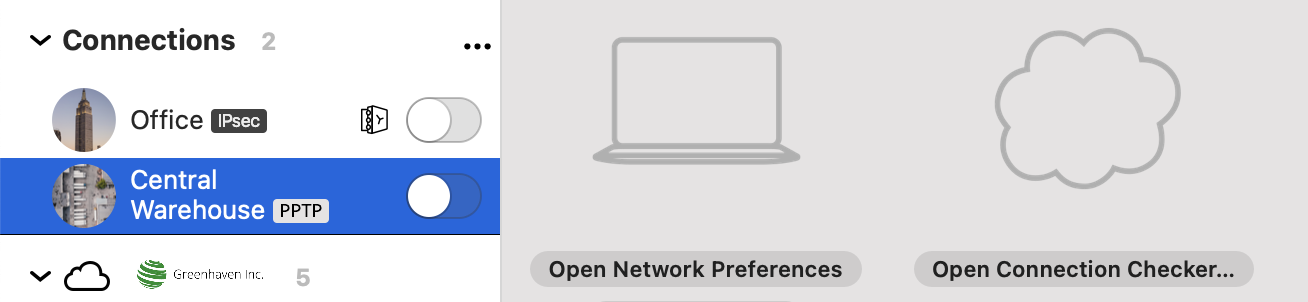

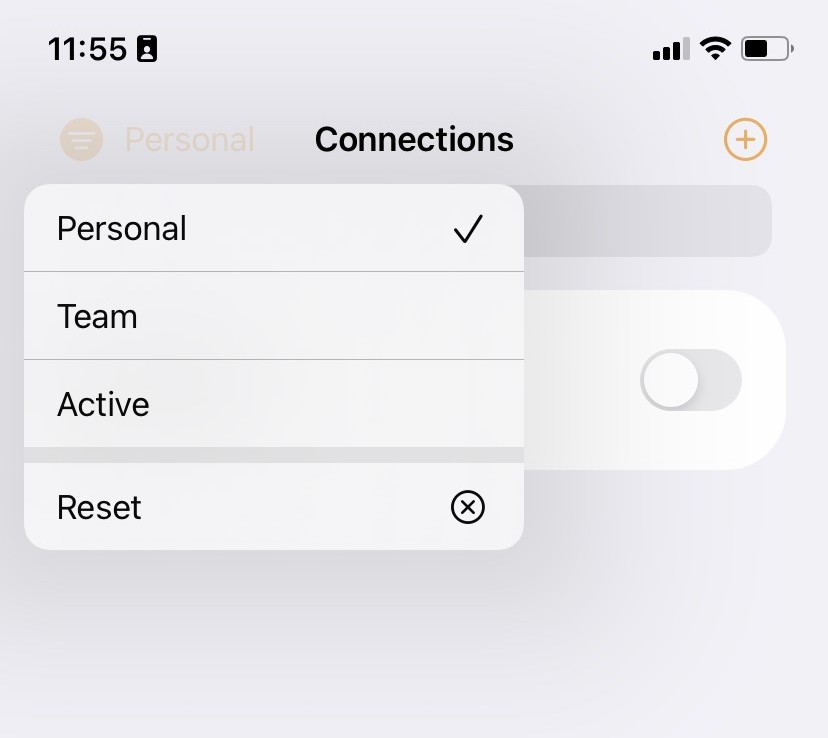

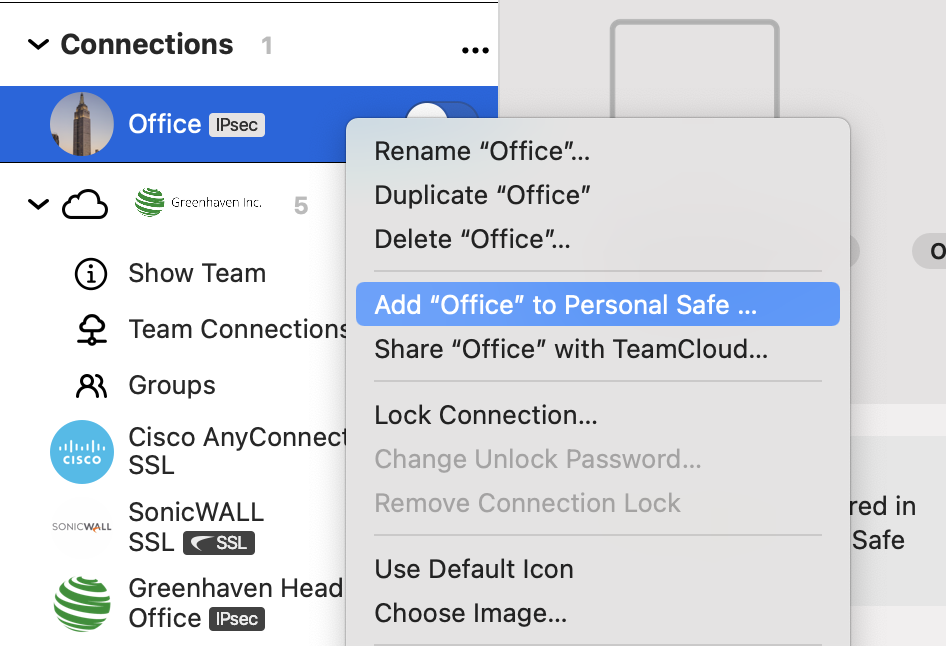

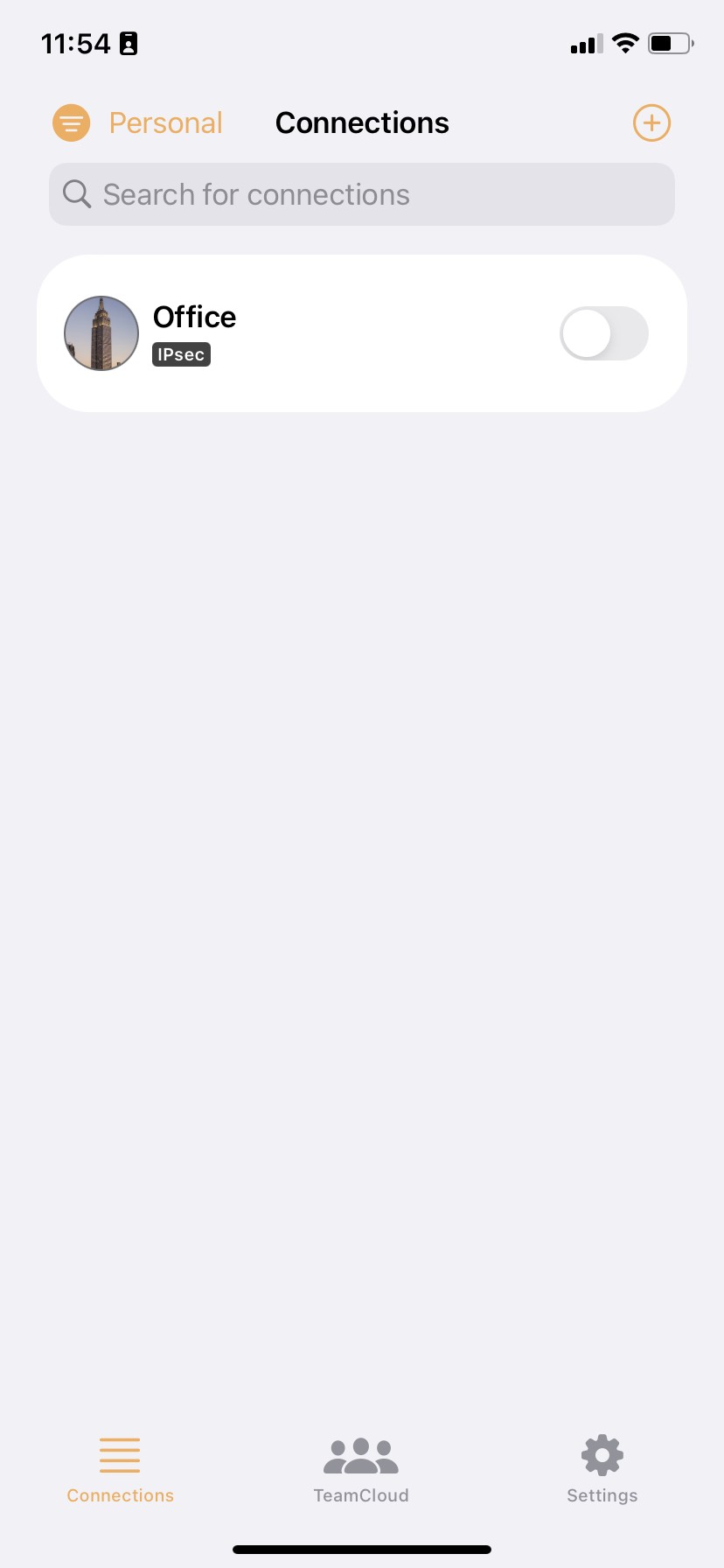

Cuando inicies sesión en VPN Tracker para iOS con tu ID y contraseña de equinux, tus conexiones de Personal Safe y TeamCloud aparecerán en la aplicación. Utiliza el filtro en la esquina superior izquierda de la aplicación para ver solo las conexiones de TeamCloud de tu equipo o las conexiones personales de Personal Safe. Importante: Si tienes conexiones que solo has guardado localmente en tu Mac, no estarán disponibles en tus otros dispositivos. Para obtener esas conexiones en tu iPhone o iPad, haz clic con el botón derecho en la conexión y elige "Añadir a Personal Safe" o "Compartir con TeamCloud".

Importante: Si tienes conexiones que solo has guardado localmente en tu Mac, no estarán disponibles en tus otros dispositivos. Para obtener esas conexiones en tu iPhone o iPad, haz clic con el botón derecho en la conexión y elige "Añadir a Personal Safe" o "Compartir con TeamCloud".

Esas conexiones aparecerán en tu iPhone o iPad.

Esas conexiones aparecerán en tu iPhone o iPad.

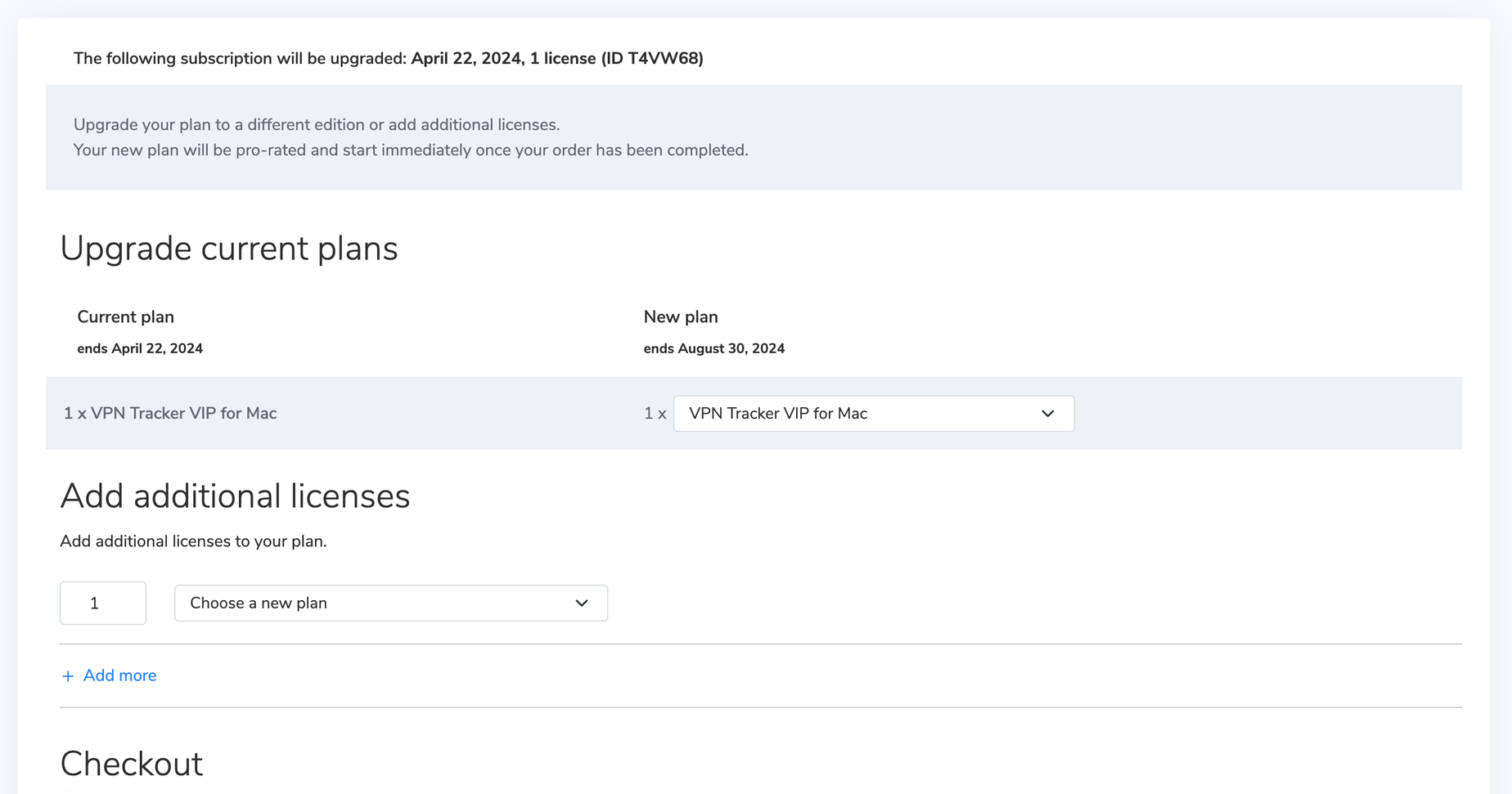

El valor restante de su plan actual se acreditará a su nuevo plan.

El valor restante de su plan actual se acreditará a su nuevo plan.Alternativamente, puede elegir un nuevo plan de VPN Tracker que incluya compatibilidad con iOS.

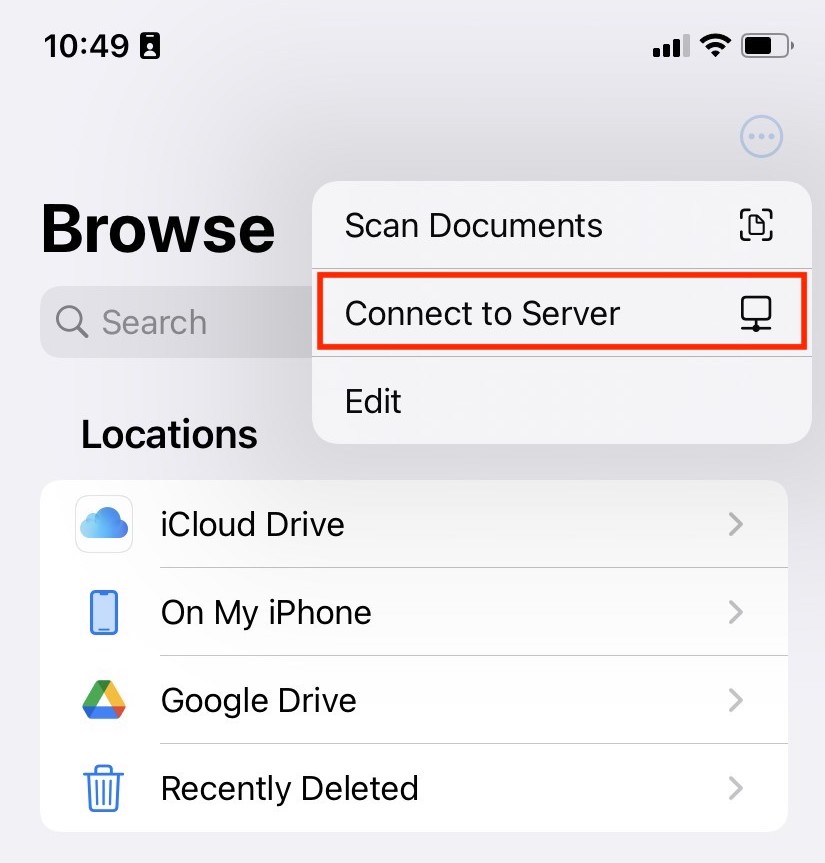

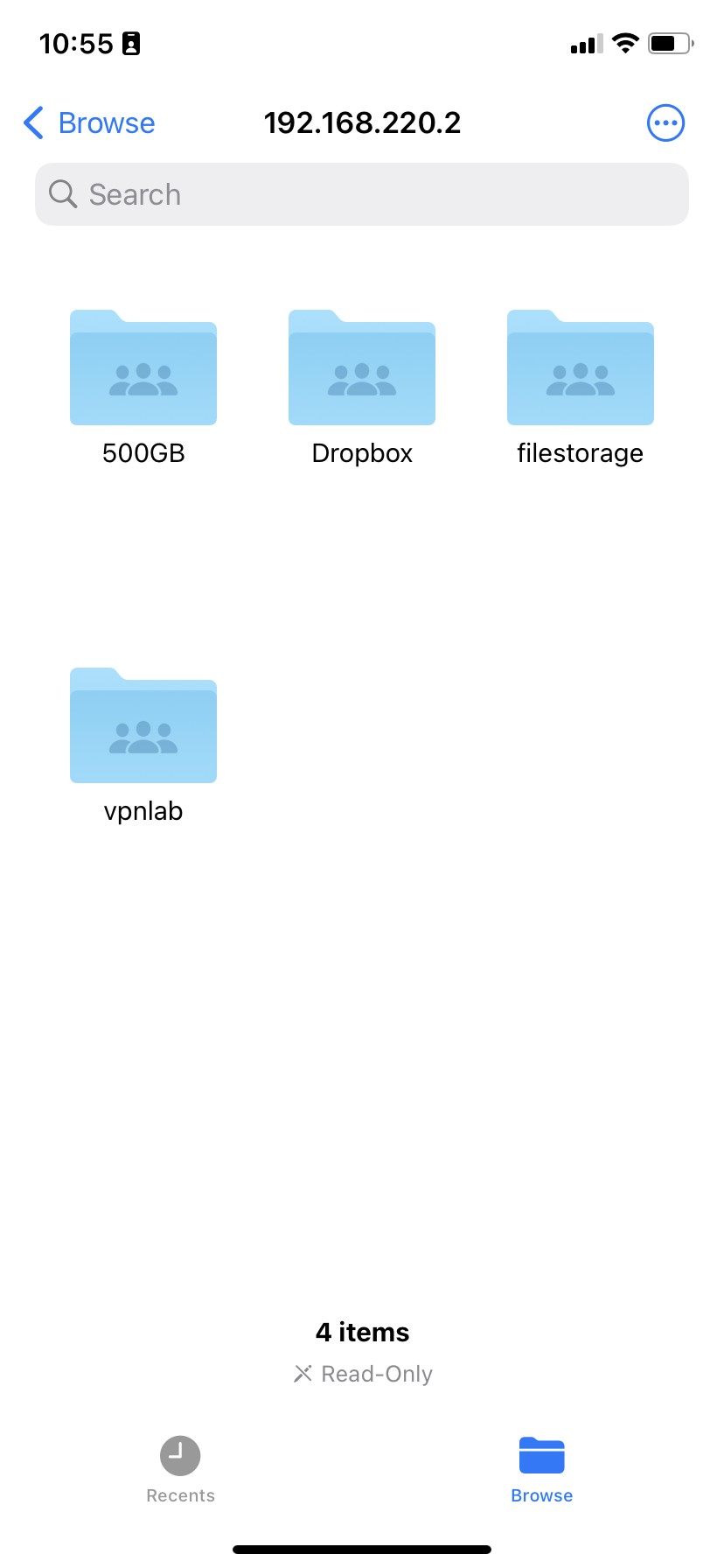

Puede acceder a los servidores de archivos en su iPhone y iPad utilizando VPN Tracker para iOS y la aplicación Archivos:

- Conéctese a su VPN

- Abra la aplicación Archivos

- Toque el icono ··· en la esquina superior derecha

- Elija 'Conectar al servidor'

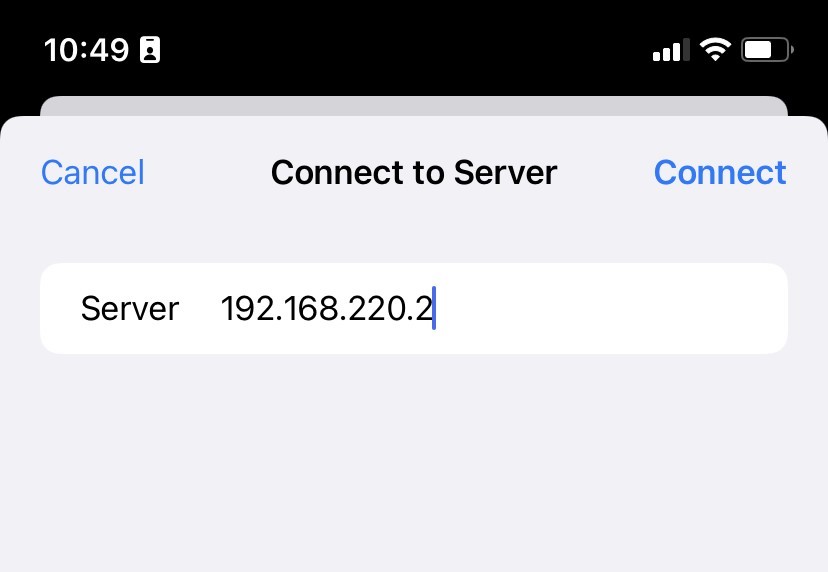

- Ingrese el nombre de host o la dirección IP de su servidor de archivos (por ejemplo,

fileserver.internal.example.com) - Inicie sesión con sus credenciales de inicio de sesión de la empresa cuando se le solicite

Ahora debería ver los volúmenes de su servidor de archivos como los ve en macOS.

Consejos para solucionar problemas

Si tiene problemas para enumerar sus archivos, puede intentar lo siguiente:

- Ingrese la ruta de volumen completa, no solo el nombre de host del servidor: por ejemplo, si se está conectando a la carpeta compartida llamada

Marketingen su servidor de archivos, ingresefiles.internal.example.com/Marketing - Pídale a la persona que administra el servidor de archivos que habilite SMBv2 y SMBv3 (iOS utiliza algunas funciones v2 para configurar la conexión)

- Pruebe una aplicación de servidor de archivos de terceros desde la App Store. Algunas de ellas ofrecen una mejor compatibilidad con ciertas configuraciones del servidor de archivos

Puede acceder a los archivos en su almacenamiento de red en su iPhone o iPad utilizando la aplicación Archivos. Así es como funciona:

- Abra la aplicación Archivos

- Toque el botón de opción ··· y elija "Conectar al servidor" (o presione ⌘+k en el teclado de su iPad

- Ingrese la dirección IP o el nombre de host de su servidor de archivos

- Ingrese su nombre de usuario y contraseña cuando se le solicite

¿No puede ver sus carpetas compartidas?

Si solo ve una carpeta vacía en lugar de carpetas compartidas, es posible que deba agregar la carpeta compartida a la que está intentando acceder a la ruta.

Por ejemplo: Si está intentando acceder a la carpeta compartida work en el servidor 192.168.50.2, ingrese la dirección del servidor como smb://192.168.50.2/work

Los siguientes protocolos VPN no son actualmente compatibles con VPN Tracker para iPhone / iPad:

Soluciones alternativas

Muchas pasarelas VPN admiten más de un estándar VPN. Comprueba si tu pasarela VPN puede habilitar un protocolo compatible o pregunta a tu administrador de red.

Consejo: Ocultar protocolos no compatibles

Dentro de VPN Tracker, ve a Configuración → Configuración de conexión para ocultar las conexiones no compatibles de tu lista.

Cuando se conecta a través de SonicWall SCP o SonicWall IKEv1 con DHCP, VPN Tracker 365 para Mac solicita una dirección IP de la puerta de enlace SonicWall utilizando el protocolo DHCP. Para esta solicitud, VPN Tracker 365 modifica ligeramente la dirección MAC, haciéndola diferente a la dirección MAC real de su dispositivo. Esto permite a los administradores asignar una dirección IP fija cuando su Mac está conectado a través de LAN o WiFi y una dirección IP diferente cuando está conectado a través de VPN.

Esta modificación establece un bit específico en la dirección MAC, marcándola como una dirección autoasignada en lugar de una dirección asignada de fábrica.

Ejemplo:

Dirección MAC original: 00:1B:63:B7:42:23

Dirección MAC de VPN Tracker: 02:1B:63:B7:42:23

A partir de macOS 15 Sequoia, Apple utiliza por defecto una dirección MAC rotatoria para las conexiones WiFi, etiquetada como “Dirección WiFi privada” en Preferencias del Sistema. Para evitar problemas de conectividad relacionados con esta función, VPN Tracker 365 informa de la dirección de hardware real (con la pequeña modificación descrita anteriormente) en lugar de la utilizada en los modos “Rotatorio” o “Fijo”.

En iOS, VPN Tracker no puede recuperar directamente una dirección MAC. En su lugar, genera un valor aleatorio una vez y lo almacena para su uso futuro. VPN Tracker para iOS utiliza entonces este valor almacenado como dirección MAC.

Dynamic DNS (DynDNS o DDNS) es un servicio que asigna un nombre de dominio fijo (como yourname.dnsprovider.com) a tu conexión a Internet doméstica. Esto es especialmente útil cuando tu proveedor de servicios de Internet te asigna una dirección IP dinámica – lo que significa que tu dirección puede cambiar en cualquier momento, como después de un reinicio del router o cada 24 horas.

¿Por qué es importante para el acceso remoto?

Si estás intentando conectarte a tu red doméstica de forma remota (a través de VPN, escritorio remoto, servidor de archivos, etc.), estas direcciones IP cambiantes pueden dificultar el acceso fiable a tu router. DynDNS resuelve este problema rastreando tu IP actual y actualizando automáticamente tu nombre de dominio para que coincida.

En términos sencillos

Piensa en DynDNS como un servicio de reenvío de correo cuando te mudas: en lugar de enviar tu solicitud de VPN a una dirección obsoleta, siempre la reenvía a tu dirección actual. De esta manera, puedes conectarte a tu red doméstica incluso si tu IP ha cambiado, sin necesidad de comprobar o reconfigurar nada manualmente.

¿Qué ocurre al utilizar Dynamic DNS?

- Te conectas utilizando el mismo nombre de host cada vez (por ejemplo,

yourname.dnsprovider.com) - Tu dirección IP actual se actualiza automáticamente en segundo plano

- Evitas problemas de conexión causados por IP cambiantes

- El acceso remoto se vuelve estable y sin complicaciones

- Soporte VPN multiprotocolo

- Conexiones de alta velocidad

- VPN sin configuración - gracias a las tecnologías TeamCloud & Personal Safe

Puede crear y editar conexiones directamente dentro de my.vpntracker.com utilizando cualquier navegador. Gracias a una ingeniería avanzada, esto funciona con la misma seguridad de datos que conoce de VPN Tracker en Mac.

Así funciona

- Elija la marca y el modelo de su dispositivo

- Introduzca los detalles de su conexión

Para guardar su nueva conexión:

- Introduce su ID de equinux y su contraseña

- Su clave maestra segura y cifrada se recupera de my.vpntracker

Ahora se ejecuta un programa localmente en su dispositivo a través de su navegador que gestiona el cifrado:

- El programa de cifrado local descifra la clave maestra en su dispositivo

- Luego utiliza su clave maestra para cifrar los nuevos datos de conexión

- La conexión totalmente cifrada se carga luego en su Personal Safe o TeamCloud en my.vpntracker

- Su Mac, iPhone o iPad puede luego recuperar la conexión cifrada, lista para conectarse

Así que ahí lo tiene. Edición integrada de conexiones en my.vpntracker con la seguridad total y el cifrado de extremo a extremo que conoce de VPN Tracker para Mac.

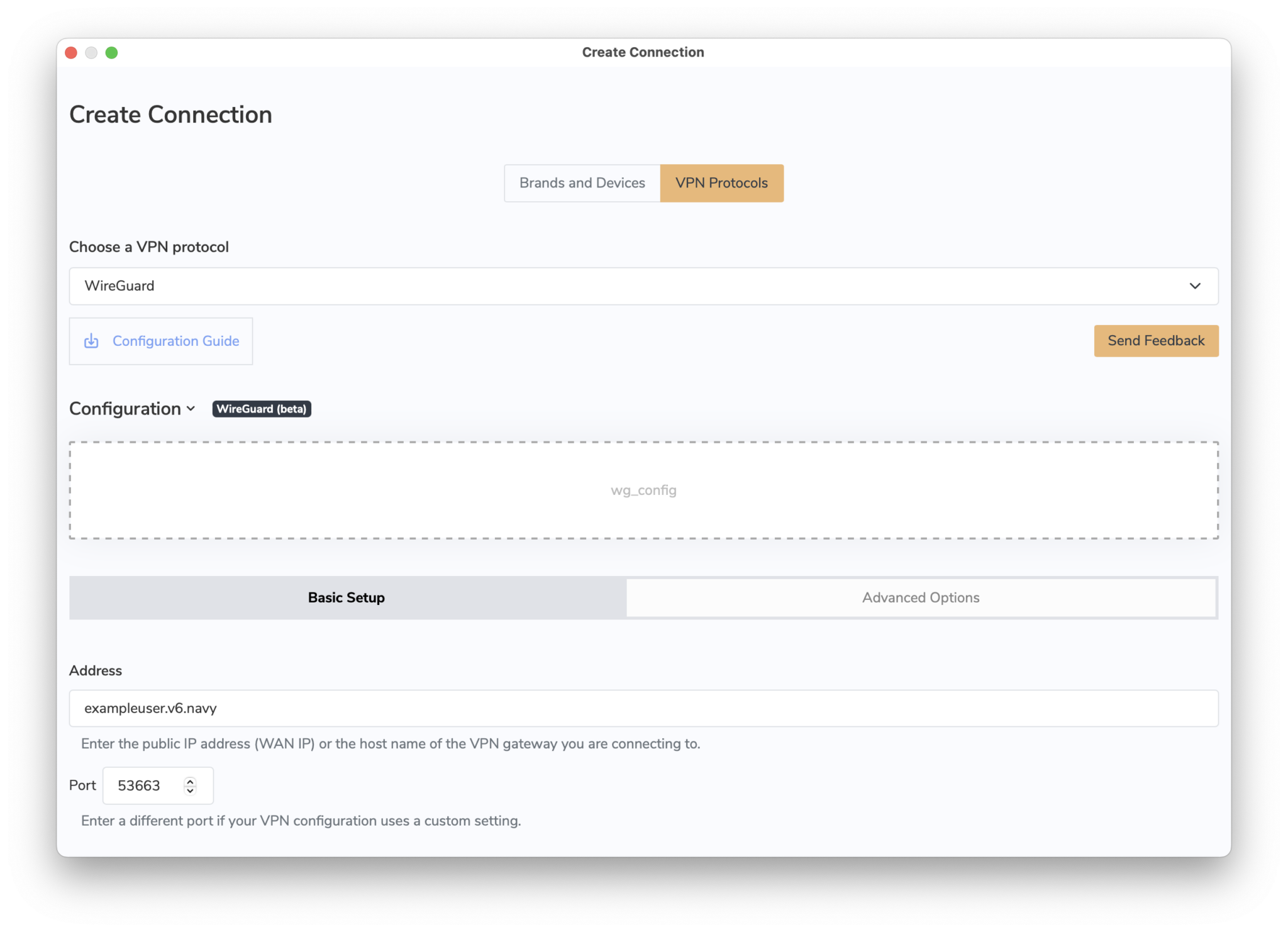

- Abra VPN Tracker y agregue una nueva conexión WireGuard®

- Cargue su archivo de configuración WireGuard® o escanee su código QR

- Guarde su conexión en su cuenta utilizando un cifrado de extremo a extremo seguro

Ahora puede conectarse a su servidor VPN WireGuard® en Mac, iPhone o iPad.

→ Más información sobre la conexión a WireGuard® VPN en VPN Tracker

WireGuard® es una marca registrada de Jason A. Donenfeld.

Ahora puede conectarse a su servidor VPN WireGuard® en Mac, iPhone o iPad.

→ Más información sobre la conexión a WireGuard® VPN en VPN Tracker

WireGuard® es una marca registrada de Jason A. Donenfeld.

¿Qué significa esto?

Cuando DoH está habilitado, omite su servidor DNS y, en su lugar, los dominios que ingresa en su navegador se envían a través de un servidor DNS compatible con DoH utilizando una conexión HTTPS cifrada.Esto tiene la intención de ser una medida de seguridad para evitar que otros (por ejemplo, su ISP) vean los sitios web que está intentando acceder. Sin embargo, si está utilizando un servidor DNS proporcionado por su puerta de enlace VPN, permite que las consultas DNS se ejecuten fuera del túnel VPN. Además, si la VPN especifica un servidor DNS que resuelve nombres de host internos, estos no se resolverán en absoluto o se resolverán incorrectamente cuando DoH esté habilitado.

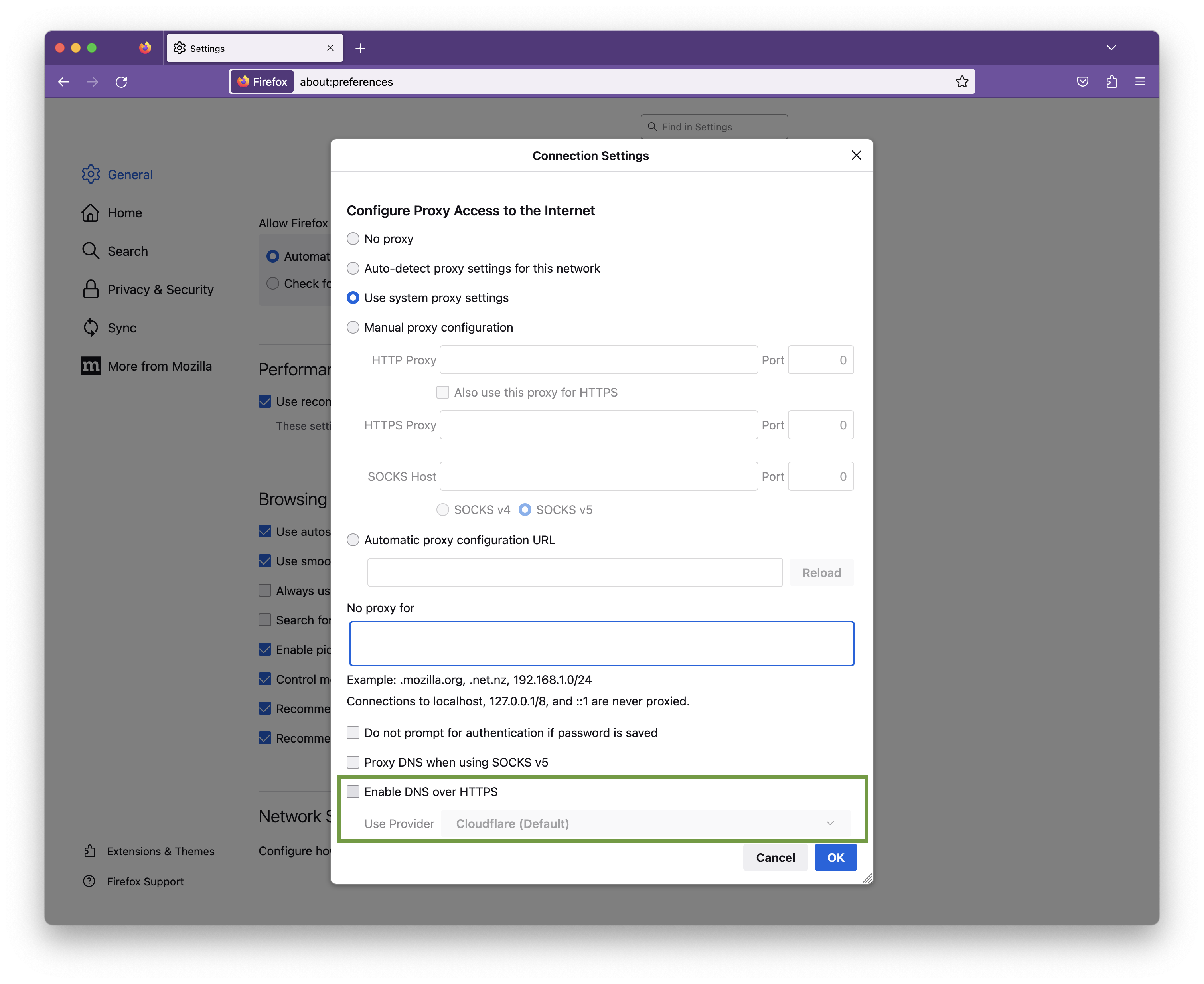

Cómo deshabilitar DNS sobre HTTPS en Firefox

Para asegurarse de que todas sus consultas DNS se ejecuten a través del DNS de su VPN, deberá deshabilitar DoH en Firefox. Para ello, abra su navegador Firefox, vaya a Firefox > Preferencias > Configuración de red y desmarque la casilla junto a "Habilitar DNS sobre HTTPS":

Haga clic en Aceptar para guardar los cambios.

- Las conexiones VPN PPTP no son admitidas, ya que iOS y Android no admiten el paso de PPTP

- Para las conexiones VPN IPsec, es posible que tengas que ajustar la configuración para NAT-T.

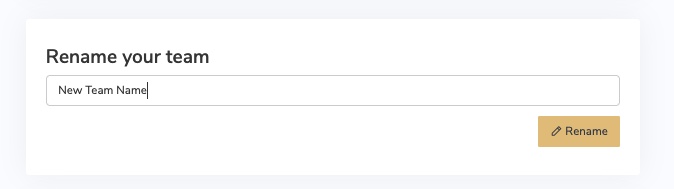

- Inicia sesión en tu cuenta de my.vpntracker.com

- Selecciona tu equipo en la esquina superior izquierda

- En el lado izquierdo, elige "Team Cloud"

- Desplázate hacia abajo hasta la sección "Cambiar el nombre de tu equipo"

- Introduce el nuevo nombre de tu equipo y pulsa en "Cambiar el nombre"

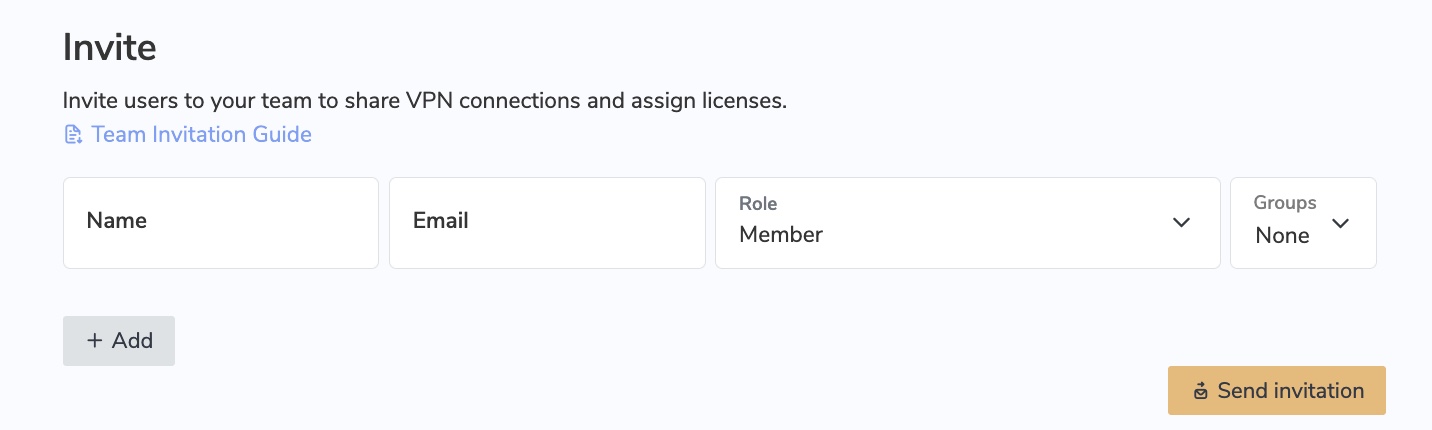

- Inicia sesión en tu cuenta de my.vpntracker.com

- Selecciona tu equipo en la esquina superior izquierda

- En el lado izquierdo, elige "Team Cloud"

- En la sección Invitar en la parte superior, ingresa el nombre y la dirección de correo electrónico de la empresa de tu nuevo miembro del equipo y luego haz clic en "Enviar invitación".

- El miembro del equipo invitado recibirá entonces una invitación por correo electrónico con un enlace personalizado en el que hacer clic para unirse a tu equipo.

- Consejo: Cada usuario de VPN Tracker 365 necesita su propio ID equinux personal. Después de que el usuario reciba una invitación al equipo de tu parte y haga clic en el enlace de invitación, puede crear un nuevo ID equinux o iniciar sesión utilizando su cuenta existente.

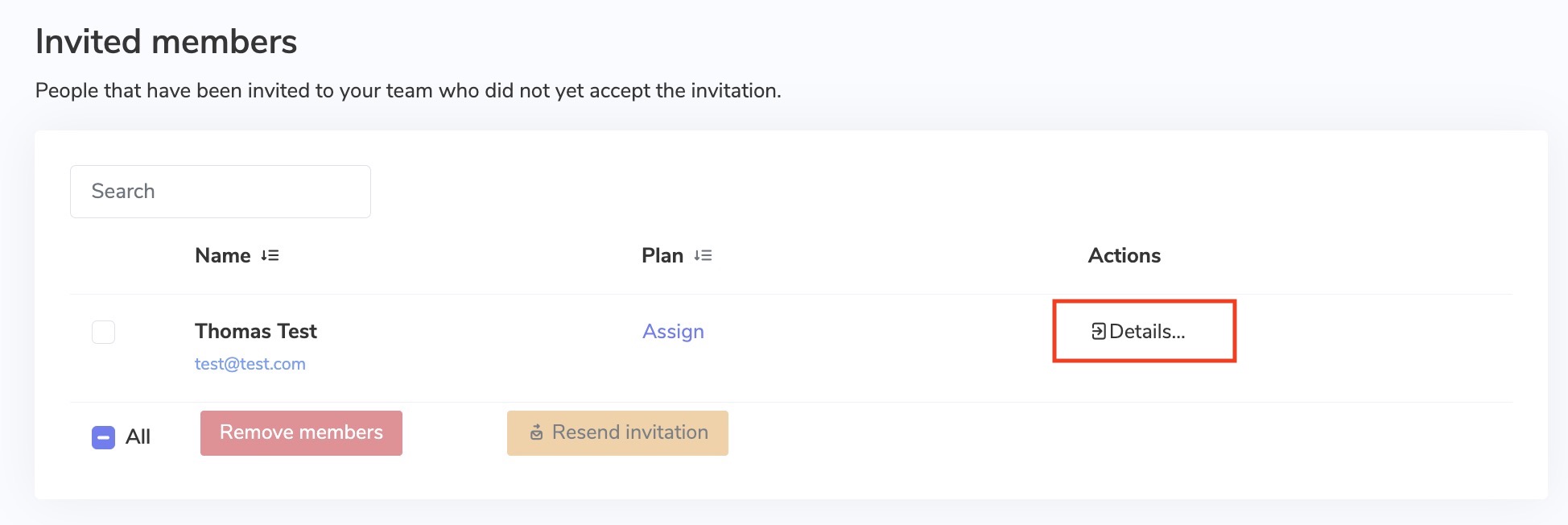

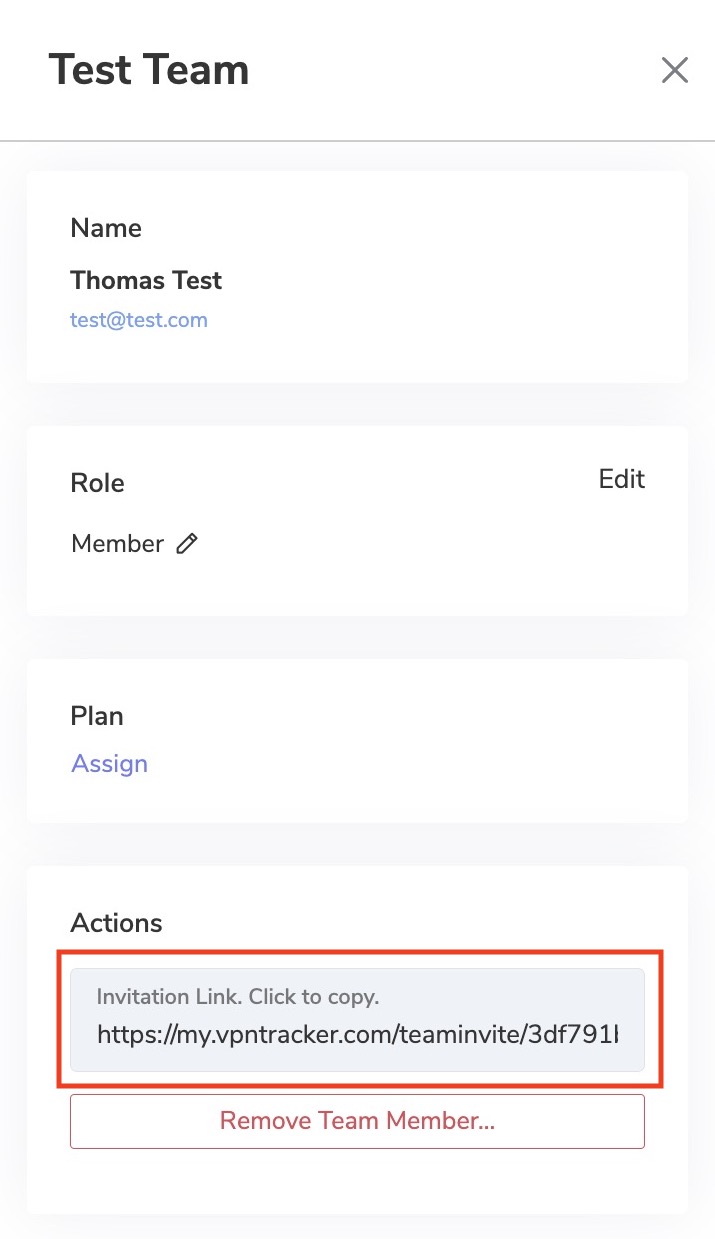

- En caso de que el usuario no reciba el correo electrónico de invitación, puedes acceder al enlace de invitación haciendo clic en "Detalles" junto al nombre de usuario

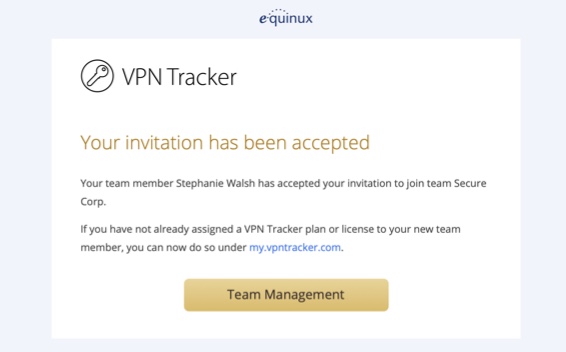

- Una vez que un miembro del equipo haya aceptado tu invitación por correo electrónico, se te notificará por correo electrónico

If your VPN connection is configured to be Host to Everywhere, all non-local network traffic is sent over the VPN tunnel once the connection has been established. All non-local traffic includes traffic to public Internet services, as those are non-local, too. Those services will only be reachable if your VPN gateway has been configured to forward Internet traffic sent over VPN to the public Internet and to forward replies back over VPN, otherwise Internet access will stop working.

A possible workaround is to configure a Host to Network connection instead, where only traffic to configured remote networks will be sent over VPN, whereas all other traffic is sent out like it is when there is no VPN tunnel established at all. In case the remote network are automatically provisioned by the VPN gateway, this has to be configured on the VPN gateway, automatic provisioning has to be disable in VPN Tracker (not possible for all VPN protocols), or the Traffic Control setting has to be used to override the network configuration as provided by the gateway (Traffic Control is currently not available on iOS).

A Host to Everywhere setup may be desirable for reasons of anonymity or to pretend to be in a different physical location (e.g. a different country), since all your requests will arrive at their final destination with the public IP address of the VPN gateway instead of your own one. Also that way you can benefit from any maleware filters or ad blockers running on the VPN gateway, yet it also means that the gateway can filter what services you have access to in the first place. If Host to Everywhere is desired but not working, this has to be fixed on at the remote site, since what happens to public Internet traffic after being sent over the VPN is beyond VPN Tracker's control.

If the connection is configured to use remote DNS servers without any restrictions, all your DNS queries will be sent over the VPN. Before any Internet service can be contacted, its DNS name must be resolved to an IP address first and if that isn't possible, as the remote DNS server is not working correctly or unable to resolve public Internet domains, the resolving process will fail and this quite often has the same effect in software as if the Internet service is unreachable.

A possible workaround is to either disable remote DNS altogether, if not required for VPN usage, or to configure it manually, in which case it can be limited to specific domains only ("Search Domains"). By entering a search domain of example.com, only DNS names ending with example.com (such as www.example.com) would be resolved by the remote DNS servers, for all other domains the standard DNS servers will be used as configured in the system network preferences.

Using a remote DNS server may be desirable to filter out malicious domains, to circumvent DNS blocking of an Internet provider, to hide DNS queries from local DNS operators (since DNS is typically unencrypted), or to allow access to internal remote domains that a public DNS server cannot resolve, as they are not public. For the last case, configuring the internal domains as search domains is sufficient. For all other cases, the issue must be fixed at the remote site, since what happens to DNS queries after being sent over the VPN is beyond VPN Tracker's control.

- Edita tu conexión.

- Ve a la sección "Opciones avanzadas".

- En "Configuración adicional", cambia la configuración "Conectar usando IPv4 o IPv6" a "Usar IPv4".

- Guarda tu conexión e inicia tu conexión.

sudo networksetup -setv6off Wi-Fi

Nota: Si tu interfaz Wi-Fi tiene un nombre diferente (por ejemplo, `en0`), reemplaza "Wi-Fi" con el nombre correcto. Puedes comprobar el nombre de la interfaz utilizando este comando:

networksetup -listallnetworkservices

3. Después de introducir el comando, se te pedirá que introduzcas tu contraseña de administrador.

Esto deshabilitará completamente IPv6 para tu conexión Wi-Fi.

PPTP VPN, o Point-to-Point Tunneling Protocol Virtual Private Network, es un protocolo ampliamente utilizado para implementar redes privadas virtuales. Permite la transferencia segura de datos a través de Internet creando un túnel privado y cifrado entre su dispositivo y un servidor VPN. Aquí hay un desglose de los aspectos clave:

- Explicación del protocolo:

Point-to-Point Tunneling Protocol (PPTP): PPTP es un protocolo que facilita la transferencia segura de datos entre el dispositivo de un usuario y un servidor VPN. Crea un túnel a través del cual los datos se encapsulan, proporcionando una conexión segura.

- Cifrado y seguridad:

Cifrado: PPTP emplea varios métodos de cifrado para proteger los datos transmitidos a través del túnel, lo que dificulta que las partes no autorizadas los intercepten o descifren.

- Facilidad de configuración:

Configuración fácil de usar: PPTP es conocido por su simplicidad y facilidad de configuración. A menudo es la opción preferida para los usuarios que priorizan un proceso de configuración sencillo.

- Compatibilidad:

Amplia compatibilidad: PPTP es compatible con una amplia gama de dispositivos y sistemas operativos, incluidos Windows, macOS, Linux, iOS y Android, lo que lo hace accesible para los usuarios en diferentes plataformas.

- Velocidad y rendimiento:

Consideraciones de rendimiento: PPTP es reconocido por sus velocidades de conexión relativamente rápidas, lo que lo hace adecuado para actividades como la transmisión y los juegos en línea.

- Consideraciones para usuarios preocupados por la seguridad:

Preocupaciones de seguridad: Si bien PPTP ofrece una solución conveniente para muchos usuarios, es importante tener en cuenta que algunos expertos en seguridad han expresado su preocupación por su vulnerabilidad a ciertos tipos de ataques. Los usuarios con altos requisitos de seguridad pueden considerar explorar protocolos VPN alternativos como OpenVPN o L2TP/IPsec.

- Elegir el protocolo VPN adecuado:

Considere sus necesidades: Al seleccionar un protocolo VPN, es esencial considerar sus requisitos específicos, incluido el equilibrio entre la facilidad de uso y el nivel de seguridad necesario para sus actividades en línea.

En resumen, PPTP VPN es un protocolo ampliamente accesible y fácil de usar, adecuado para varios dispositivos. Sin embargo, los usuarios deben tener en cuenta sus necesidades de seguridad específicas y considerar protocolos alternativos si un cifrado más fuerte es una prioridad.

¿Sabías? VPN Tracker es el único Cliente VPN para Mac para PPTP VPN compatible con macOS Sonoma y macOS Sequoia.- VPN Tracker for Mac BASIC - 1 Connection

- VPN Tracker for Mac PERSONAL - 10 Connections

- VPN Tracker Mac & iOS EXECUTIVE - 15 Connections

- VPN Tracker Mac & iOS PRO - 50 Connections

- VPN Tracker Mac & iOS VIP - 100 Connections

- VPN Tracker Mac & iOS CONSULTANT - 400 Connections

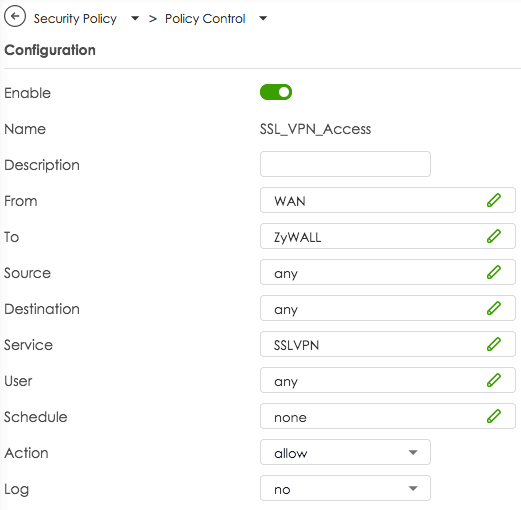

De forma predeterminada, Zyxel crea políticas de firewall para permitir el tráfico de SSL VPN a la zona LAN y de LAN a la zona SSL VPN. Estas reglas son necesarias para permitir el flujo de tráfico VPN una vez que se ha establecido la conexión. Sin embargo, no existe una política que permita realmente el tráfico de administración VPN en el puerto WAN, las solicitudes de los clientes que llegan al puerto WAN son descartadas por el firewall.

Para permitir una conexión OpenVPN en el puerto WAN, primero debe crear una política propia. En la navegación principal, seleccione Security Policy > Policy Control, haga clic en el botón + Add y cree una política que permita el tráfico para el servicio SSLVPN de WAN a ZyWALL. Consulte la captura de pantalla a continuación.

Si tu conexión OpenVPN se cae después de un tiempo, puede deberse al período de re-claving. Prueba si extender el período puede solucionar el problema.

Procede de la siguiente manera:

- Edita tu conexión OpenVPN en VPN Tracker

- Ve a "Configuración avanzada > Fase 2"

- Cambia el valor Tiempo de vida a 28800 (lo que corresponde a un período de 8 horas)

Si esto no resuelve tus problemas, también puedes verificar la configuración de interoperabilidad con respecto a keep-alive, actividad y detección de pares inactivos.

Si continúas teniendo problemas con tu conexión VPN, envíanos un informe TSR.

Convierte tus productos en crédito de tienda

Si deseas cambiar el número de tus licencias, tienes la opción de convertir tu licencia existente en crédito de tienda. Luego puedes usar este crédito para tu próxima compra:

- Visita nuestra Página de transferencia de código promocional de la tienda y sigue las instrucciones para recibir tu código promocional.

- Selecciona tus nuevos productos en el my.vpntracker Store.

- Introduce tu código promocional durante el proceso de pago.

Nota: Si el valor restante de tu antiguo producto supera el importe del nuevo producto, recibirás un código promocional adicional por el valor restante.

- Enviar ping keep-alive cada

Esta opción controla si y con qué frecuencia VPN Tracker envía pings keep-alive. Un ping keep-alive no es un ping normal y no se considera tráfico de túnel por la puerta de enlace VPN, por lo que no mantiene la conexión activa en la puerta de enlace. El único propósito de estos pings es mantener la conexión activa a través de firewalls y routers NAT entre VPN Tracker y la puerta de enlace cuando no se envía otro tráfico de túnel.

- Desconectar si está inactivo durante

Esta opción controla si y después de cuánto tiempo VPN Tracker se desconectará debido a la inactividad. Solo el tráfico de túnel se considera actividad, los pings keep-alive enviados desde ambos lados y el tráfico de administración del protocolo no se consideran tráfico de túnel.

- Considerar que el par está muerto si no hay signos de vida durante

Esta opción controla si y después de cuánto tiempo VPN Tracker se desconectará debido a la falta de signos de vida. Cualquier tráfico de la puerta de enlace se considera un signo de vida, independientemente de que sea tráfico de túnel, ping keep-alive o tráfico de administración del protocolo.

Esta opción no tiene efecto si la puerta de enlace no está configurada para enviar pings (opción

--pingopingen el archivo de configuración del servidor), porque sin los pings habilitados, puede que no haya tráfico de túnel o de administración durante un tiempo, pero esto no es prueba de que la puerta de enlace ya no esté activa, ya que no enviará nada si no hay nada que enviar. Con el ping habilitado, la puerta de enlace al menos enviaría pings keep-alive en tal situación y, si esos tampoco llegan, la puerta de enlace probablemente ha desconectado la conexión o está desconectada.

- Visite la página de transferencia de licencia e inicie sesión en la cuenta que contiene la licencia para la que desea obtener crédito

- Seleccione la licencia que desea intercambiar y confirme la conversión de la licencia. Su código promocional para las duraciones restantes se enviará a la dirección de correo electrónico de su cuenta.

- Vaya al portal my.vpntracker.com e inicie sesión con la cuenta a la que desea agregar la licencia.

- Haga clic en "Comprar licencias o actualizaciones adicionales" y agregue una licencia adicional. Puede encontrar información adicional sobre cómo agregar licencias aquí:

- Aplique el código promocional a su pedido en la parte inferior de la página, revise los Términos y Condiciones y haga clic en "Pagar ahora".

- Debe ser un Manager o un Organizador en su equipo – el soporte multiadministrador se está implementando actualmente para los equipos – póngase en contacto con nosotros si desea habilitarlo inmediatamente para su equipo.

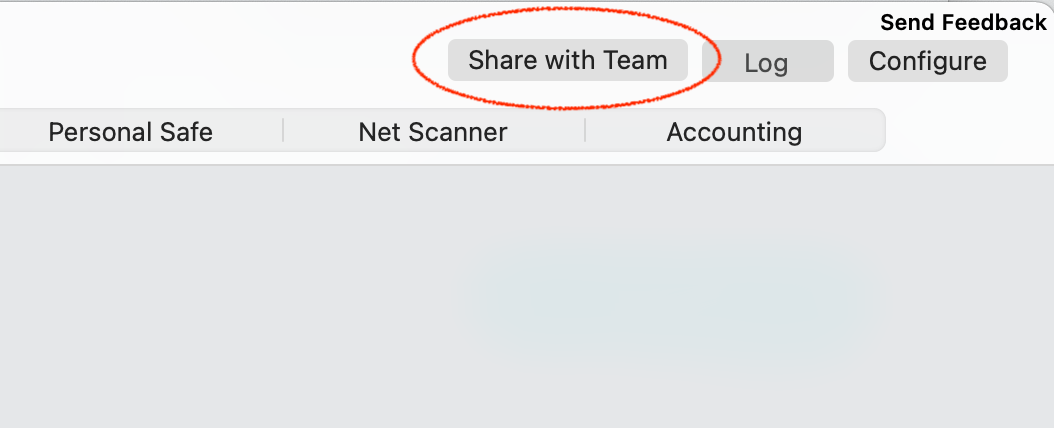

- Seleccione una conexión en VPN Tracker y elija la opción 'Compartir con el equipo' desde las vistas Estado o Configurar

Nota sobre los nuevos usuarios

La persona que recibe la conexión debe ser miembro de su equipo VPN Tracker y debe haber configurado sus claves de cifrado TeamCloud.

Esto ocurre automáticamente cuando abre VPN Tracker y otros miembros del equipo están en línea. Si otro miembro del equipo no está disponible, la configuración de TeamCloud también puede ser confirmada por un administrador del equipo en my.vpntracker.com.

Si ya has comprado una licencia de VPN Tracker pero quieres cambiar a otro producto, tienes dos opciones:

1. Compra una actualización

En la mayoría de los casos, puedes actualizar tu plan actual. La tienda de VPN Tracker prorrateará automáticamente tu compra en función del valor restante de tu producto actual.

Ve a tu página de actualización de my.vpntracker para ver tus opciones de actualización.

2. Convierte tu producto en crédito de la tienda Si compraste con una cuenta diferente o quieres cambiar por completo a una línea de productos diferente, puedes convertir tu licencia existente en crédito de la tienda y utilizarlo para tu nueva compra:

- Visita nuestra página de transferencia de código promocional de la tienda y sigue los pasos para recibir tu código promocional

- Elige tu nuevo producto en la tienda de my.vpntracker

- Introduce tu código promocional al realizar el pago

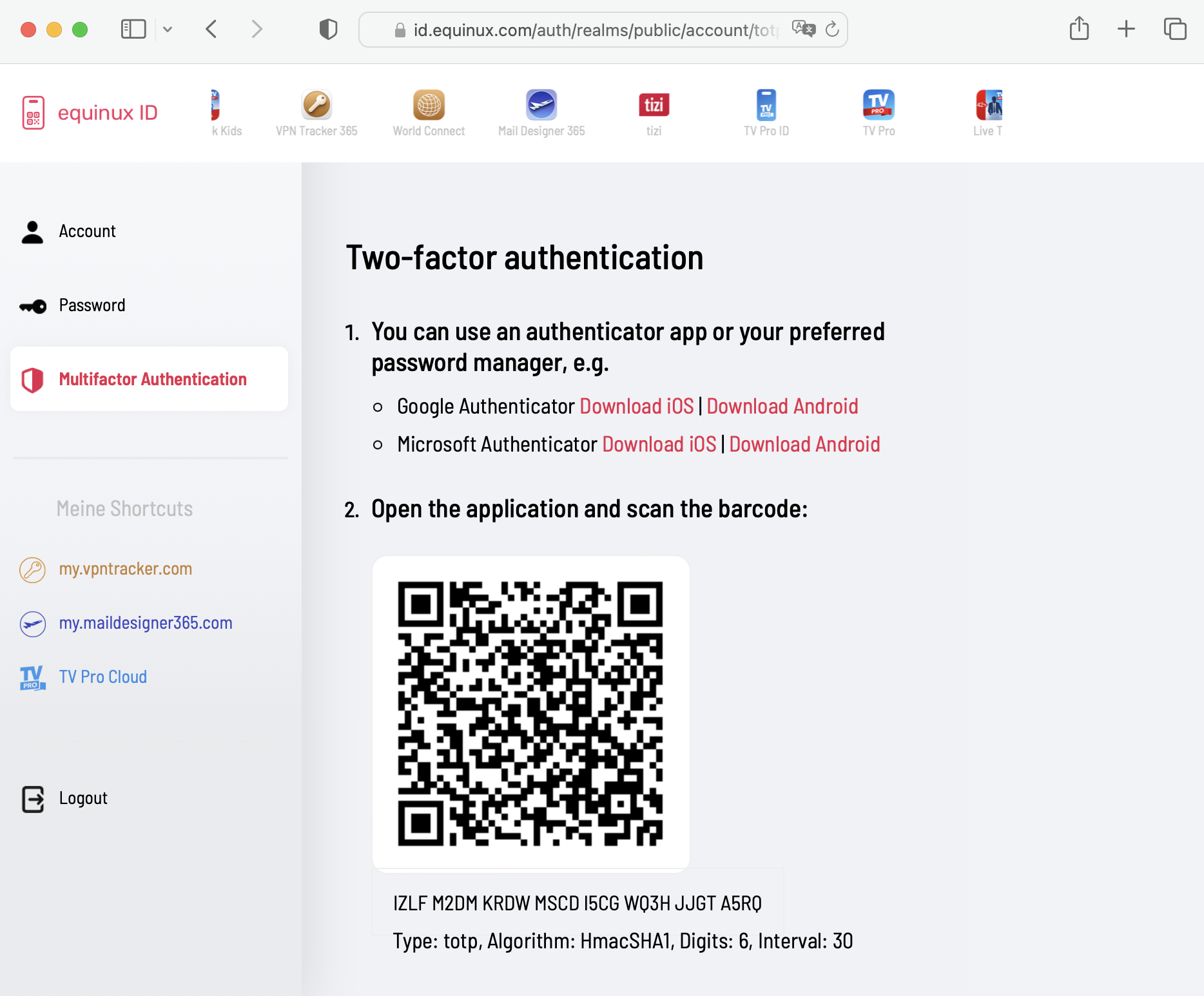

equinux 2FA es compatible con todas las principales aplicaciones de autenticación y contraseñas, incluyendo:

- Google Authenticator

- Microsoft Authenticator

- Twilio Authy

- 1Password

- FreeOTP

- Bitwarden

'Your Sonicwall' is either currently unreachable or is not a valid SonicWall appliance. Would you like to save this connection anyway?

Al iniciar la conexión, aparece lo siguiente:

Connection Error

'Your Sonicwall' is not a SonicWall SSL VPN server.

En estos casos, recomendamos cambiar a VPN Tracker. VPN Tracker está disponible tanto para Mac como para iOS. Una ventaja adicional es que una vez que se establece una conexión, está disponible de inmediato en ambos dispositivos, ya que VPN Tracker sincroniza de forma segura la configuración a través del Personal Safe.

Actualización de septiembre de 2024: SonicWall ha introducido otra actualización con SonicOS 6.5.4.15-116n, que ha hecho que la funcionalidad SSL VPN no funcione para muchos dispositivos SonicWall.

Actualización de noviembre de 2024: Este problema parece estar resuelto por la actualización SonicOS 6.5.4.15-117n. Para obtener más información, visite:

https://www.sonicwall.com/support/knowledge-base/mobile-connect-breaks-after-upgrade-to-sonicos-6-5-4-15/240903132324983

-

¿Qué son las desconexiones durante el rekeying?

Las desconexiones durante el rekeying se producen cuando la conexión VPN se interrumpe durante la actualización de la clave (rekeying). Esto provoca que el tráfico no se procese durante un breve período, lo que es especialmente problemático para las conexiones estables, como las videoconferencias.

-

¿Por qué se produce el problema durante el rekeying?

El problema surge porque, al utilizar TCP con OpenVPN, el firewall no acepta ningún tráfico durante el proceso de rekeying. Esto provoca una interrupción del tráfico.

-

¿Qué impacto tienen las desconexiones en una videoconferencia?

Durante una videoconferencia, las desconexiones durante el rekeying pueden provocar una interrupción completa del tráfico. Esto interrumpe la conexión, interrumpiendo o incluso finalizando la videoconferencia.

-

¿Por qué TCP es susceptible a este problema?

Según OpenVPN, TCP es problemático para las conexiones VPN porque es más sensible a la congestión del tráfico durante las interrupciones de la red o el proceso de rekeying. OpenVPN, por lo tanto, recomienda utilizar UDP en su lugar, ya que puede manejar mejor los procesos de rekeying.

-

¿Qué solución ofrece VPN Tracker para el problema?

VPN Tracker ofrece una solución particularmente fácil de usar: al establecer una conexión, VPN Tracker establece automáticamente el temporizador de rekeying en 24 horas. Esto minimiza significativamente las desconexiones debido a los procesos de rekeying, manteniendo la conexión especialmente estable. Además, VPN Tracker admite el cambio a UDP, lo que permite una conexión aún más confiable.

-

¿Por qué se debe establecer el temporizador de rekeying en 24 horas?

Un ciclo de rekeying más largo reduce la frecuencia de las desconexiones. Al establecer el temporizador en 24 horas, como hace VPN Tracker de forma predeterminada, se disminuye la probabilidad de que el proceso de rekeying se active durante una fase crítica, como una videoconferencia.

-

¿Qué ventajas ofrece VPN Tracker al utilizar UDP en lugar de TCP?

VPN Tracker facilita la configuración de UDP, que ofrece conexiones más rápidas y menos sensibilidad a la pérdida de paquetes. UDP es más eficiente y resistente a las interrupciones durante el proceso de rekeying, lo que es particularmente beneficioso para las aplicaciones que consumen mucho ancho de banda, como las videoconferencias o la transmisión.

-

¿Qué recomendaciones proporciona VPN Tracker a las empresas para optimizar sus conexiones VPN?

Para las empresas que dependen de conexiones estables, VPN Tracker ofrece soluciones simples y eficaces:

- De forma predeterminada, el temporizador de rekeying se establece en 24 horas para minimizar las desconexiones.

- Se recomienda utilizar UDP en lugar de TCP siempre que sea posible para mejorar aún más el rendimiento.

- Comprueba tu conexión Wi-Fi: asegúrate de que el Wi-Fi está activado en tu dispositivo y conectado a la red correcta ↵

- Comprueba las conexiones por cable: si estás utilizando una conexión por cable, asegúrate de que el cable está conectado de forma segura y no está dañado.

- Reinicia el router: desconecta el router de la fuente de alimentación durante unos 30 segundos y vuelve a conectarlo. Espera unos minutos a que se restablezca la conexión. ↵

- Ponte en contacto con un administrador o proveedor: si el problema persiste, puede haber un problema con tu proveedor de Internet. Ponte en contacto con tu administrador o con el servicio de atención al cliente de tu proveedor de Internet. ↵

- Utiliza un punto de acceso móvil: si tienes acceso a datos móviles, intenta configurar un punto de acceso para probar la conexión.

- Puedes ver y configurar si tu conexión VPN actualmente activa excluye determinadas direcciones de Internet en la configuración de la conexión: en VPN Tracker, selecciona la conexión, elige "Editar" y luego "Configuración avanzada". En el área "Control de tráfico" puede haber direcciones de Internet que la VPN restringe el acceso.

- Para comprobar si tu firewall excluye determinadas direcciones de Internet, desactiva temporalmente tu firewall e intenta de nuevo la acción en VPN Tracker que provocó el mensaje de error.

- Comprueba la configuración de tu firewall para ver si hay aplicaciones o sitios web bloqueados. Algunos firewalls permiten bloquear o permitir selectivamente direcciones IP, dominios o aplicaciones específicas.

- Si descubres que una regla está bloqueando el acceso, puedes ajustar esa regla o agregar una excepción para permitir el acceso a sitios web o servicios específicos.

- Si aún no puedes acceder a determinadas áreas, ponte en contacto con el soporte del fabricante de tu firewall o con tu soporte informático.

LCP: PPP peer accepted proposal but also modified it which isn't allowed.Actualice su Sonicwall a al menos SonicOS 6.5.4.15-117n para solucionar este problema. Para obtener más información, visite: https://www.sonicwall.com/support/knowledge-base/mobile-connect-breaks-after-upgrade-to-sonicos-6-5-4-15/240903132324983

Nuestra experiencia también muestra que las conexiones IPsec son significativamente más eficientes, por lo que también recomendamos utilizar IPsec.

Nuestra experiencia también muestra que las conexiones IPsec son significativamente más eficientes, por lo que también recomendamos utilizar IPsec.

Sí, puedes imprimir en tu impresora doméstica mientras estás conectado a VPN Tracker fuera de casa. Para garantizar una experiencia de impresión remota sin problemas, sigue estos pasos:

1. Asigna una dirección IP estática a tu impresora

- Accede a la interfaz web de tu router introduciendo su dirección IP en un navegador web (por ejemplo, 192.168.1.1 o 192.168.0.1).

- Ve a la configuración de LAN o DHCP.

- Asigna una dirección IP estática a tu impresora (por ejemplo, 192.168.50.100) para que permanezca constante.

2. Configura tu Mac para la impresión remota

- Conéctate a > Impresoras y escáneres en tu Mac.

- Haz clic en + para agregar una nueva impresora.

- Selecciona la pestaña IP e introduce la dirección IP estática asignada a tu impresora.

- Elige el controlador de impresora correcto para garantizar la compatibilidad.

3. Evita Bonjour para la impresión remota

El servicio Bonjour de Apple ayuda a detectar dispositivos en redes locales, pero no funciona de forma fiable a través de VPN debido a su dependencia de multicast DNS (mDNS). Conéctate siempre a tu impresora utilizando su dirección IP estática.

4. Comprueba la configuración del firewall y de la red

- Asegúrate de que tu firewall permita el tráfico de impresión a través de VPN.

- Comprueba que la configuración de la impresora y de la VPN no bloquee las conexiones remotas.

Al configurar una dirección IP estática, evitar Bonjour y garantizar las correctas reglas del firewall, puedes imprimir documentos de forma remota a través de VPN Tracker sin problemas.

El protocolo WireGuard en sí no admite la autenticación de dos factores (2FA) para las conexiones VPN. Sin embargo, cuando utilices conexiones WireGuard con VPN Tracker, puedes mejorar tu seguridad general habilitando la 2FA para tu cuenta de VPN Tracker.

Esto significa que tu configuración de VPN y el acceso a ella están protegidos con una capa de seguridad adicional, mientras que tus conexiones WireGuard permanecen cifradas de extremo a extremo para una máxima protección.

Usar VPN Tracker es la mejor manera de beneficiarte del rendimiento y la seguridad de WireGuard, junto con las protecciones modernas a nivel de cuenta, como la 2FA.

Sí, es posible. Puede migrar una conexión TheGreenBow IKEv1 existente a VPN Tracker exportando los datos de conexión pertinentes e introduciéndolos manualmente en VPN Tracker.

Cómo extraer la información necesaria:

- Abra TheGreenBow y seleccione la conexión deseada.

- Abra el menú de configuración y elija “Exportar”.

- En el siguiente cuadro de diálogo, active “No proteger la configuración VPN exportada” para exportar los datos en texto sin formato.

- Guarde el archivo en una ubicación de su elección.

Información clave necesaria en VPN Tracker:

1. Dirección de la puerta de enlace

La dirección IP o el nombre de host del punto final VPN. En TheGreenBow, aparece como “Remote VPN Gateway”.

2. Redes remotas

En VPN Tracker, debe definir qué redes deben ser accesibles a través del túnel VPN. Estas se denominan Redes remotas o Redes de destino y corresponden a:

Phase 2 > Network ConfigurationRemote LAN / Remote Network

Las entradas típicas incluyen:

192.168.1.0/24– una subred completa10.0.0.0/16– un rango de red más grande172.16.0.10/32– un host único

Introduzca estos en la sección “Redes remotas” o “Redes de destino” en VPN Tracker. Asegúrese de que coincidan con la configuración en la puerta de enlace VPN, de lo contrario, el tráfico podría no enrutarse correctamente.

Consejo: Si no está seguro, utilice 0.0.0.0/0 como configuración temporal. Esto permite el acceso a todas las redes remotas (si se permite). Puede restringirlo más adelante si es necesario.

3. Clave precompartida (PSK)

Si no tiene la PSK ya, puede encontrarla en la sección “Authentication” del archivo exportado.

4. Credenciales XAuth

Nombre de usuario y contraseña para la autenticación extendida (si se utiliza).

5. ID local e ID remoto

Estos valores definen las identidades de ambos pares VPN durante el handshake IKE. Son especialmente importantes si:

- la puerta de enlace VPN no se identifica por dirección IP (por ejemplo, debido a NAT o IP dinámicas),

- se utilizan certificados o perfiles de autenticación avanzados,

- la puerta de enlace espera una identidad específica (por ejemplo, FQDN o ID personalizado).

En el archivo exportado, estos se encuentran normalmente en “ID Type”, “Local ID” y “Remote ID”.

Introdúzcalos en VPN Tracker en “Identifiers” > Local / Remote y utilice el formato correcto (por ejemplo, FQDN, dirección de correo electrónico, ID de clave o dirección IP).

6. Configuración de cifrado y autenticación

Preste especial atención a los algoritmos utilizados para Encryption, Authentication y Hashing y replíquelos en VPN Tracker en la configuración de Fase 1 y Fase 2.

- Inicia sesión en my.vpntracker.com.

- Ve a tu equipo deseado → Miembros → Agregar miembros.

- Ingresa la dirección de correo electrónico support@equinux.com en el campo Correo electrónico, establece el nombre como equinux Support y asigna el rol Admin.

- Haz clic en Enviar invitación.

- Puedes ver la invitación que acabas de enviar en la pestaña Invitaciones.

Si la instalación de los componentes del sistema de VPN Tracker falla – por ejemplo, con un error OSSystemExtensionErrorDomain 10 – esto suele deberse a extensiones del sistema bloqueadas o a software de seguridad de terceros en macOS. Así es como puede solucionar el problema:

Compruebe la configuración del sistema de macOS (advertencia de seguridad)

Vaya a Preferencias del sistema > Privacidad y seguridad y desplácese hacia abajo. Si ve un mensaje como “Software del sistema de ‘equinux’ ha sido bloqueado”, haga clic en “Permitir”. A continuación, reinicie su Mac.

Compruebe si hay extensiones de red que interfieran (por ejemplo, Bitdefender)

Algunas aplicaciones como Bitdefender instalan sus propios componentes de red que pueden bloquear VPN Tracker:

- Abra Preferencias del sistema > General > Elementos de inicio y extensiones

- Haga clic en el icono junto a “Extensiones de red”

- Desmarque securitynetworkinstallerapp.app y cualquier otra extensión sospechosa

- Reinicie su Mac

Compruebe System Integrity Protection (SIP)

Si SIP ha sido desactivado o modificado – normalmente solo en configuraciones de desarrollador – macOS puede bloquear las extensiones del sistema. SIP debe permanecer habilitado normalmente para que VPN Tracker funcione correctamente.

Reinstale VPN Tracker

Elimine completamente VPN Tracker de su Mac, reinicie el dispositivo y vuelva a instalar la aplicación. Importante: Cuando inicie la aplicación por primera vez, haga clic en “Permitir” cuando macOS le pida que apruebe la extensión del sistema – no la rechace ni la ignore.

¿Sigue teniendo problemas? El soporte de VPN Tracker estará encantado de ayudarle más.

Para permitir que VPN Tracker cargue sus extensiones de sistema requeridas a través de su sistema MDM, siga estos pasos:

1. Agregar una política de extensión de sistema

Cree o edite una carga útil de política de extensión de sistema en su sistema MDM.

Valores requeridos:

- Identificador de equipo: CPXNXN488S

- Tipos de extensión de sistema permitidos: Dependiendo de su configuración, puede optar por permitir todo o especificar solo

Network Extensions.

2. Aplicar la regla del identificador de equipo

El identificador de equipo CPXNXN488S debe agregarse a la lista de identificadores de equipo permitidos. Esta configuración garantiza que todas las extensiones de sistema firmadas por el equipo de VPN Tracker sean de confianza.

Importante: La regla del identificador de equipo tiene prioridad sobre la configuración global de "Permitir todo". Si hay un identificador de equipo presente, el sistema solo permitirá las extensiones firmadas por los identificadores enumerados, incluso si "Permitir todo" está habilitado.

3. Enviar la configuración

Guarde e implemente el perfil de configuración actualizado a sus Macs de destino. Después de la instalación, VPN Tracker debería poder cargar sus extensiones de sistema sin requerir la aprobación del usuario.

Si el botón Eliminar falta en my.vpntracker.com, es probable que el usuario sea un Administrador.

- Edite el usuario y cambie su rol a Miembro.

- Guarde el cambio.

- Vuelva a abrir el usuario y haga clic en Eliminar.

El rango de IP del cliente debe estar fuera de la red de destino o remota. Ajuste el rango de IP del cliente en consecuencia.

Cuando esto suceda, es posible que note un rendimiento de VPN más lento o desconexiones ocasionales. VPN Tracker incluye salvaguardas para ayudar a prevenir las desconexiones para muchos protocolos VPN, pero los efectos en el rendimiento no se pueden corregir por completo en el software.

Si su modelo TP-Link ofrece una opción para deshabilitar la descarga de hardware, apagarlo resolverá el problema. Tenga en cuenta que esto puede reducir ocasionalmente el rendimiento de Internet cuando el enrutador está bajo una carga pesada, ya que el enrutador debe procesar todo el tráfico sin aceleración de hardware. Esta configuración suele estar disponible en los modelos TP-Link de clase empresarial, mientras que la mayoría de los modelos de consumo no la incluyen, pero aún utilizan la aceleración de hardware.

Síntomas:

La configuración de la conexión VPN falla o se bloquea durante el inicio. El servidor es accesible, pero el túnel no se establece.

Causa:

Es posible que los tramas Jumbo estén habilitados en la red del cliente. El aumento resultante de la MTU no se admitió por completo en la ruta de la red, lo que provocó la pérdida de los paquetes VPN.

Solución:

Deshabilite los tramas Jumbo en la red del cliente o configure una MTU estándar. Después de deshabilitar los tramas Jumbo, los procesos que determinan y aplican la MTU de ruta correcta pueden funcionar correctamente, lo que permite establecer el túnel.