Häufig gestellte Fragen

Nachdem Ihre Software einmal vollständig konfiguriert wurde, müssen die Einstellungen kein zweites Mal eingegeben werden.

Wenn Sie eine Lizenz kaufen (egal auf welchem Weg), erfolgt lediglich die Aktivierung der Software, so dass jegliche Limitierungen aufgehoben werden. Ihre Einstellungen und Dateien werden natürlich beibehalten.

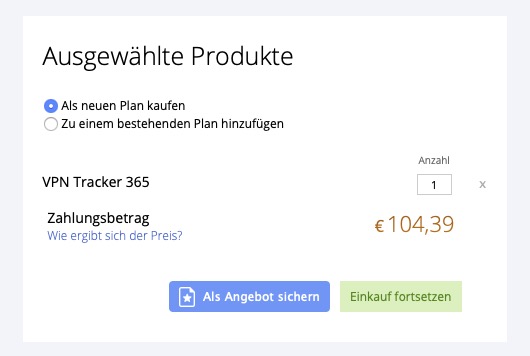

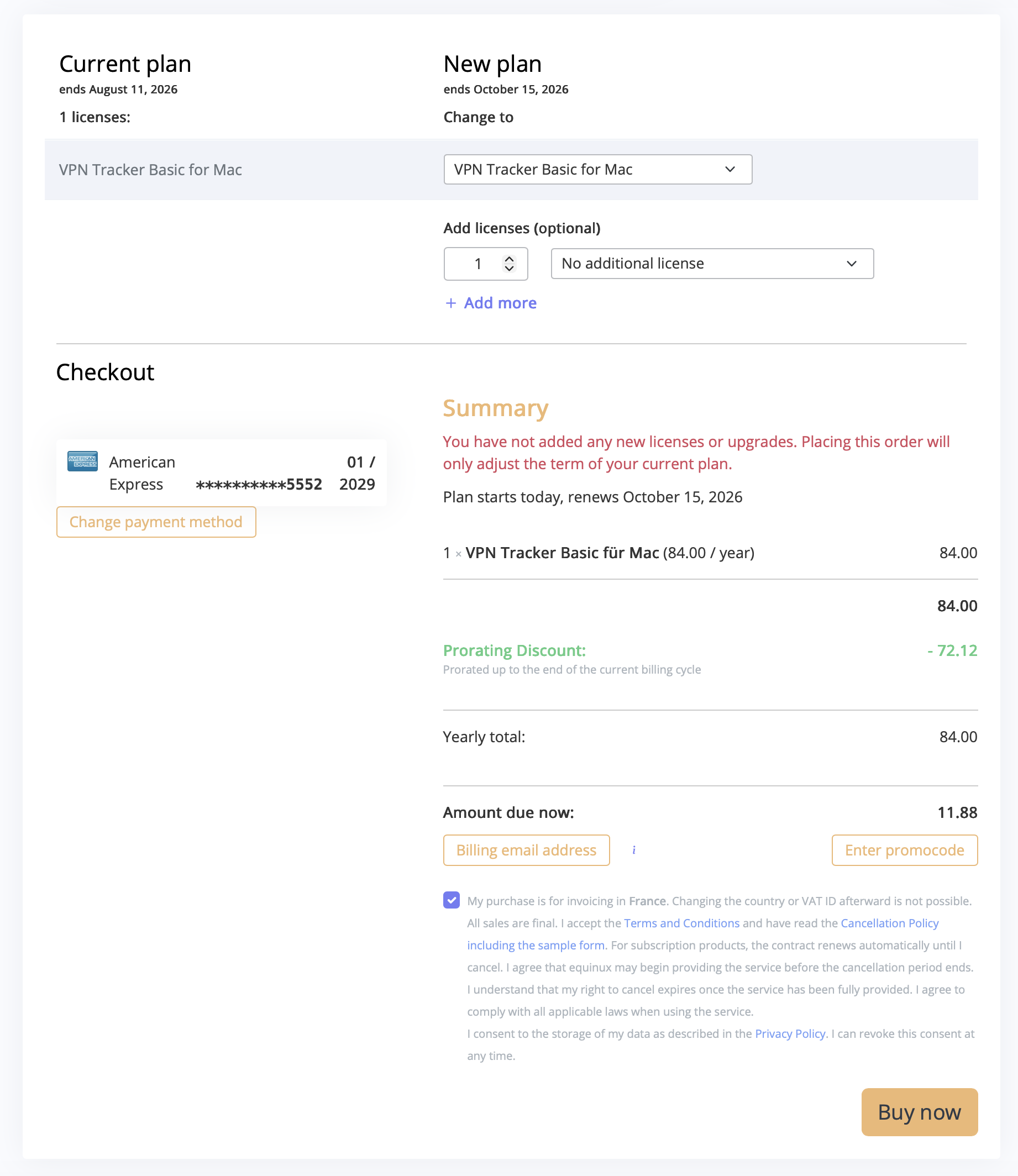

- Besuchen Sie zunächst unseren Online Store www.equinux.com/store

- Klicken Sie nun das Produkt an, welches Sie kaufen möchten.

- Auf der nächsten Seite können Sie die Lizenz oder den Plan auswählen, den Sie kaufen möchten.

- Melden Sie sich mit ihrer bestehenden equinux ID an oder erstellen Sie einen neuen Account.

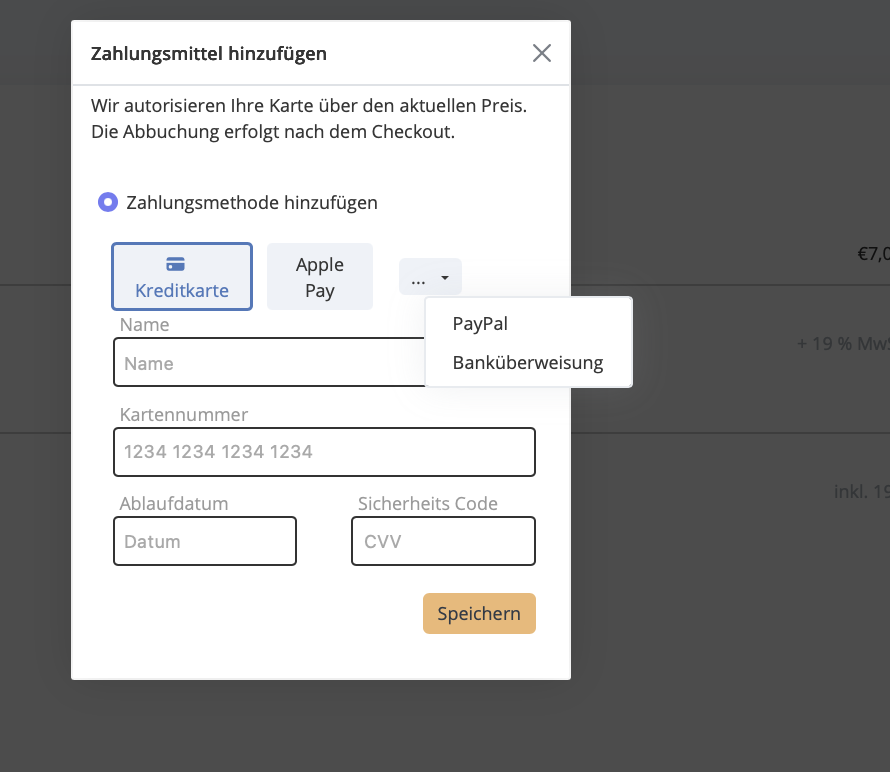

- Wählen Sie zum Schluss noch die gewünschte Zahlungsmethode aus und bestätigen die AGBs.

Der Einkauf in unserem Online Store ist vollkommen sicher. Alle Informationen und Daten (natürlich auch Ihre Kreditkarten-Informationen) werden stark verschlüsselt und mittels einer sicheren HTTPS-Verbindung übertragen.

- macOS 26 Tahoe

- macOS 15 Sequoia

- macOS 14 Sonoma

- macOS 13 Ventura

- macOS 12 Monterey

- macOS 11 Big Sur

- macOS 10.15 Catalina

- macOS 10.14 Mojave

- macOS 10.13 High Sierra

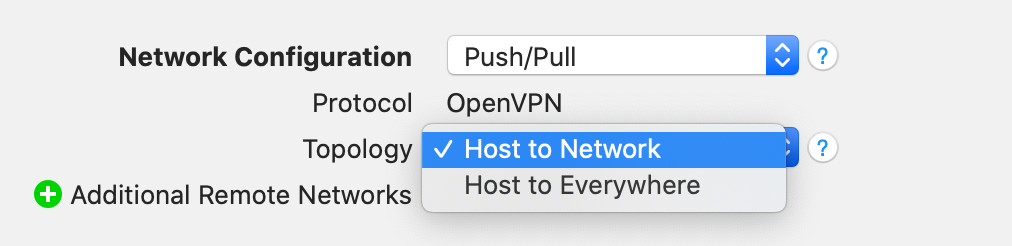

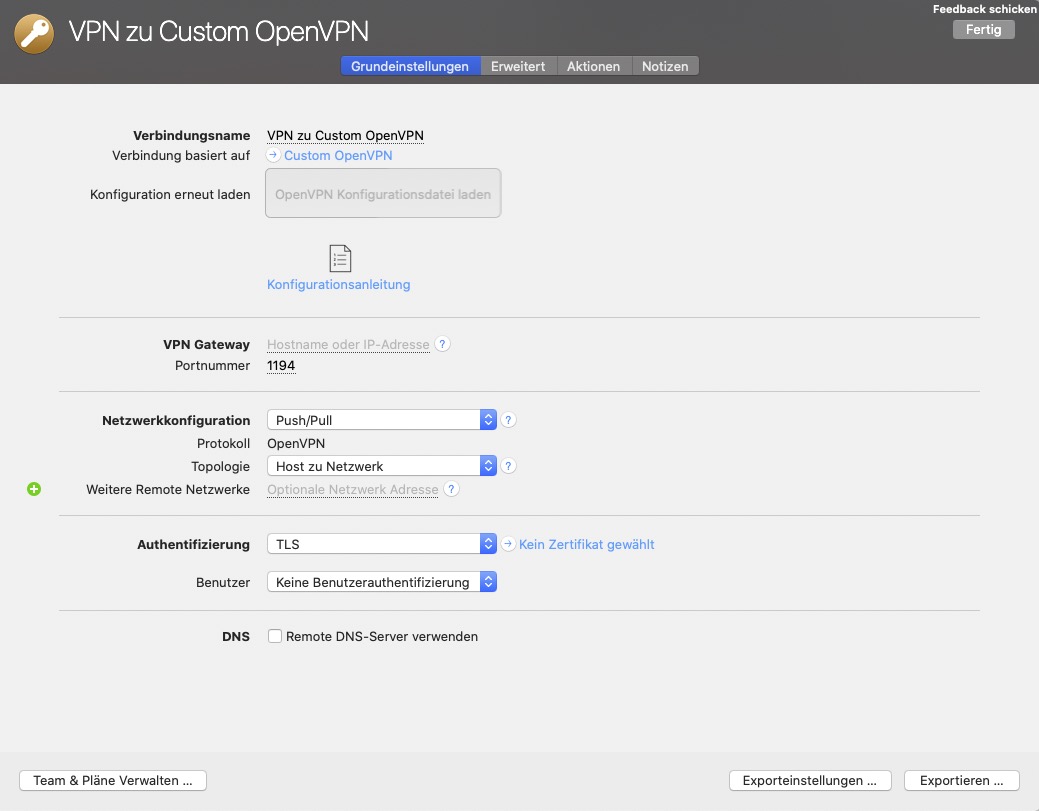

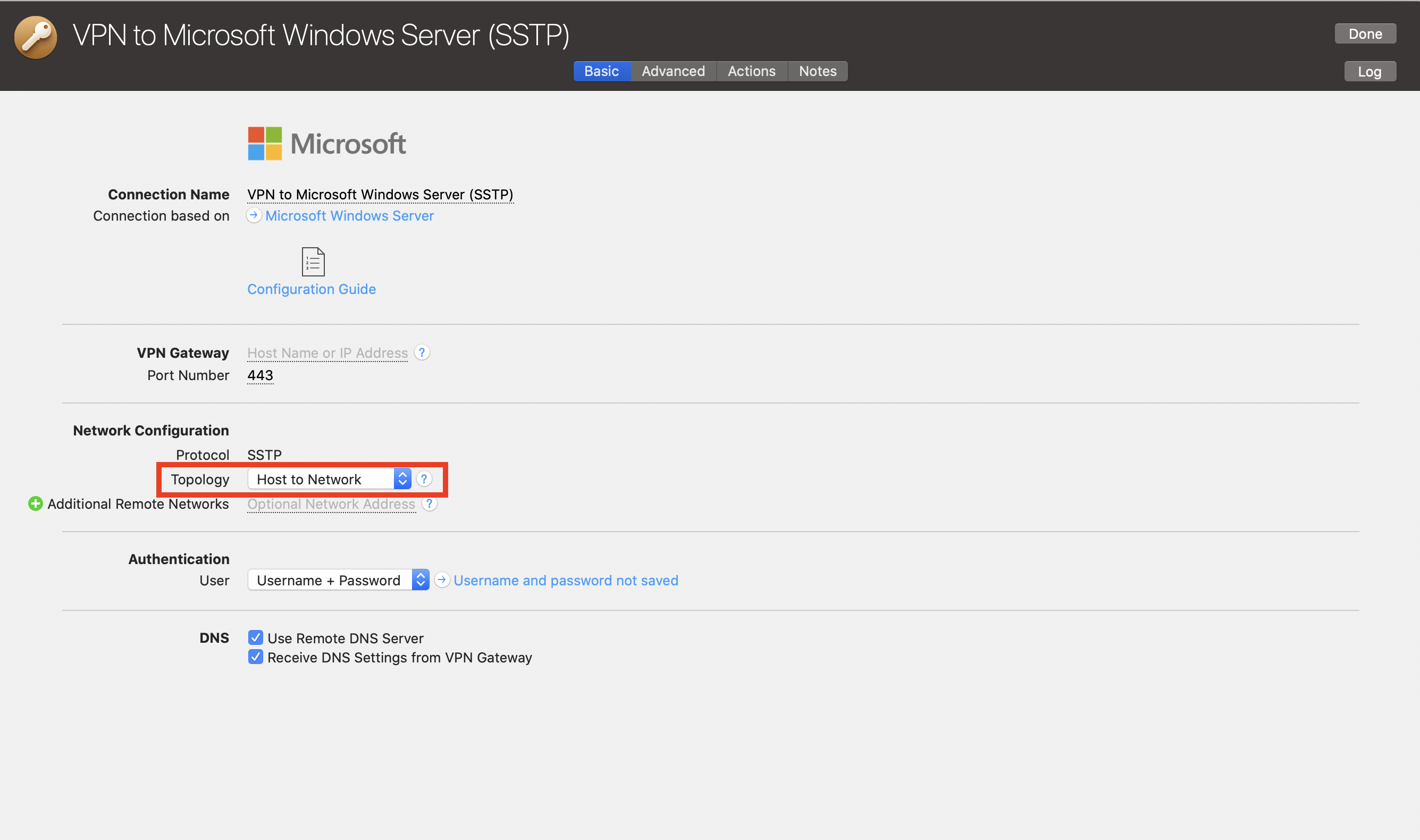

Das hängt von den Einstellungen ab. Das übliche Setup für eine VPN-Verbindung ist “Host zu Netzwerk”, in diesem Fall wird nur Netzwerkverkehr zu den angegebenen Remote-Netzwerken durch den VPN-Tunnel geleitet.

Bei einem Setup mit der Netzwerktopologie “Host zu allen Netzwerken” wird jeglicher Netzwerkverkehr – mit ausnahme von Netzwerkverkehr zum lokalen Netz – durch das VPN geleitet. Für eine solche Verbindung wird ein geeignetes Setup auf dem VPN Gateway benötigt.

Ja, das ist möglich. Falls Sie in der virtuellen Umgebung Shared Networking verwenden, stehen alle Netzwerkressourcen zur Verfügung, auf die unter Mac OS X zugegriffen werden kann.

Bitte beachten Sie, dass Sie einen evtl. verwendeten Remote DNS Server manuell im Gast-Betriebssystem eintragen müssen, damit die DNS-Namensauflösung funktioniert, VPN Tracker kann diese Einstellung nicht automatisch übermitteln.

Informationen zur Konfiguration von Parallels Desktop mit VPN Tracker finden Sie in unserem VPN Tracker with Parallels Configuration Guide.

Ja, solange Ihr VPN Gateway zur Abfrage des Passcodes Extended Authentication (XAUTH) verwendet, können Sie beliebige Tokens mit VPN Tracker verwenden.

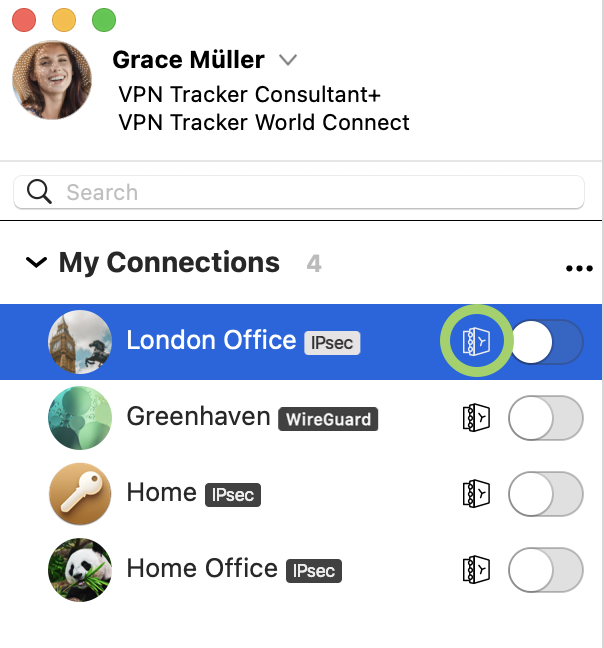

VPN Tracker Pro ist perfekt für Sie, wenn Sie als Consultant arbeiten, ein System- oder Netzwerkadministrator sind oder mit mehreren VPN Verbindungen arbeiten.

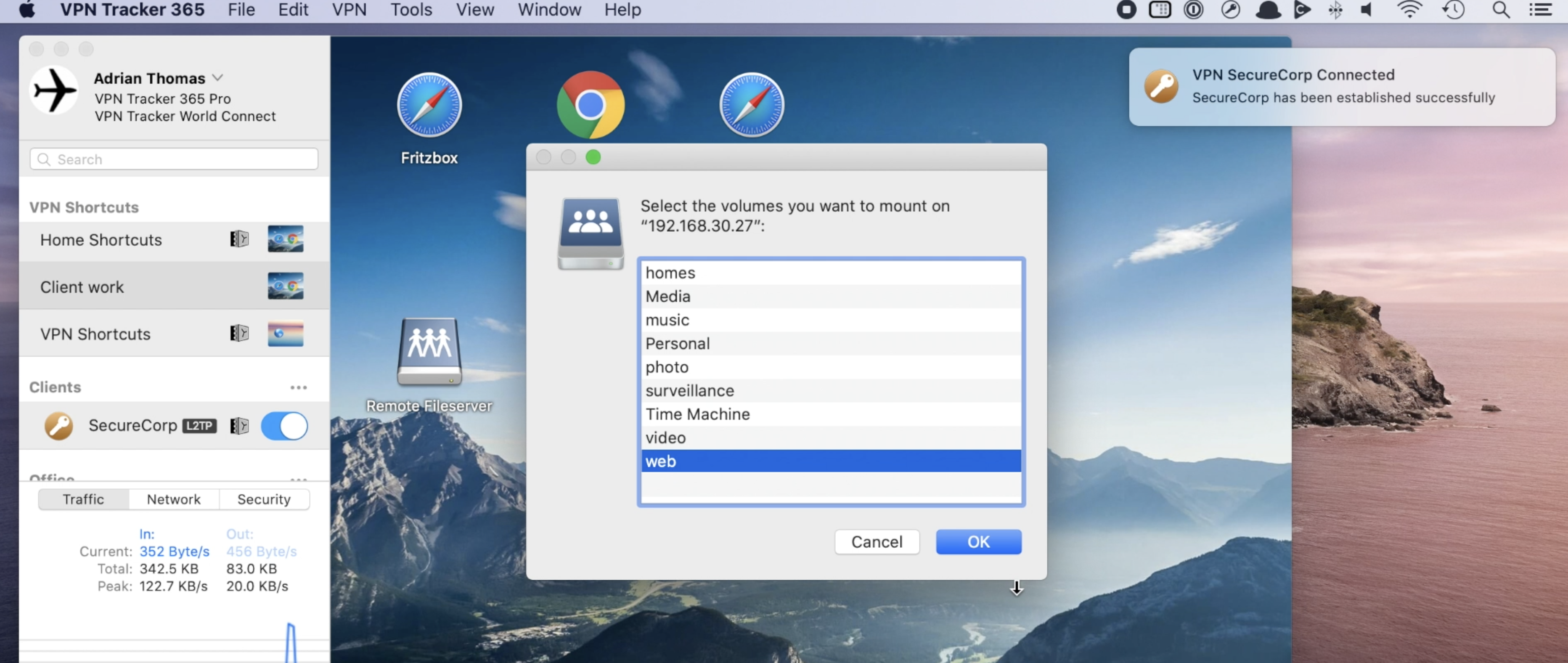

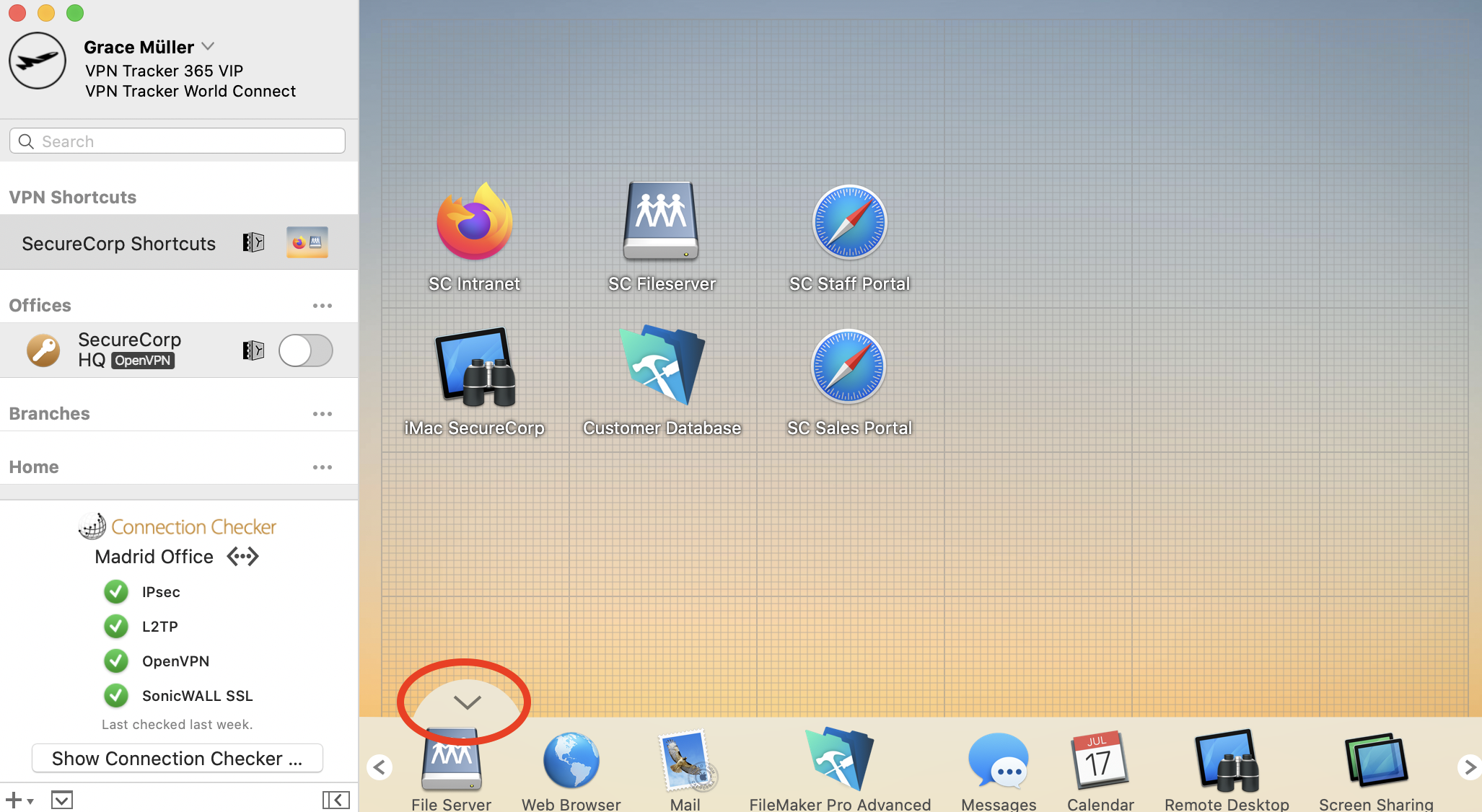

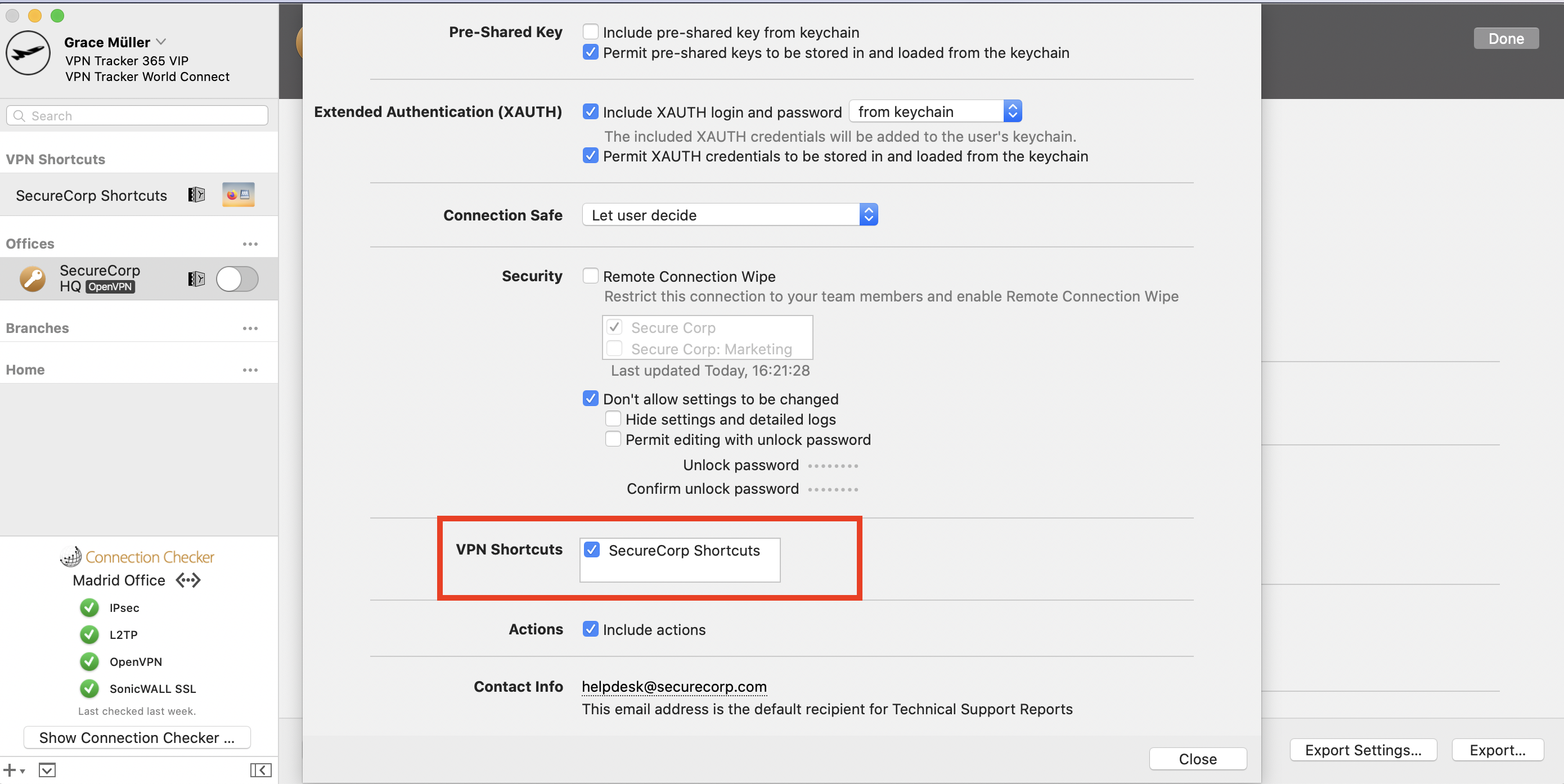

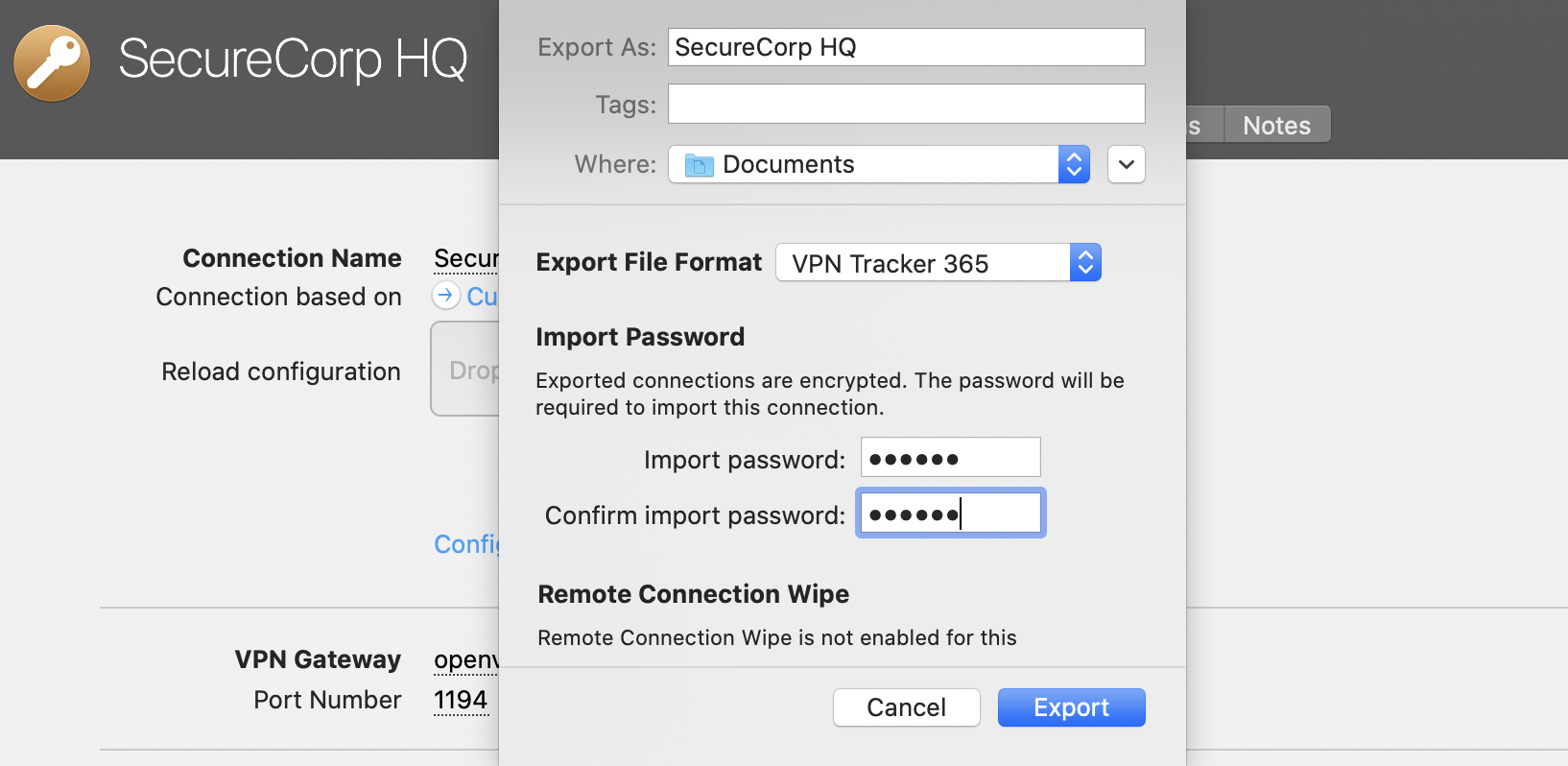

- Exportieren Sie VPN Verbindungen für sich und andere Nutzer.

- Scannen Sie das Remote Network nach Diensten oder um Benutzer zu unterstützen.

- Verbinden Sie sich gleichzeitig mit mehreren VPNs.

- Verwalten Sie eine große Anzahl an VPNs mittels der Suchfunktion, der kompakten Ansicht und der Möglichkeit, Verbindungen zu gruppieren.

- Konfigurieren Sie Ihren Mac als Router, um dem gesamten Netzwerk einen VPN Tunnel als Netzwerk zu Netzwerk Verbindung zur Verfügung zu stellen.

Für sich allein gesehen unterstützt das IPsec-Protokoll keine Benutzernamen. Falls sie von ihrem Systemadministrator einen Benutzernamen für die Verbindung zu ihrem Firmennetzwerk erhalten haben, gibt es zwei Möglichkeiten:

- Der VPN-Router in ihrer Firma verwendet den Begriff "Username" im Sinne von "Identifier". Tragen Sie den Benutzername als "Local Identifier" in den Verbindungseinstellungen ein.

- Der VPN-Router in ihrer Firma verwendet "Extended Authentication (XAUTH)". Aktivieren Sie XAUTH in VPN Tracker. Die Software fordert Sie dann während des Verbindungsaufbaus auf, den Benutzernamen und das Passwort einzugeben.

Leider können wir das nicht garantieren. Sichere Netzwerkverbindungen sind ein sehr komplexes Themengebiet. VPN Tracker ist sehr zuverlässig und wird weltweit erfolgreich eingesetzt. Allerdings wird es in seltenen Fällen Situationen geben, wo der Aufbau einer VPN-Verbindung nicht möglich ist (z.B. wenn eine Firewall VPN-Datenverkehr aktiv blockiert).

Wir empfehlen, VPN Tracker mit Ihrem Netzwerk und Ihrem konkreten Einsatzszenario zu testen.

Falls Sie bei der Einrichtung Fragen haben, können Sie jederzeit unseren technischen Support kontaktieren.

Ja, NAT-Traversal wird von VPN Tracker unterstützt. In VPN Tracker unterstützt sowohl die endgültige NAT-Traversal Version (RFC 3947), die UDP Pakete auf Port 4500 verschickt, als auch die Vorgängerversionen, die UDP Pakete auf Port 500 verschicken. Cisco UDP Encpasulation wird ebenfalls unterstützt.

NAT-Traversal dient dazu, VPNs aus Netzwerken hinter NAT-Routern (Network Address Translation) erfolgreich aufzubauen. Network Address Translation wird z.B. bei DSL-Routern, WLAN Hotspots, Internet-Cafés, Hotels, Flughäfen usw. eingesetzt. Viele Mobilfunk-Provider (3G Modems) setzen ebenfalls Network Address Translation ein.

VPN Tracker erkennt automatisch, ob NAT-Traversal benötigt wird und schaltet es entsprechend an bzw. aus. VPN Tracker kann sogar Ihren lokalen Router testen, um herauszufinden, welches NAT-Traversal-Verfahren damit am besten funktioniert.

Wenn du entweder deine equinux ID oder deine E-Mail-Adresse kennst, kannst du deine vollständigen Login-Daten über diese Webseite anfordern - binnen weniger Sekunden erhältst du die nötigen Informationen per E-Mail zugeschickt.

Sollte dies nicht funktionieren, wende dich bitte an das Support-Team - bitte in jedem Fall die alte und neue Email Adresse angeben.

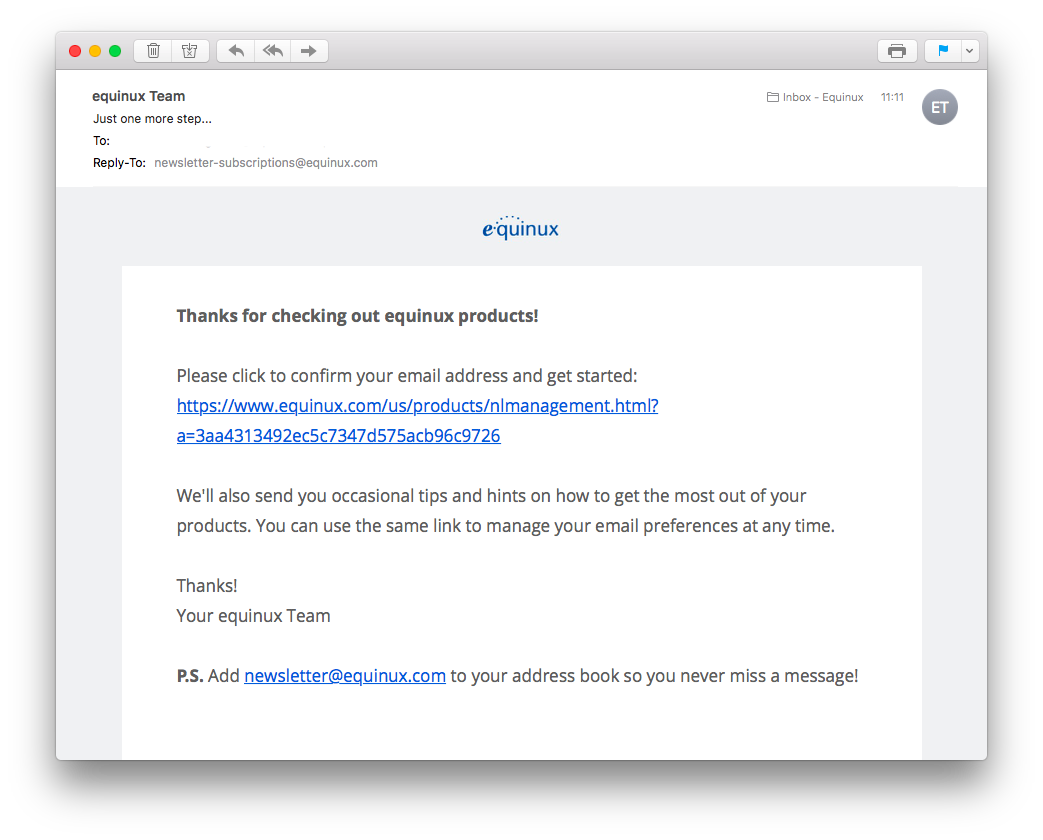

Wir benötigen deine E-Mail-Adresse, um einen Überblick über den Datenfluss unserer Downloads zu erhalten und um unseren Newsletter zuzustellen wenn gewünscht. Alle gesammelten Informationen werden ausschließlich intern verwendet und niemals ohne deine Erlaubnis an Dritte weitergegeben. Mehr Informationen findest du in unserer Privacy Policy

Wenn du keinen Newsletter erhalten möchtest, benutze bitte einfach den Link zum Abbestellen, der in jedem Newsletter enthalten ist.

- Kreditkarte (Bearbeitungsdauer: wenige Minuten)

- Visa

- Mastercard

- American Express

- PayPal

- Vorkasse/Banküberweisung (Bearbeitungsdauer: bis zu 5 Werktagen)

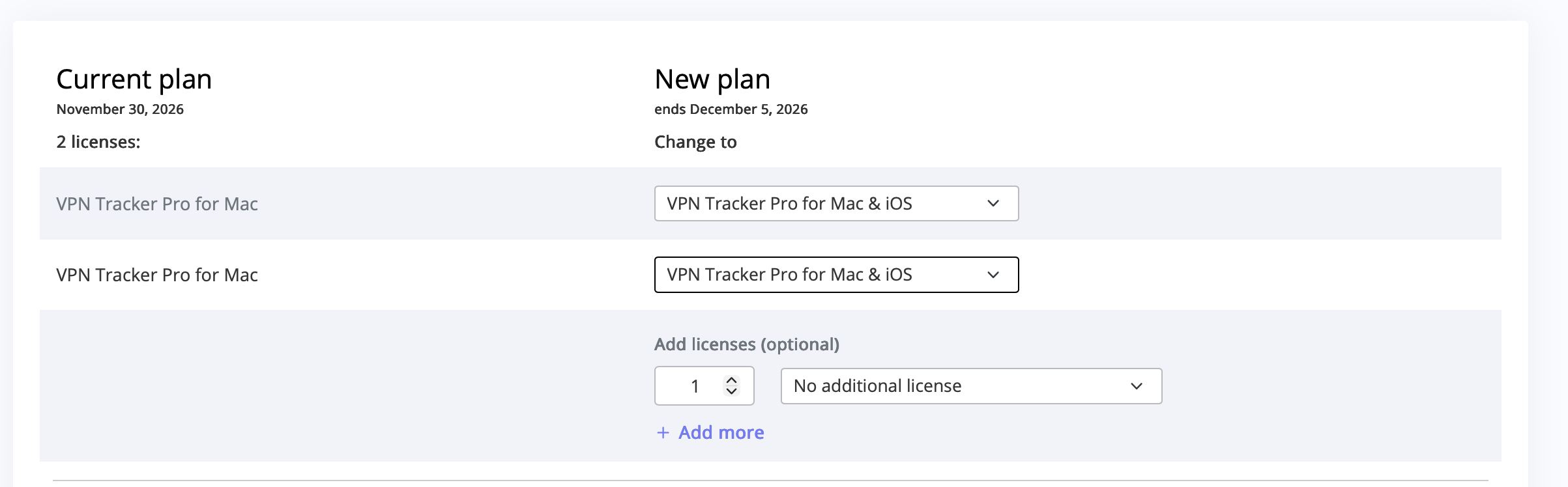

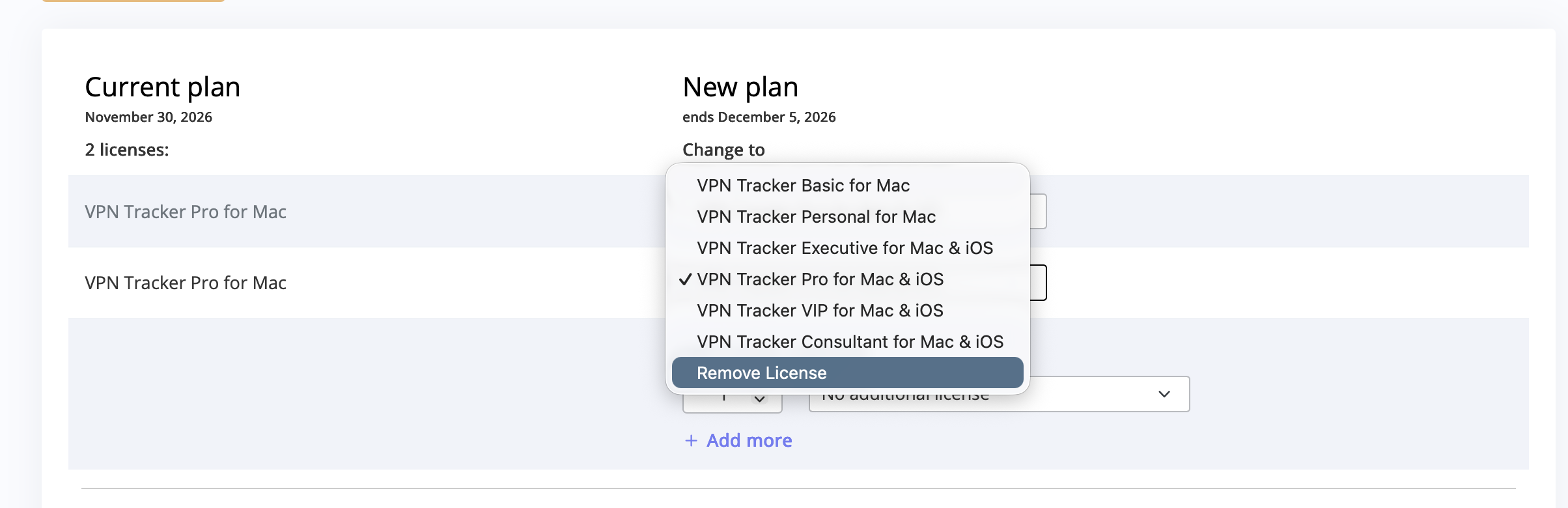

Als bestehender VPN Tracker Kunde, können Sie auf VPN Tracker 365 upgraden, Ihre bestehenden Verbindungen werden automatisch importiert.

VPN Tracker 365 laden

Anschliessend können Sie in unserem Online Store einen VPN Tracker 365 Plan kaufen.

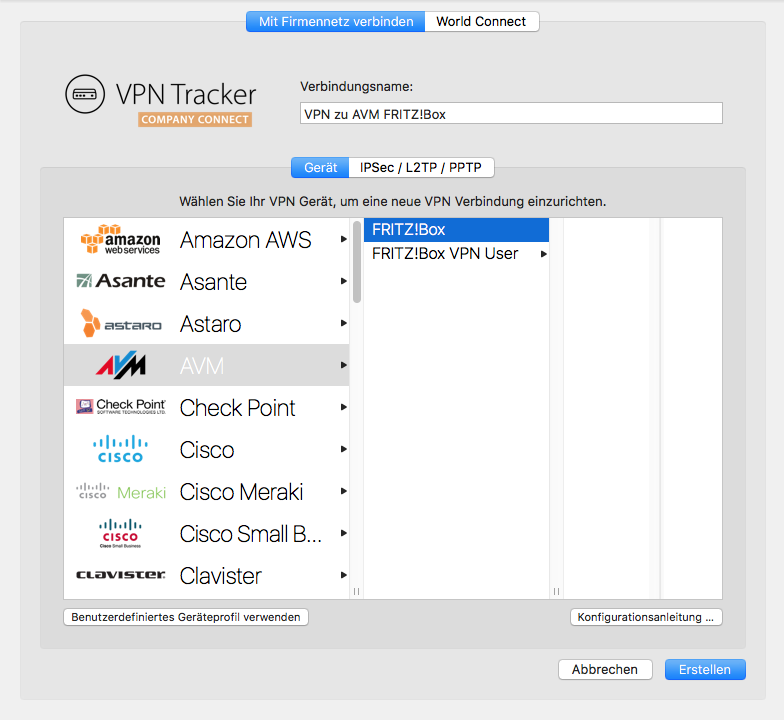

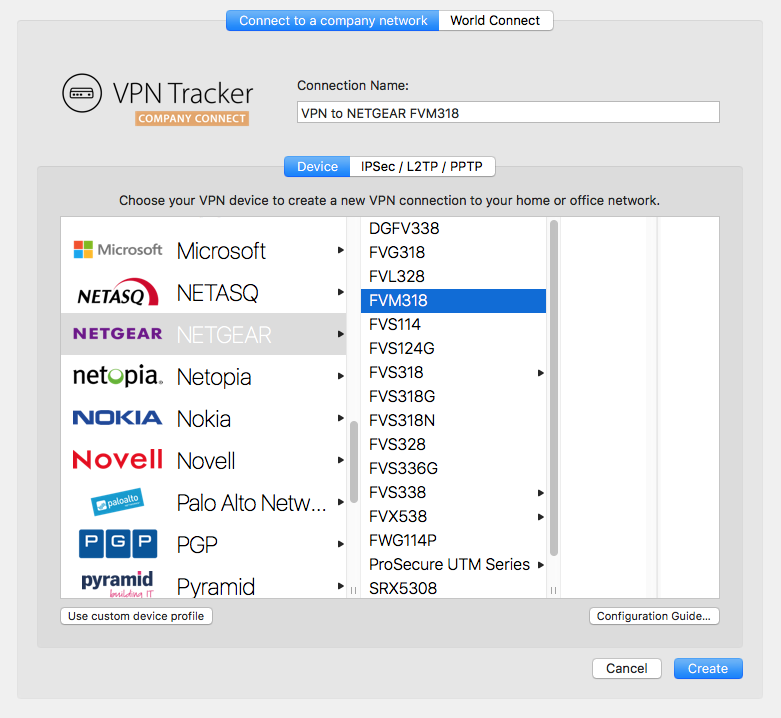

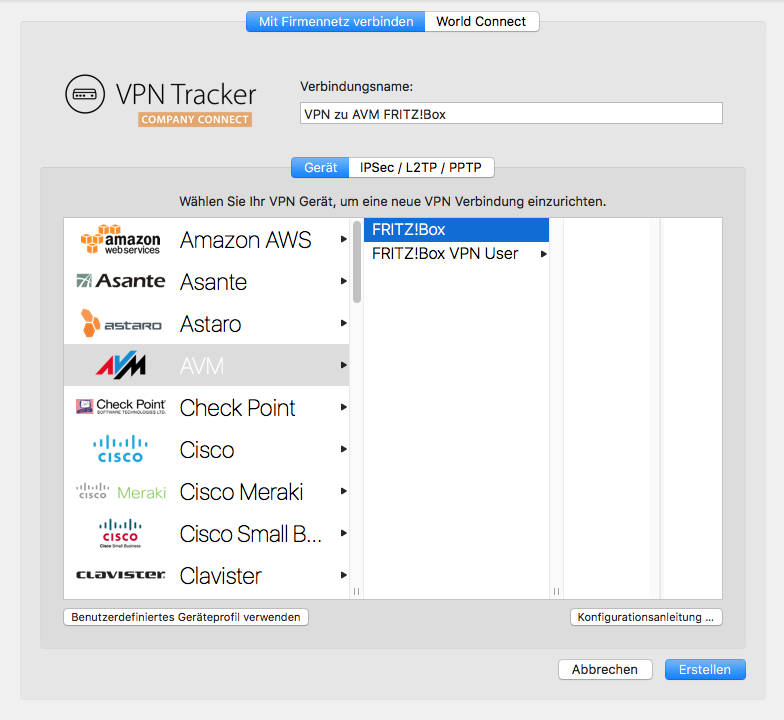

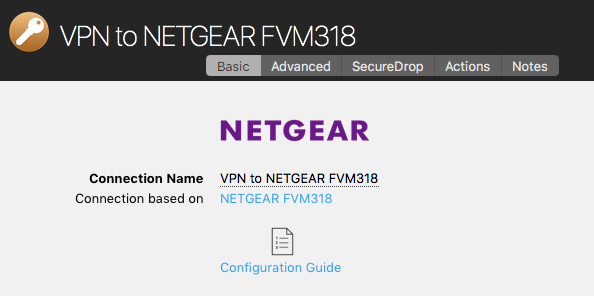

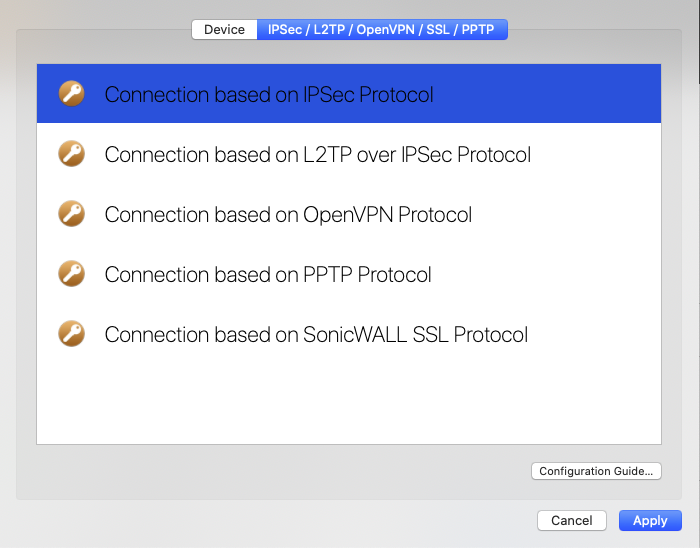

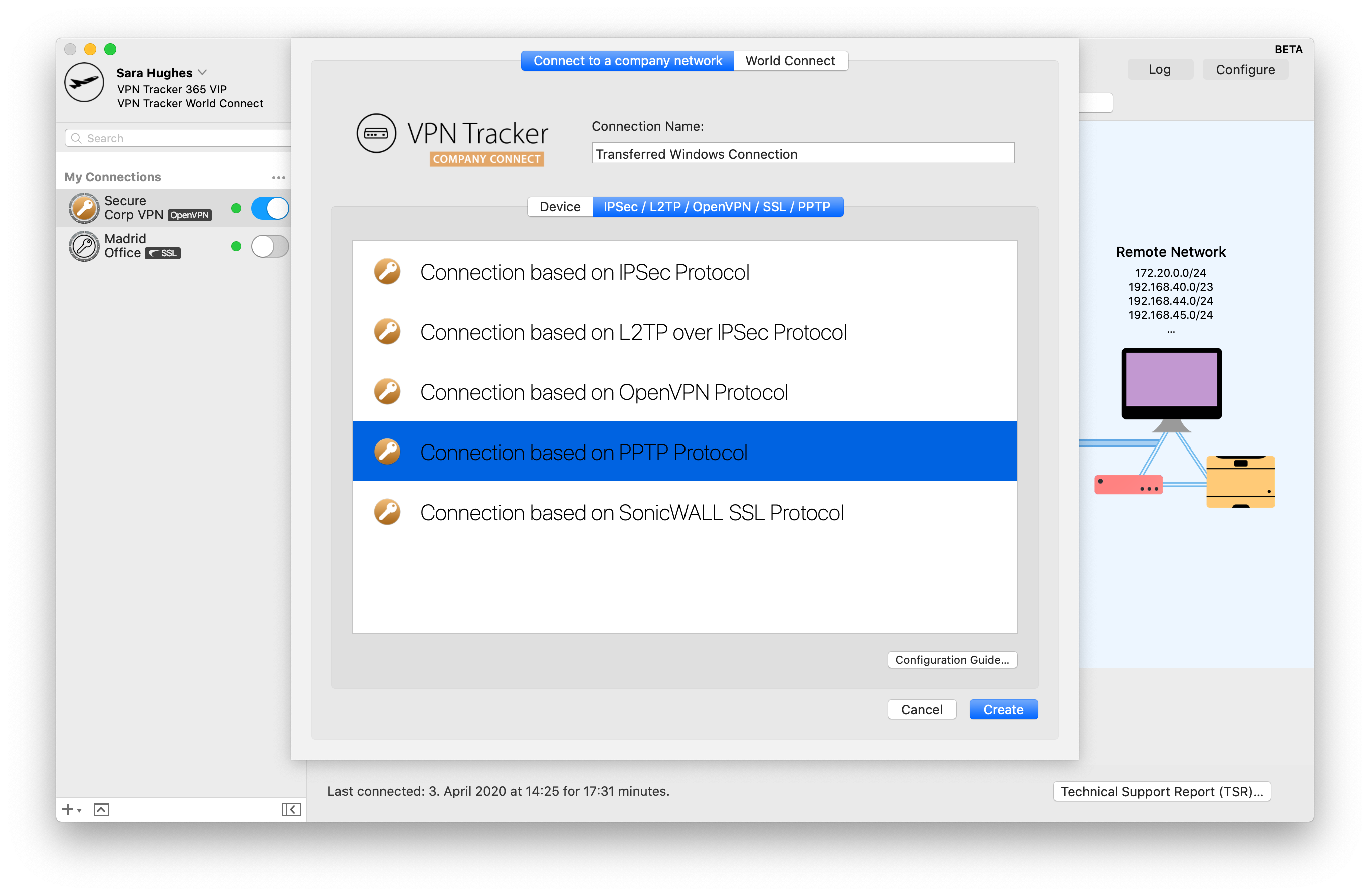

VPN Tracker unterstützt OpenVPN, IPsec (IKEv1 + IKEv2), L2TP, PPTP, SSL, SSTP, and WireGuard®-Standards für Datenverschlüsselung und Authentifizierung. Das bedeutet, dass VPN Tracker grundsätzlich mit VPN-Geräten funktioniert, die diese Protokolle unterstützen.

Eine Liste mit getesteten Geräten finden Sie auf unserer Webseite

Was soll ich tun wenn mein Gerät nicht in der Liste zu finden ist?

Wir würden gern für jedes einzelne Gerät ein Geräteprofil anbieten. Leider können wir nicht alle Geräte testen. Auch wenn Sie Ihr Gerät nicht in der Liste finden, sollte es höchst wahrscheinlich mit VPN Tracker funktionieren.

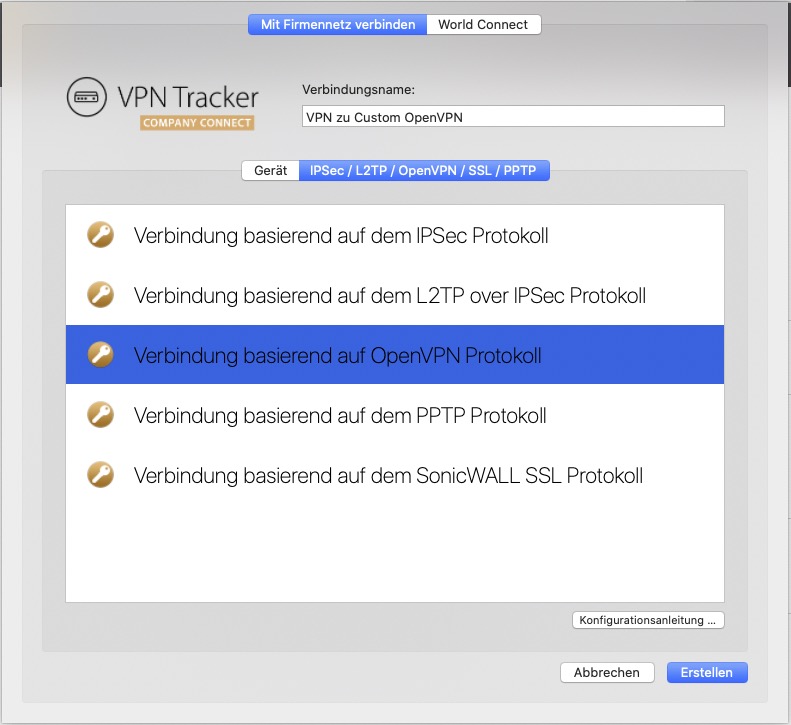

Tipp: Probieren Sie unsere custom Protokoll-Profile, um Ihre Verbindung kostenlos in VPN Tracker für Mac und iOS zu testen.

Um eine VPN-Verbindung zu einem bestimmten Ort (z.B Ihrem Büro) aufzubauen, benötigen Sie eine VPN-fähiges Gerät (“VPN Gateway”) an diesem Ort. Dieses Gerät ist in der Regel eine Firewall mit VPN-Funktionalität (in unserer Kompatibilitätsliste finden Sie eine Reihe von Beispielen).

Das VPN Gateway muss mit dem Internet verbunden sein (z.B. per DSL-Modem) sollte am besten eine statische öffentliche IP-Adresse haben oder einen Dienst wie DynDNS.org nutzen können, um dynamische IP-Adressen automatisch auf Hostnamen abzubilden. Die Konfiguration ist am einfachsten wenn das VPN Gateway auch der Router (Standard-Gateway) seines Netzes ist, andernfalls müssen Sie in den meisten Fällen durch geeignete Routen sicherstellen, dass Daten korrekt über das VPN geroutet werden.

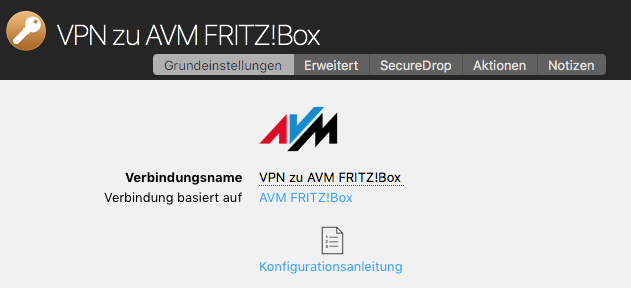

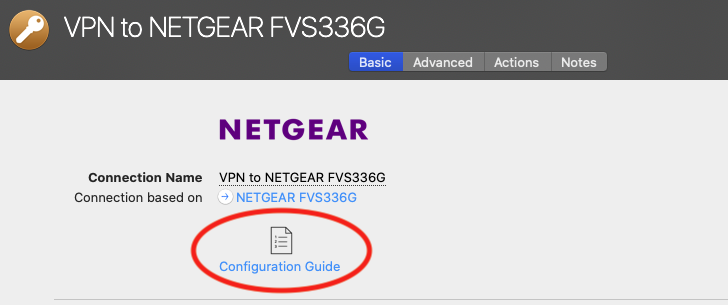

Details zur Konfiguration finden Sie in den Konfigurationsanleitungen für kompatible Geräte.

- Als erstes müssen Sie VPN Tracker herunterladen. Sie können dies über diesen Link tun.

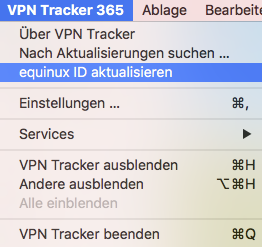

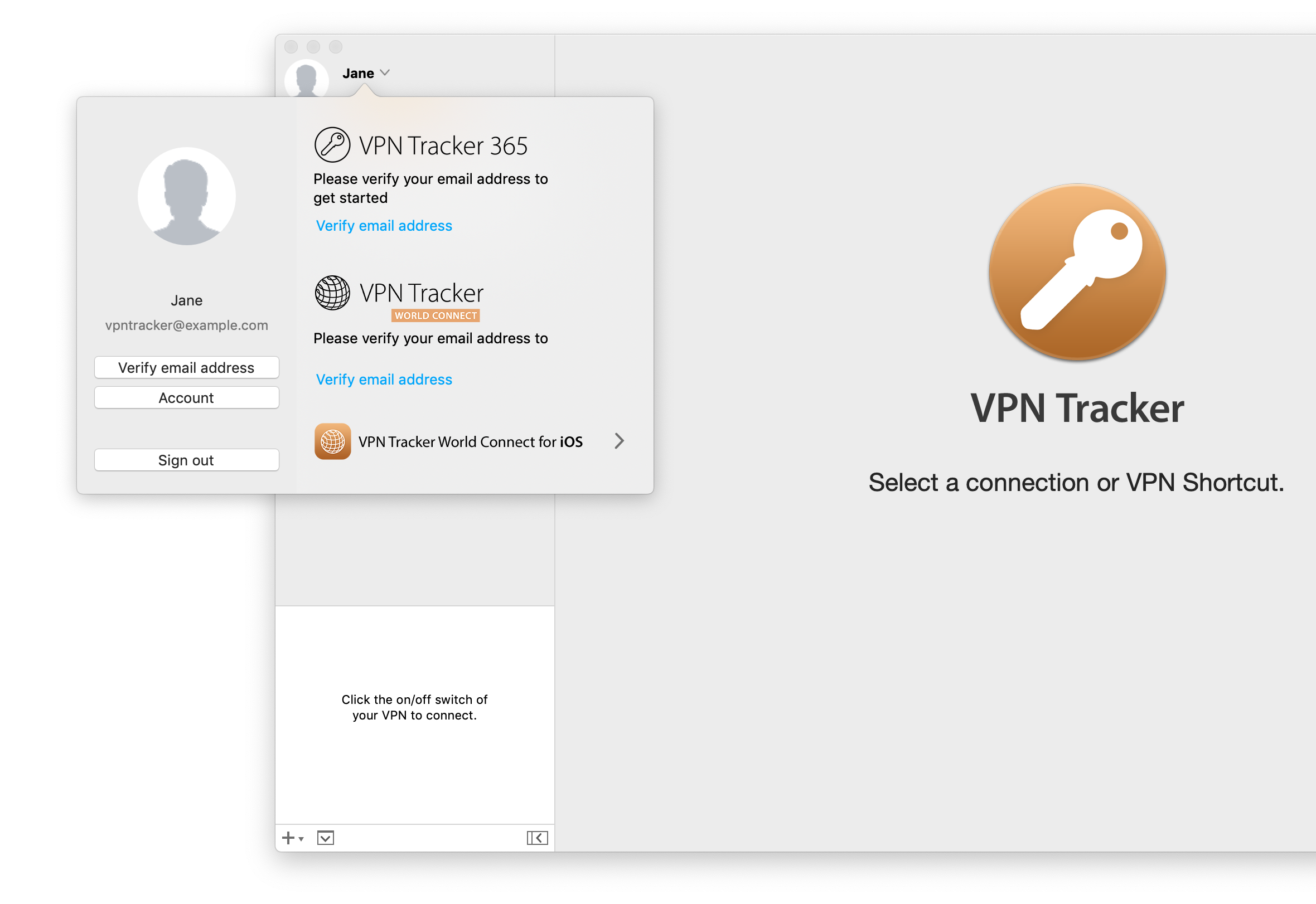

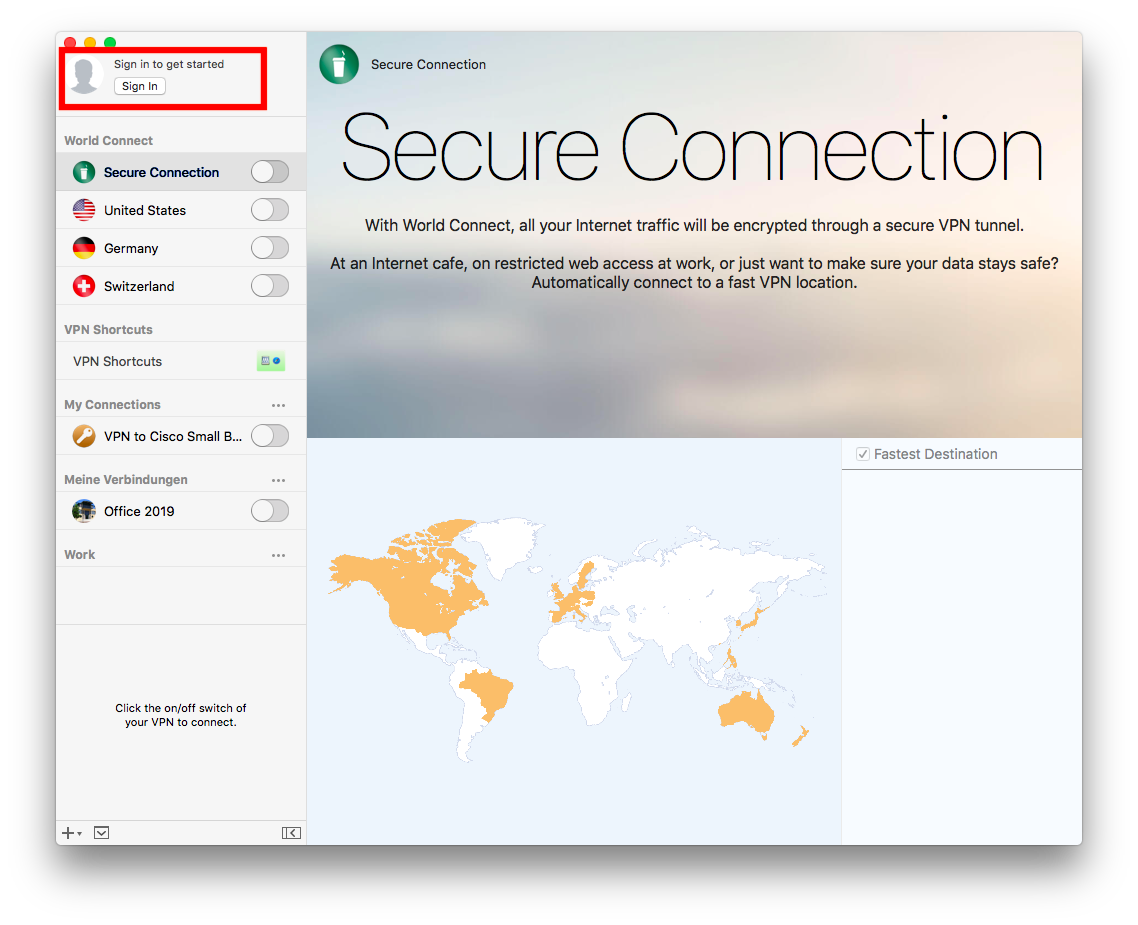

- Starten Sie die VPN Tracker App und klicken "Anmelden" im linken oberen Bereich des Programm-Fensters.

- Geben Sie hier Ihre equinux ID und Ihr Passwort ein. Tipp:Nicht sicher? Ihr Benutzerkonto haben Sie bereits beim Kauf von VPN Tracker 365 in unserem Online Store erstellt.

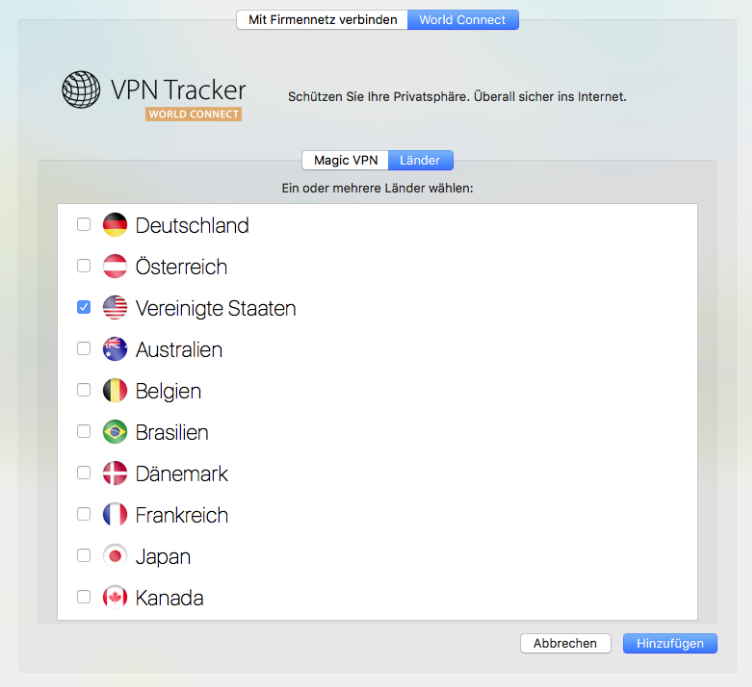

World Connect User?

Laden Sie den VPN Tracker World Connect über diesen Link. VPN Tracker World Connect muss mit dem App Store installiert werden. Sobald Sie die App auf Ihrem Gerät installiert haben, melden Sie sich mit Ihrer equinux ID an.

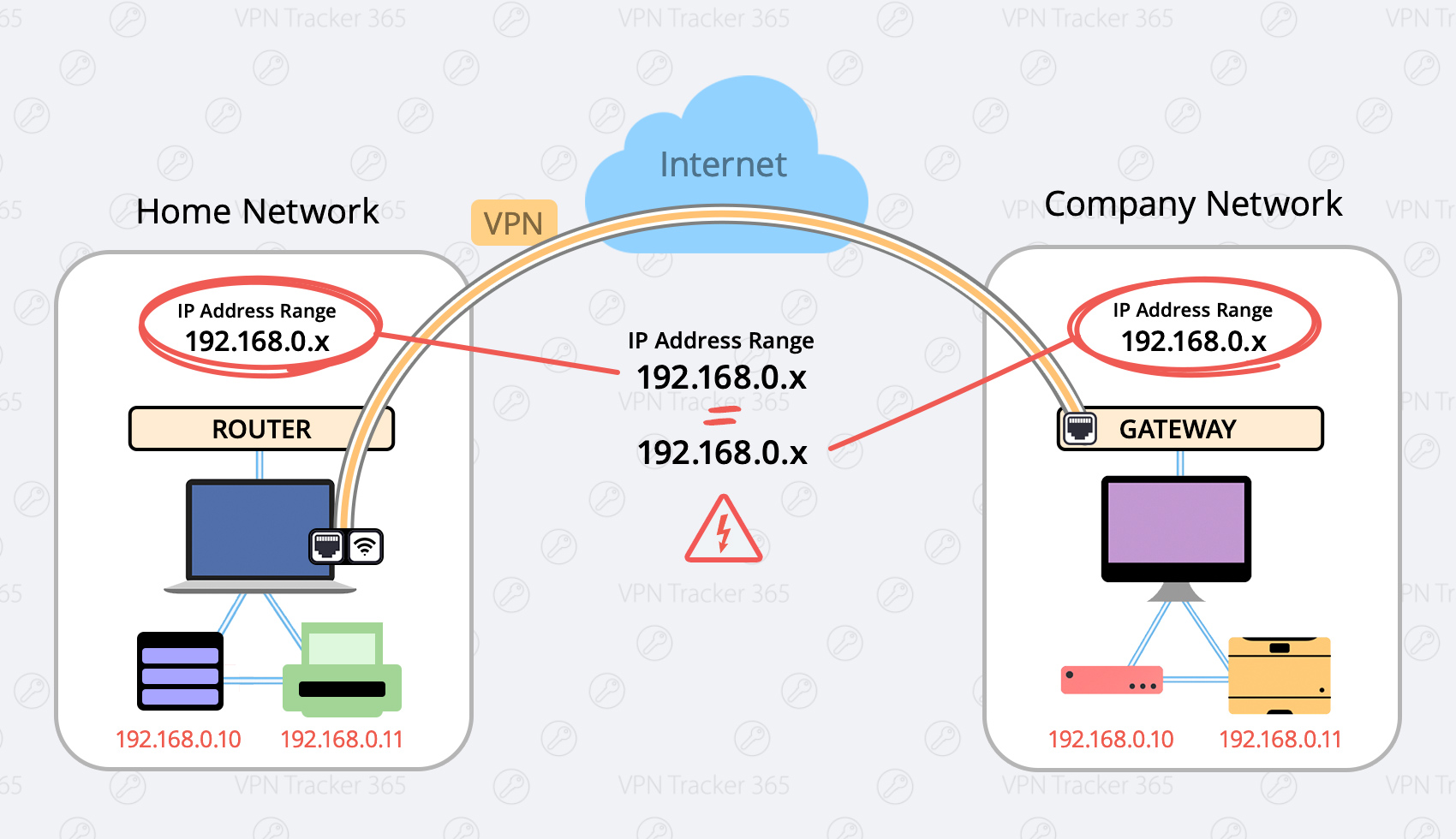

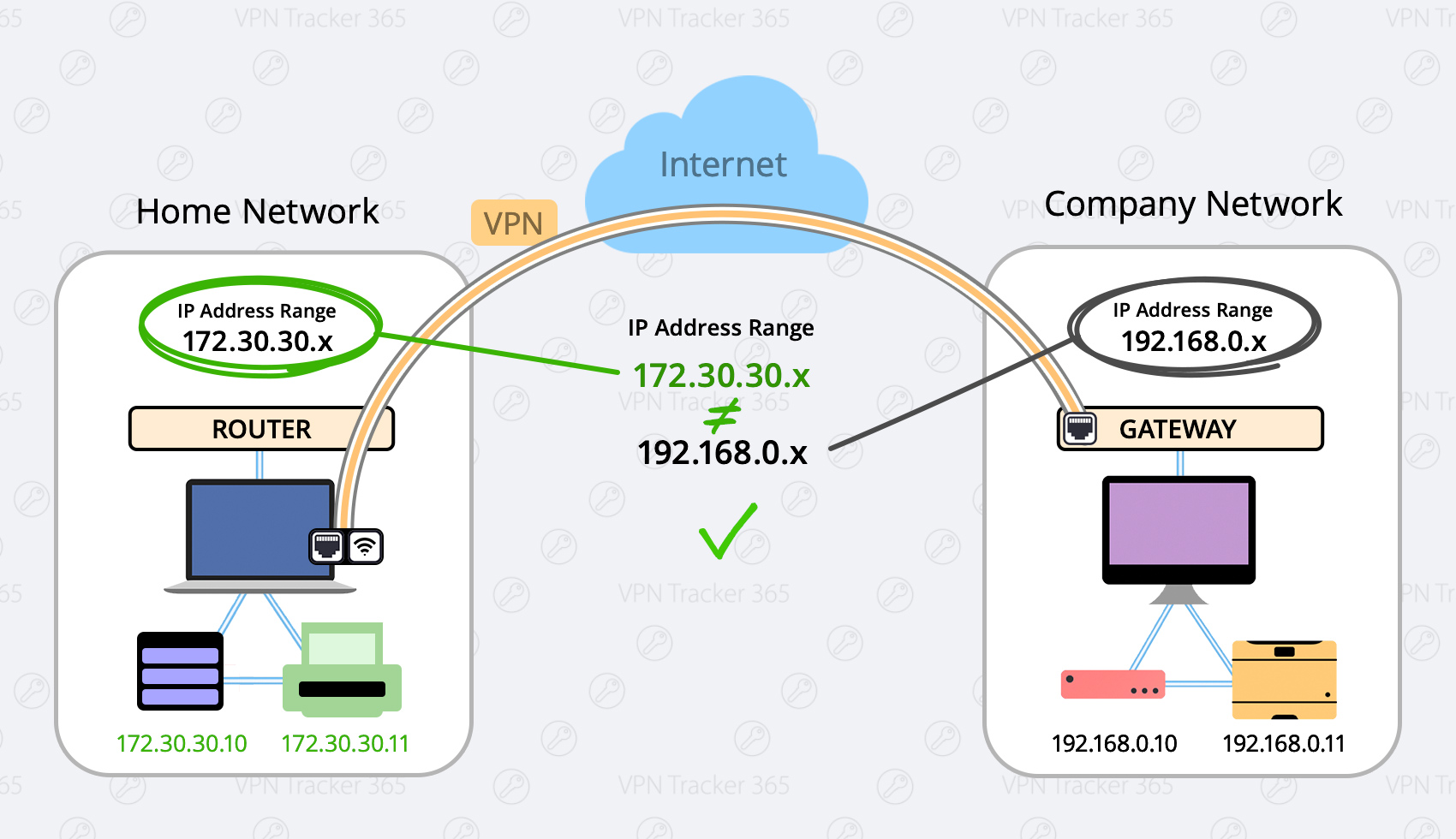

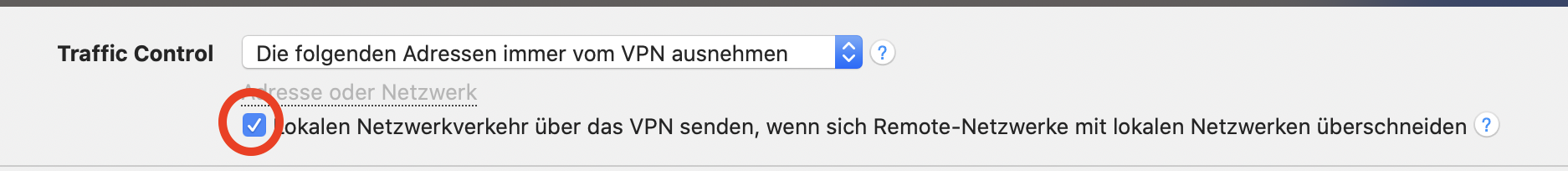

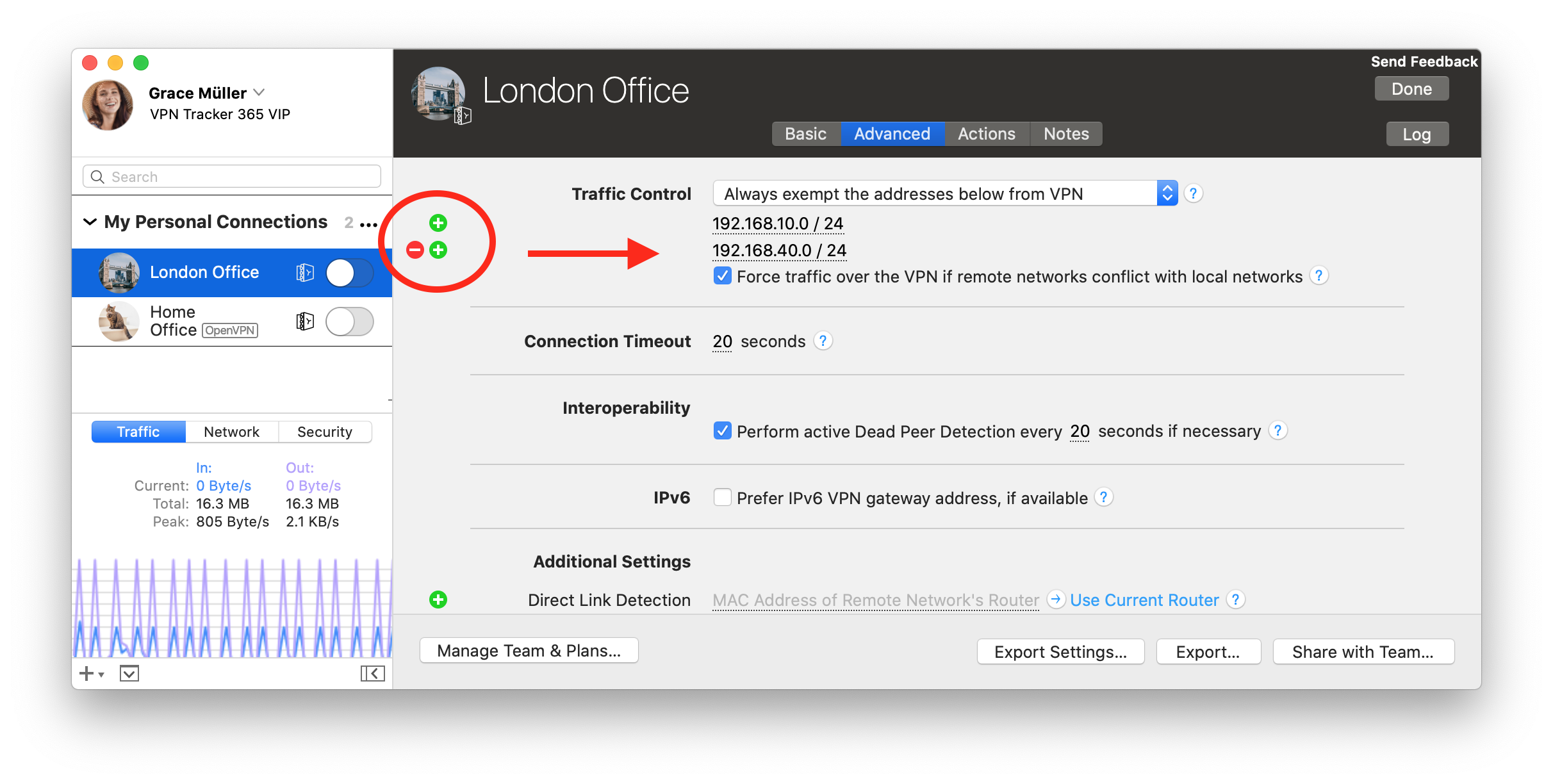

Normalerweise können Sie keine Netzwerke über VPN erreichen, deren Adressen sich mit dem lokalen Netzwerk überschneiden.

Netzwerkkonflikte mit Traffic Control beheben

Mit VPN Tracker können Sie mit Traffic Control Netzwerkverkehr an nicht kritische lokale Adressen über das VPN senden (Erweitert > Traffic Control > Lokalen Netzwerkverkehr über das VPN senden wenn sich Remote-Netzwerke mit lokalen Netzwerken überschneiden).

Bitte beachten Sie, dass Sie damit niemals die folgenden Adressen über VPN erreichen können: Die von Ihrem lokalen Router verwendete Adresse, die DHCP Server Adresse, die DNS Server Adresse(n). Wenn Sie diese IPs über VPN erreichen wollen, müssen Sie den Netzwerkkonflikt manuell lösen anstatt Traffic Control zuv erwenden. Das gleiche gilt für alle IPs die Sie lokal und über das VPN erreichen können müssen.

Netzwerkkonflikte von Hand beheben

Grundsätzlich gibt es zwei Wege, einen Netzwerkkonflikt zu beheben:

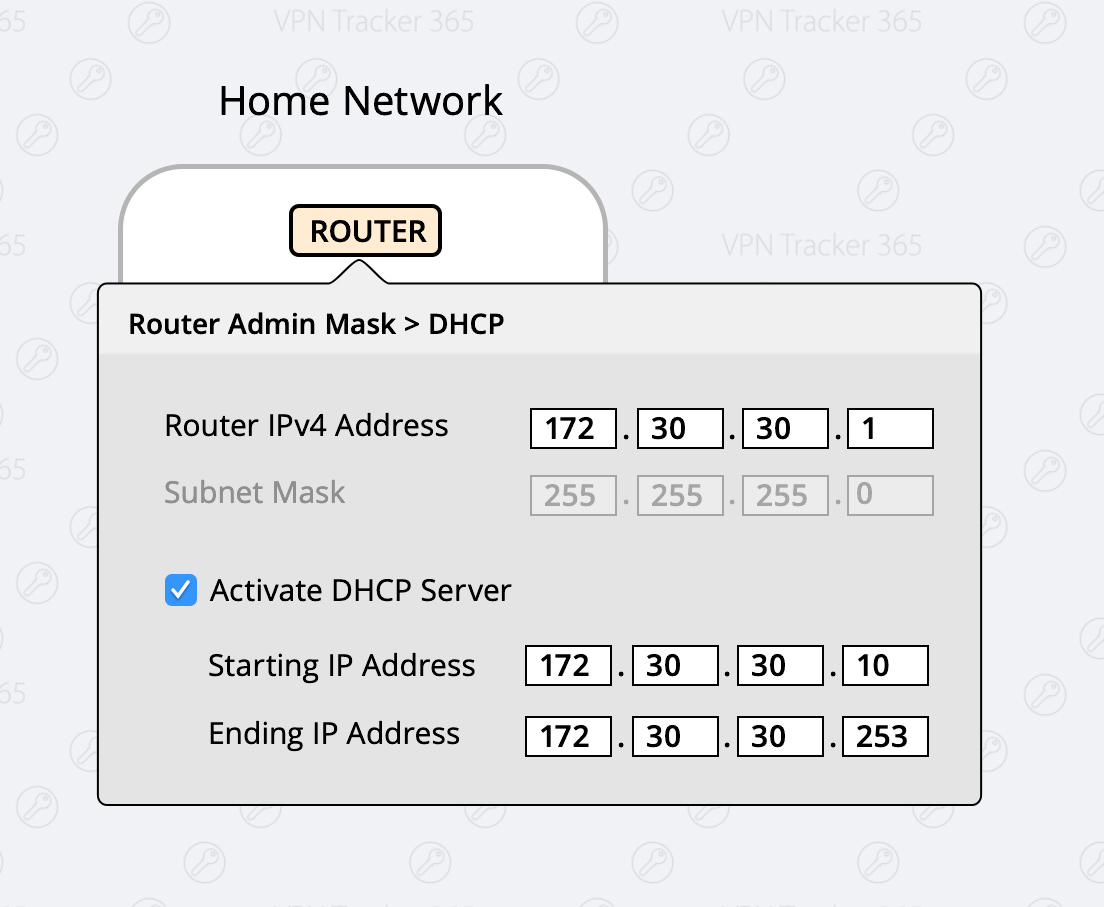

- Ändern des lokalen Netwerks auf andere Adressen: In den meisten Fällen bedeutet dies eine Änderung der LAN-Einstellungen auf dem lokalen Router (inkl. DHCP-Einstellungen, falls DHCP verwendet wird). Ausserdem müssen die IP Adressen der Geräte im LAN geändert werden (bzw. bei DHCP ein Update der DHCP Adressen ausgelöst werden).

- Ändern des Remote-Netzwerks auf andere Adressen: In den meisten Fällen bedeutet dies eine Änderung des LAN auf dem VPN Gateway (inkl. DHCP-Einstellungen, falls DHCP verwendet wird). Ausserdem müssen die IP Adressen der Geräte im LAN des VPN Gateway geändert werden (bzw. bei DHCP ein Update der DHCP Adressen ausgelöst werden). Wenn das LAN in den VPN-Einstellungen (z.B. Policies, Firewall-Regeln) verwendet wurde, muss es dort ebenfalls geändert werden. Zuletzt ändern Sie bitte das Remote-Netzwerk in VPN Tracker entsprechend.

Wenn Sie sich dazu entschließen, das Remote-Netzwerk zu ändern, macht es Sinn, für das neue Netzwerk eines der seltener verwendeten privaten Subnetze zu verwenden. Nach unseren Erfahrungen sind dies die folgenden Netze:

- Subnetze von 172.16.0.0/12

- Subnetze von 192.168.0.0/16, aber nicht 192.168.0.0/24, 192.168.1.0/24 und 192.168.168.0/24

Sollten Sie keines dieser Netze verwenden können, können Sie selbstverständlich auch ein Subnetz von 10.0.0.0/8 verwenden, jedoch ohne 10.0.0.0/24, 10.0.1.0/24, 10.1.0.0/24, 10.1.1.0/24. Allerdings benutzen manche WLAN- und Mobilfunk-Anbieter das komplette 10.0.0.0/8 Netzwerk, daher sind die o.g. Netzwerke Subnetzen von 10.0.0.0/8 vorzuziehen.

Wenn Sie ein VPN Gateway mit tiefgreifenderen Einstellungsmöglichkeiten (z.B. eine SonicWALL) einsetzen, können Sie möglicherweise ein alternatives Remote-Netzwerk aufsetzen, das mittels Network Address Translation (NAT) 1:1 auf das eigentliche Remote-Netzwerk abgebildet wird. VPN-Nutzer können sich dann stattdessen zu diesem alternatven Remote-Netzwerk verbinden, wenn das normale Remote-Netzwerk Konflikte verursacht. Für SonicWALL-Geräte finden Sie hier eine Beschreibung eines solchen Setups.

Falls der Konflikt von virtuellen Netzwerkadaptern (z.B. Parallels, VMware), verursacht wird, finden Sie hier weitere Informationen.

http://www.vpntracker.com/interop

Unsere Support-Ingenieure können keine detaillierten Erklärungen zu den Themen VPN und IPSec anbieten. Im Internet finden Sie viele gut verständliche Einführungen.

Wenn Sie allerdings konkrete Probleme bei der Konfiguration haben, helfen wir Ihnen gern. In vielen Fällen lassen sich die Probleme auf eine ferhlerhate Einrichtung unserer Software oder des VPN-Gerätes zurückführen. Wenn Sie uns

- Einen Technischen Support Report ("Log" > "Technischer Support Report")

- Screenshots der Konfiguration des VPN-Gerätes

- Ein Log des VPN-Gerätes

schicken, können wir Unstimmigkeiten schnell isolieren und Ihnen entsprechende Hinweise geben.

Bitte beachten Sie, dass wir nicht garantieren können, dass Sie einen VPN-Tunnel von einem bestimmten Internetzugang zu einem bestimmten Gerät aufbauen können (auch wenn das Gerät auf unserer Website aufgeführt ist). Beim Aufbau von VPN-Verbindungen spielen viele Faktoren eine Rolle (z.B. geschlossene Ports auf einer Firewall zwischen den Tunnel-Endpunkten etc.). VPN Tracker ist nur ein Glied in der Kette und die meisten Fehler haben nichts mit VPN Tracker selbst zu tun.

Deshalb können wir möglicherweise nur eingeschränkten Support leisten, wenn

- Sie ein Gerät verwenden, das wir nicht selbst getestet haben.

- Sie die benötigten Informationen (s. oben) nicht liefern können.

- Ihr Netzwerk-Administrator Sie nicht unterstützt.

- Sie Verbindungsparameter ändern, während wir den Fehler zu isolieren versuchen.

- Ihre Verbindung von anderen Orten aus funktioniert (z.B. zu Hause, aber nicht an öffentlichen WLAN-Zugängen).

Die Watchguard-Firmware enthält einen bekannten Fehler. Leider haben wir noch nicht herausfinden können, warum VPN Tracker diesen Fehler hervorruft (anders als der VPN-Client für Windows, den Watchguard selbst bereitstellt). Wir haben Watchguard das Problem geschildert, aber auch die Entwickler konnten uns nicht sagen, warum der Fehler auftritt. Der Fehler besteht darin, dass der Tunnel auf dem Watchguard-Gerät geschlossen wird. Er wird weiterhin als aktiv angezeigt, aber alle Pakete aus dem Tunnel werden zurückgewiesen.

Wenn Sie im Moment eine Branch Office-Konfiguration verwenden, wechseln Sie zu einem Mobile User-Setup (wenn möglich). Die Mobile User-Variante arbeitet besser mit VPN Tracker zusammen.

Bitte lesen sie hierzu auch folgende Beschreibung.

Es kann leider verschiedene Gründe geben, warum eine Kreditkarte von unserem Online-Store nicht akzeptiert wird. Prüfen Sie bitte zunächst die folgenden Punkte:

- Überprüfen Sie die eingegebene Kreditkartennummer auf mögliche Tippfehler und Zahlendreher.

- Überprüfen Sie das eingegebene Ablaufdatum der Karte.

- Der eingegebene Sicherheits-Code muss mit dem auf deiner Karte übereinstimmen: American Express Karten haben einen 4-stelligen Code auf der Vorderseite, andere Kreditkarten meist einen 3-stelligen Code auf der Rückseite.

Wenn Sie sicher sind, dass Ihre Angaben stimmen, könnte es sich möglicherweise auch um eine kurzfristige Störung des Kreditkarten-Gateways handeln. Bitte versuchen Sie es in diesem Fall zu einem späteren Zeitpunkt noch einmal. Sollte es dann noch immer nicht funktionieren, probieren Sie es bitte mit einer anderen Karte (wenn möglich) oder wählen Sie PayPal oder Bank-Überweisung als Zahlungsmethode.

Die Rechnungen für Ihre VPN Tracker 365 Käufe finden Sie im Bereich "Rechnungen" unter:

http://my.vpntracker.com

Sie arbeiten in der Buchhaltung und benötigen Zugriff auf die VPN Tracker Rechnungen Ihrer Firma? Bitte Sie den VPN Tracker Team Manager Sie in das Team der Firma mit der Rolle "Buchhaltung" einzuladen. Dann erhalten Sie eine Email sobald eine neue Rechnung bereitsteht und können diese im Web Portal herunterladen.

Die Rechnungen für Ihre Mail Designer 365 Käufe finden Sie im Bereich "Bestellungen" unter:

https://my.maildesigner365.com

Die Rechnungen für Ihre tizi Produkte finden Sie im Bereich "Bestellungen" unter:

http://my.tizi.tv

Weitere Rechnunngen finden Sie unter:

http://www.equinux.com/goto/invoice

‣ Falls Sie eine PDF Kopie Ihrer Rechnung speichern möchten, können Sie dies einfach tun, indem Sie "Command + P" drücken und anschließend die Option "Als PDF sichern" auswählen.

Ihre equinux ID ist der Schlüssel zu Ihren Lizenzen bei equinux. Mit der equinux ID können Sie Lizenzen kaufen, aktivieren und zurücksetzen.

Wenn Sie zum ersten Mal in unserem Online-Store einkaufen, werden Sie gebeten, eine equinux ID zu erstellen. Nach Ihrem Kauf werden Software-Lizenzen automatisch mit Ihrer equinux ID verknüpft, so dass Sie sie bequem aktivieren können.

Sie finden das Passwort Ihrer equinux ID meist im Schlüsselbund oder der Passwort App als Eintrag unter "id.equinux.com".

Falls Sie Ihre equinux ID und/oder dein Passwort vergessen haben, lesen Sie bitte diese Anleitung.

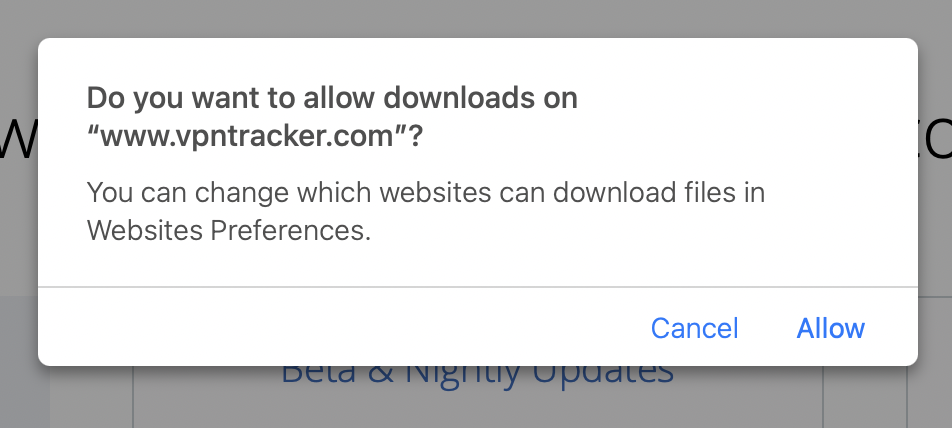

Unser Aktivierungsprozess erfordert Cookies, um bestimmte Einstellungen zu übertragen.

‣ Um zu prüfen, ob Ihr System Cookies erlaubt, öffnen Sie bitte Safari, klicken auf „Safari“ in der Menüleiste am oberen Bildschirmrand. ‣ Wählen Sie „Einstellungen …“ ‣ Wechseln Sie nun in den Reiter "Datenschutz" und stellen hier bitte sicher, dass Cookies akzeptiert werden. ‣ Unter "Sicherheit" muss ebenfalls "JavaScript" aktiviert sein. Schließen Sie dann bitte Safari und beginnen erneut den Aktivierungsprozess.

Wenn Sie eine Lizenz an eine andere equinux ID übertragen möchten, können Sie dies ganz einfach selbst unter my equinux tun.

‣ Loggen Sie sich zunächst mit Ihrer equinux ID auf http://my.equinux.com ein. ‣ Wählen Sie das Produkt aus. ‣ Setzen Sie bei den Lizenzen, die transferiert werden sollen, ein Häkchen. ‣ Klicken SIe auf "Transfer". Es erscheint ein neues Eingabefeld. Tragen Sie dort die equinux ID oder E-Mail Adresse des Lizenzempfängers ein, anschließend klicken Sie auf "Next". ‣ Nun können Sie den Transfer mit "Confirm" bestätigen. Das System überträgt die Lizenz, blendet eine Bestätigung ein und informiert den bisherigen und auch den neuen Lizenzinhaber automatisch per E-Mail.

Bitte beachten Sie, dass VPN Tracker 365 Pläne nicht auf eine andere equinux ID übertragen werden können. Allerdings können Sie einen Plan unter https://my.vpntracker.com einem anderen Nutzer zuweisen. So kann dieser dann VPN Tracker 365 auf seinem Mac verwenden.

Dies ist vor allem nützlich, wenn Sie als Admin deiner Firma alle VPN Tracker 365 Pläne verwalten und sie einzelnen Usern zuweisen möchten.

Keine Sorge, das passiert uns auch immer wieder.

Auf unserer Passwortseite bekommen Sie Ihre Login-Daten automatisch per E-Mail zugeschickt, wenn Sie Ihre E-Mail-Adresse eingeben.

Hat sich Ihre Email Adresse geändert? Senden Sie uns eine Nachricht.

Konfigurationsanleitungen für VPN Tracker und Cisco Geräte finden Sie hier.

Anleitungen für Cisco Small Business (Linksys) Geräte finden Sie hier.

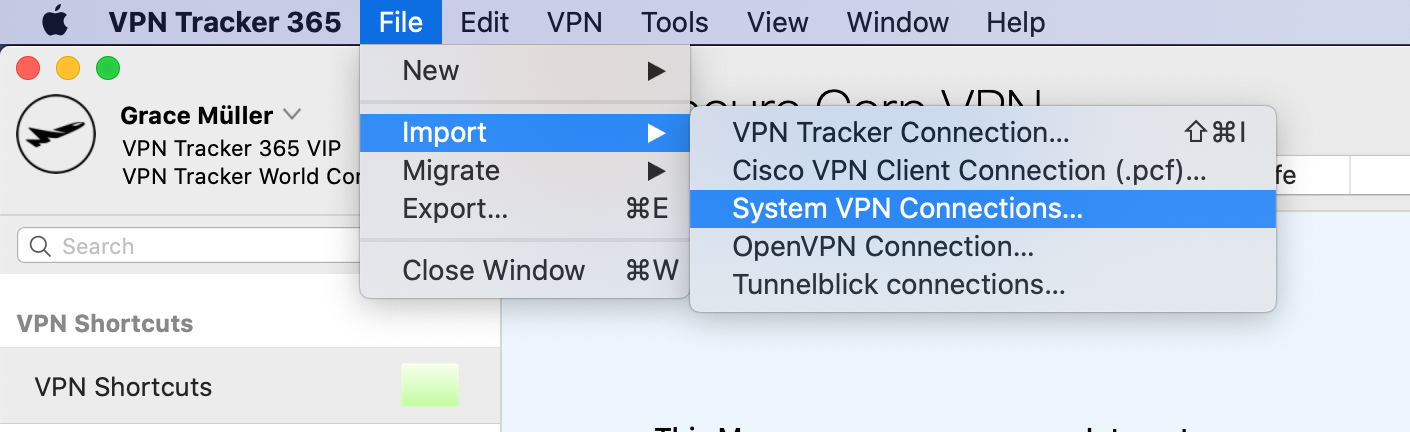

Wenn Sie bereits eine funktionierende VPN-Verbindung mit dem Cisco IPsec VPN Client haben:

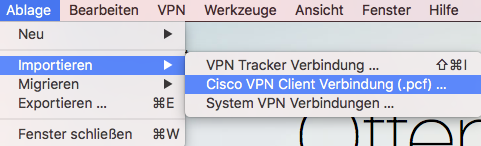

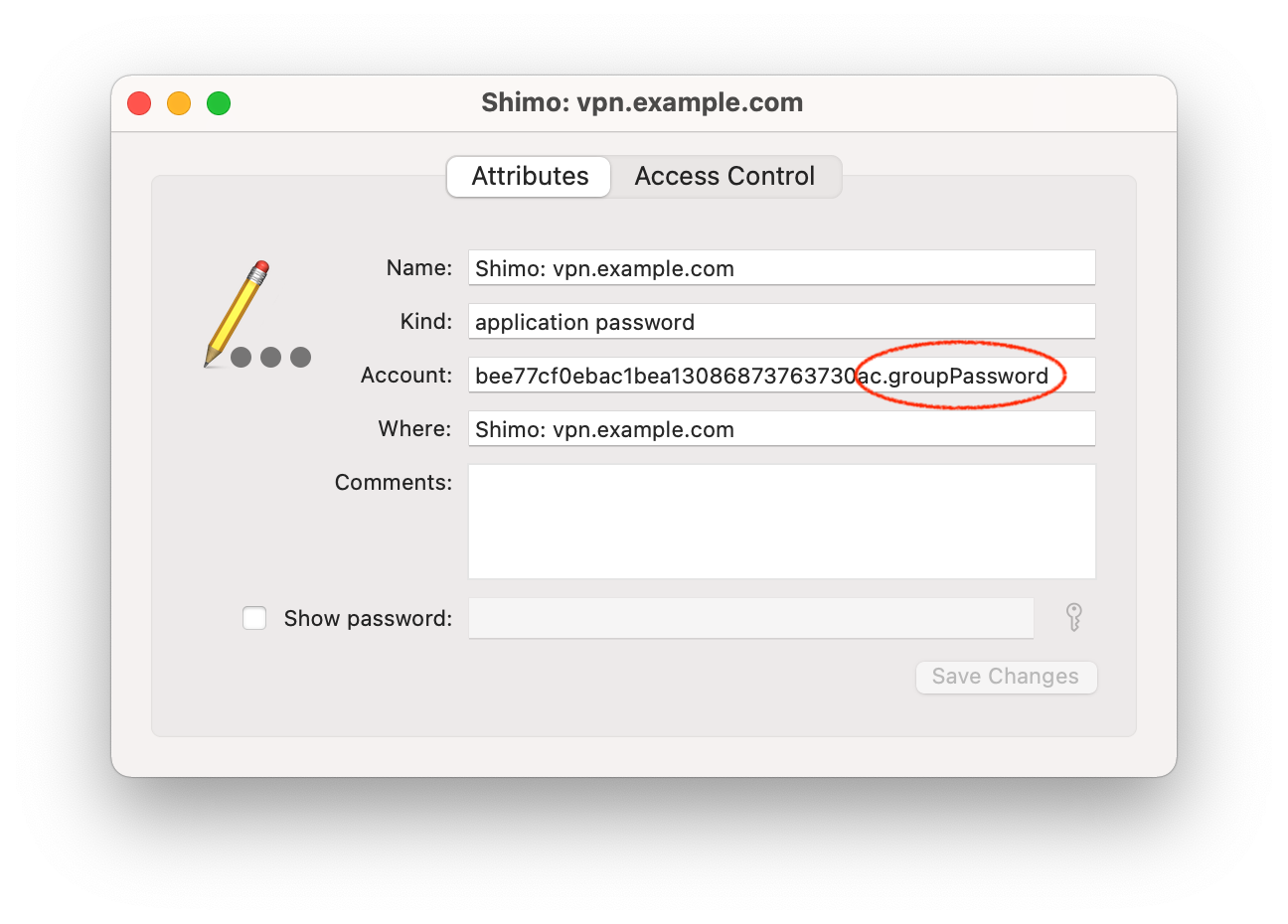

Cisco VPN Client Verbindungen, die Authentifizierung über Gruppenpasswort nutzen, können in VPN Tracker importiert werden:

‣ "Ablage" > "Importieren" > "Cisco.pcf"

Mit einem Firmwareupdate neueren Datums hat Secure Computing ihre Umsetzung der VPN Standards geändert. Diese Änderungen verhindern einen erfolgreichen Verbindungsaufbau mit VPN Tracker in Phase 2.

Das Problem wurde von Secure Computing in Firmware 7.0.0.07. (epatch 7.0.0.06.E35) behoben.

Damit ein Zertifikat in der Liste "Local Certificate" erscheint, muss es mit seinem zugehörigen privaten Schlüssel in einem Mac OS X Schlüsselbund vorhanden sein.

Mit Hilfe der Schlüsselbundverwaltung können Sie dies leicht prüfen: Wenn ein Zertifikat unter "Meine Zertifikate" aufgelistet ist, ist sein privater Schlüssel verfügbar und Sie können es als "Lokales Zertifikat" auswählen.

Wichtiger Hinweis für CheckPoint VPN Nutzer:

Die Mac OS X Schlüsselbundverwaltung kann derzeit keine privaten Schlüssel aus manchen von Checkpoint Software erzeugten Zertifikaten auslesen.

Um solche Zertifikate zu verwenden, konvertieren Sie sie bitte mit dem OpenSSL Kommandozeilenprogramm um:

- Öffnen Sie ein Terminal ("Programme" > "Dienstprogramme" > "Terminal")

- Konvertieren Sie das Zertifikat ins PEM Format um:

openssl pkcs12 -in /Users/joe/Desktop/MyCheckPointCert.p12 -out /tmp/out.pem

Ersetzen Sie /Users/joe/Desktop/MyCheckPointCert.p12 durch den Pfad des Zertifikates, das Sie konvertieren wollen.

Sie werden zunächst nach dem Passwort gefragt, mit dem das ursprüngliche Zertifikat verschlüsselt ist. Wenn Sie das Passwort nicht kennen, fragen Sie bitte den Systemadministrator, der dieses Zertifikat für Sie erzeugt hat. Anschließend werden Sie zwei Mal nach einem Passwort gefragt, um die exportierte PEM Datei zu schützen. Sie können hier das gleiche Passwort verwenden, mit dem das Zertifikat ursprünglich verschlüsselt war. Bitte beachten Sie, dass beim Eintippen der Passwörter keine Buchstaben angezeigt werden - tippen Sie einfach das Passwort ein, und drücken Sie die Eingabetaste.

- Konvertieren Sie die PEM Datei in PKCS#12 (.p12) Format zurück:

openssl pkcs12 -in /tmp/out.pem -export -out ~/Desktop/MyFixedCheckPointCert.p12

Ersetzen Sie /Users/joe/Desktop/MyFixedCheckPointCert.p12 durch den Pfad, an dem Sie das konvertierte Zertifikat abspeichern möchten.

Sie werden zunächst nach dem Passwort gefragt werden, mit dem Sie eben die PEM Datei geschützt haben. Anschließend werden Sie nach einem Passwort gefragt, um die exportierte .p12 Datei zu schützen. Sie können erneut überall das selbe Passwort verwenden.

Zum Schluss doppelklicken Sie bitte auf die konvertierte Zertifikatsdatei, um sie in die Mac OS X Schlüsselbundverwaltung zu importieren.

Der nachfolgende Artikel beschreibt wo VPN Tracker seine Daten speichert, für den Fall, dass Sie diese Daten manuell sichern müssen und nicht auf eine automatische Lösung wie Time Machine setzen.

VPN Tracker speichert alle seine Daten in den Standard Speicherorten des

Systems. Abhängig davon ob es sich

dabei um systemweite Daten oder nutzerspezifische Daten handelt, findet

man diese im Verzeichnis /Library (systemweit) oder

~/Library (nutzerspezifisch), wobei ~ ein

Platzhalter für den Benutzerordner des aktuellen Nutzers ist.

Um Zugriff auf den systemweiten Library Ordner zu bekommen:

- Im Finder Menü "Gehe zu" > "Gehe zum Ordner..." wählen

- Dort eingeben

/Library

Um Zugriff auf den Library Ordner des Nutzers zu bekommen:

- Im Finder Menü "Gehe zu" > "Gehe zum Ordner..." wählen

- Dort eingeben

~/Library

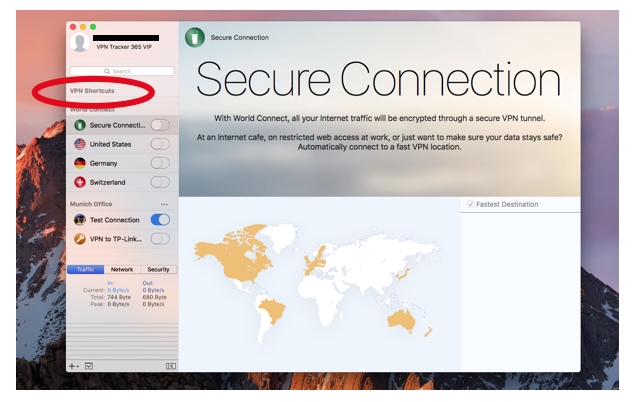

Die VPN Shortcuts, alle Informationen die an Ihre equinux ID gebunden sind, sämtliche Accounting Einträge, Scanner Resultate und Fensterpositionen werden dort gespeichert.

Für eine komplette Sicherung, müssen Sie folgende Dateien bzw. Ordner sichern:

/Library/Application Support/VPN Tracker 365/Library/Preferences/com.vpntracker.365mac.plist~/Library/Application Support/VPN Tracker 365~/Library/Preferences/com.vpntracker.365mac.plist

Backup des Schlüsselbunds

VPN Tracker speichert keine Passwörter direkt in Dateien speichert, sondern im Schlüsselbund. Sofern Sie keine "externe Sicherheitskopie" aller Passwörter besitzen, stellen Sie bitte sicher, dass auch die Schlüsselbunddateien gesichert werden, welche sich im Ordner ~/Library/Keychains befinden.

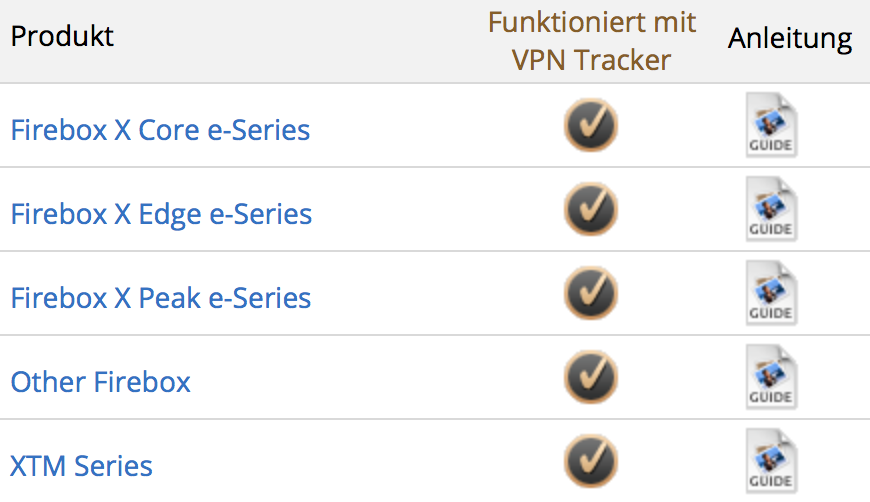

Geräte mit aktueller Firmware (Fireware XTM)

WatchGuard Firebox X Edge e-Series Geräte mit Fireware XTM (Fireware 11) werden in aktuellen VPN Tracker Versionen voll unterstützt. Weitere Infos finden Sie in der Konfigurationsanleitung.

Geräte mit älterer Firmware

Geräte mit einer älteren Firmwareversion können möglicherweise mit folgenden Einstellungen erfolgreich konfiguriert werden:

Zuerst sollten sie einen neuen Nutzer auf der Firebox Edge einrichten und anschliessend MUVPN für diesen Nutzer freischalten.Nun müssen sie nur noch die Einstellungen entsprechend der folgenden Tabelle auf VPN Tracker übertragen:

| Watchguard | VPN Tracker |

|---|---|

| Account Name | Local Identifier |

| Shared Key | Preshared Key |

| Virtual IP Address | Local Address |

| Authentication Algorithm | Phase 1 und Phase 2 Hash/Authentication Algorithms |

| Encryption Algorithm | Phase 1 und Phase 2 Encryption Algorithms |

| Key expiration in hours | Phase 1 und Phase 2 Lifetime |

Die folgenden Einstellungen müssen immer in VPN Tracker vorgenommen werden, unabhängig von der Firebox Konfiguration:

- Local Identifier Type: Email (auch wenn der Identifier z.B. ein Name und keine Emailadresse ist)

- Exchange Mode: Aggressive

- Phase 1 Diffie-Hellman Group: Group 2 (1024 bit)

- Perfect Forward Secrecy (PFS): aus

Zuletzt stellen sie bitte sicher, dass unter "Host to Network" ausgewählt ist und das richtige Remote Network eingetragen ist (z.B. 192.168.1.0/255.255.255.0).

Wenn Sie FortiOS 3 verwenden, stellen Sie bitte sicher, dass Sie mindestens MR6 patch 2 einsetzen. Frühere Versionen haben ein bekanntes Problem, das eine fehlerhafte Reaktion auf einen Verbindungsversuch mit XAUTH und Aggressive Mode verursacht.

SonicWALL Simple Client Provisioning funktioniert mit SonicWALLs auf denen SonicOS 4.0 oder neuer läuft und mit allen Editions von VPN Tracker.

Wenn Sie noch VPN Tracker 6 oder älter einsetzen, benötigen Sie Professional oder die Player Edition.

SonicWALL Simple Client Provisioning erfordert VPN Tracker, um ein erstes Datenpaket an das VPN-Gateway zu senden, das so groß ist, dass es in zwei IP-Pakete aufgeteilt werden kann ("fragmentiert"). Einige Router sind dafür bekannt, dass diese Pakete nicht passieren.

Wenn ein Router zwischen VPN Tracker und der SonicWALL von diesem Problem betroffen ist, werden Sie (oder Ihr SonicWALL Admin) keinen Verbindungsversuch feststellen, der bei der SonicWALL ankommt, wenn Simple Client Provisioning eingeschaltet ist (dh es wird nichts im SonicWALL-Protokoll geben Ein Paket-Trace zeigt keine Pakete von VPN Tracker), aber alles wird gut funktionieren mit DHCP über IPsec.

Bekannte Router. die diese Probleme haben:

- AirPort Extreme mit Firmware-Versionen vor 7.3.1, funktioniert bei Upgrade auf 7.3.1

Mit SonicWALL Simple Client Provisioning kann VPN Tracker die Konfiguration Ihres SonicWALL VPNs automatisch von der SonicWALL beziehen. In den meisten Fällen muss nur die WAN IP Adresse der SonicWALL in VPN Tracker eingetragen werden – alles andere wird automatisch konfiguriert.

Eine Liste der SonicWALL Geräte, die Simple Client Provisioning mit VPN Tracker unterstützen, finden Sie in unserer FAQ.

Eine Anleitung zum Einrichten und Konfigurieren dieses Routers können Sie in unserer Konfigurationsanleitung finden.

Eine komplette Liste aller unterstützten Geräte finden Sie hier.

Falls Ihr Router nicht in der Liste ist, finden Sie hier und im VPN Tracker Handbuch Informationen zur Kompatibilität.

Bitte beachten Sie, dass Ihr lokaler Router (d.h. der Router am Standort des Macs mit VPN Tracker) i.d.R. keine besonderen Voraussetzungen erfüllen muss. Fast alle gängigen Router funktionieren mit VPN Tracker.

Einer unserer Kunden hat freundlicherweise eine Anleitung (in Englisch) zur Verfügung gestellt, wie man VPN Tracker und Cisco EasyVPN mit einem DMVPN Setup integrieren kann:

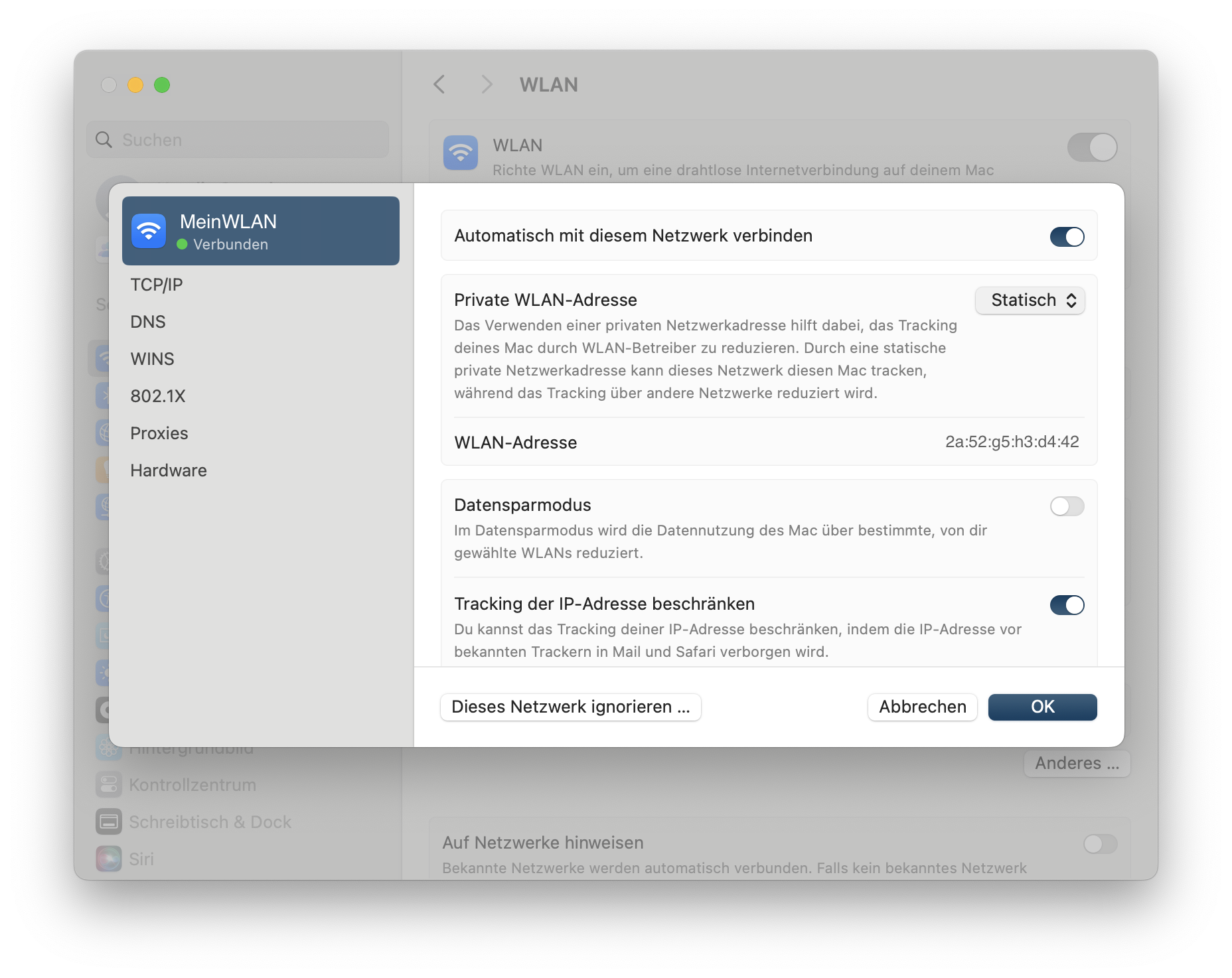

Beim Verbinden über SonicWall SCP oder SonicWall IKEv1 mit DHCP fordert VPN Tracker 365 für Mac eine IP-Adresse vom SonicWall-Gateway über das DHCP-Protokoll an. Für diese Anfrage verändert VPN Tracker 365 die MAC-Adresse leicht, sodass sie von der tatsächlichen MAC-Adresse Ihres Geräts abweicht. Dies ermöglicht Administratoren, eine feste IP-Adresse zuzuweisen, wenn Ihr Mac über LAN oder WLAN verbunden ist, und eine andere IP-Adresse, wenn er über VPN verbunden ist.

Diese Anpassung setzt ein bestimmtes Bit in der MAC-Adresse und kennzeichnet sie damit als selbstzugewiesene anstelle einer werkseitig zugewiesenen Adresse.

Beispiel:

Original MAC Adresse: 00:1B:63:B7:42:23

VPN Tracker MAC Adresse: 02:1B:63:B7:42:23

Ab macOS 15 Sequoia verwendet Apple standardmäßig eine rotierende MAC-Adresse für WLAN-Verbindungen, die in den Systemeinstellungen als „Private WLAN-Adresse“ bezeichnet wird. Um Verbindungsprobleme in Bezug auf diese Einstellung zu vermeiden, meldet VPN Tracker 365 stets die tatsächliche Hardware-Adresse (mit der oben beschriebenen kleinen Anpassung) anstelle der in den Modi „Rotierend“ oder „Fest“ verwendeten Adresse.

Auf iOS kann VPN Tracker keine MAC-Adresse abfragen. Stattdessen wird einmalig ein zufälliger Wert generiert und für die zukünftige Verwendung gespeichert. VPN Tracker für iOS verwendet diesen gespeicherten Wert dann als MAC-Adresse.

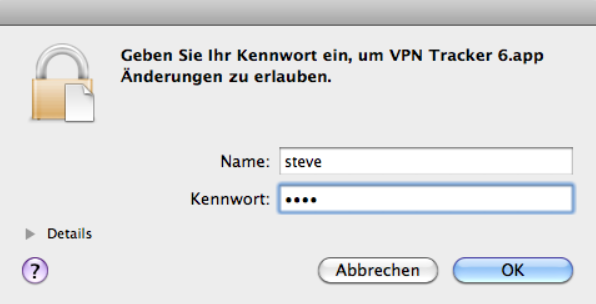

Sie müssen Ihre equinux ID und Passwort meistens zur Aktivierung unserer Produkte verwenden. Jedoch kann es auch vorkommen das Programme nach dem Benutzernamen und Passwort Ihres Mac OS X Benutzerkontos verlangen, um auf Systemkomponenten zuzugreifen.

In diesen Fällen müssen Sie den Benutzernamen und Passwort eines Administrators auf Ihrem Mac eingeben.

Parallels

Ändern Sie in den "Einstellungen" von Parallels unter “Netzwerk” die DHCP Ranges für Shared und/oder Host-Only Networking, so dass kein Konflikt mehr mit dem Remote-Netzwerk Ihres VPN besteht.

VMware Fusion

Ein PDF mit einer entsprechenden Anleitung findet sich zum Download in den VMware Community Foren:

IPsec VPNs verwenden ein anderes Protokoll (ESP) für die Datenübertragung als für den Verbindungsaufbau (IKE). Da das ESP Protokoll keine Netzwerkports kennt, kann es sein das NAT (Network Address Translation) Router damit nicht korrekt umgehen können. Nur NAT Router, die "IPSec Passthrough" beherrschen (manchmal auch "VPN Passthrough" oder "ESP Passthrough" genannt) und bei denen diese Option auch aktiviert ist, können ESP Packet korrekt verarbeiten.

Um dieses Problem zu umgehen existieren zwei alternative Tunnelmechanismen:

- NAT-Traversal (alte, RFC Draft Version)

- NAT-Traversal (neue, RFC Standard Version)

Welche dieser Methoden möglich ist, hängt von zwei Bedingungen ab:

- Welche dieser Methoden es ermöglicht überhaupt Daten über den lokalen Router hinaus in's Internet zu senden.

- Welche dieser Methoden der VPN Gateway auf der anderen Seite unterstützt.

Um die erste Bedingung zu testen baut VPN Tracker automatisch drei VPN Verbindungen zu einem VPN Gateway in der Client, sobald er einen Router erkennt, der bisher noch nicht getestet wurde. Eine Verbindung nutzt dabei nur normales ESP, die anderen beiden je einen der oben erwähnten Tunnelmechanismen. Der Grund warum der Test mit einem unserer VPN Gateways erfolgen muss ist einfach der, dass ein Gateway benötigt wird, der alle drei Methoden beherrscht, dessen korrekte Konfiguration VPN Tracker bekannt ist und der einen einfache Weg bietet, mit dem man prüfen kann, ob Datenverkehr dort am Ziel auch wirklich angekommen ist.

Die zweite Bedingungen wird nicht vorab geprüft, sondern diese Information erhält VPN Tracker automatisch beim Verbindungsaufbau mit einer Gegenstellen. VPN Tracker vergleicht dann die unterstützten Methoden mit den Testergebnissen. Sofern es eine Übereinstimmung gibt, also eine Method, die sowohl im Test funktioniert als auch von der Gegenstelle unterstützt wird, so wird diese verwendet. Falls es keine Übereinstimmung gibt, bricht VPN Tracker den Verbindungsaufbau sofort ab und zeigt eine entsprechende Fehlermeldung mit Erklärung im Log.

Falls Sie der Meinung sind, die Testergebnisse können so nicht stimmen bzw. sind vielleicht veraltet, können Sie diesen Test jederzeit erneut durchführen lassen:

‣ Stellen Sie NAT-Traversal (Reiter Erweitert) auf Automatisch ‣ Gehen Sie im Menü zu "Werkzeuge" > "Test der VPN-Verfügbarkeit" ‣ Klicken Sie "Erneut Testen" ‣ Warten Sie bis der Test fertig ist und verbinden Sie dann Ihr VPN

Der Testdialog erlaubt es auch VPN Tracker mitzuteilen, dass die aktuell Netzwerkumgebung nicht getestet werden soll bzw. bereits vorhandene Testresultate einfach zu ignorieren sind. Das ist selten notwendig und grundsätzlich nicht empfehlenswert, aber es gibt Situationen, wo ein Test nicht möglich ist, da z.B. unser VPN Gateway nicht erreichbar ist (ggf. wird dieser von einer Firewall blockiert) und somit die Testresultate nicht wirklich die Fähigkeiten des lokalen Routers widerspiegeln.

VPN Tracker unterstützt die Verwendung von X.509 Zertifikaten (RSA Signaturen) und Smart Cards mit X.509 Zertifikaten (PKI Token) zur Authentifizierung.

Weitere Informationen finden Sie im VPN Tracker Handbuch.

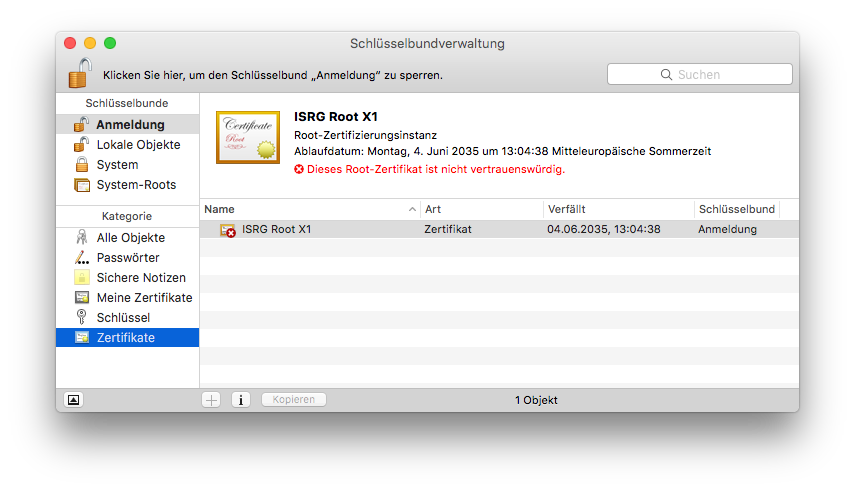

Wenn Sie bei der Aktivierung einen Zertifikatsfehler angezeigt bekommen, prüfen Sie bitte zunächst ob Ihre Systemzeit & Datumseinstellungen richtig sind. Dies können Sie unter Systemeinstellungen > Datum & Uhrzeit' tun.

Wenn das Ihr Problem nicht lösen sollte, beachten Sie bitte folgendes:

Die Sicherheit unserer Anwender ist uns sehr wichtig. Deshalb verwendet unser Webserver ein äußerst sicheres Verschlüsselungszertifikat. Ältere Version von Mac OS X verstehen dieses neue Zertifikat unter Umständen nicht.

Um dies zu beheben, versuche bitte folgende Tipps:

Aktualisieren Sie Ihren Mac

‣ Wählen Sie in den Systemeinstellungen die Option "Softwareaktualisierung". ‣ Installieren Sie alle verfügbaren Updates. ‣ Versuchen Sie nun erneut zu aktivieren.

Deaktivieren Sie die Firewall Ihres Macs

Bitte deaktivieren Sie während der Aktivierung alle Firewalls, die den Internetverkehr blockieren können. Dazu zählen:

- Mac OS X Firewall

- Little Snitch (Litte Snitch Konfiguration - Einstellungen… - Allgemein - Stop)

- Intego NetBarrier

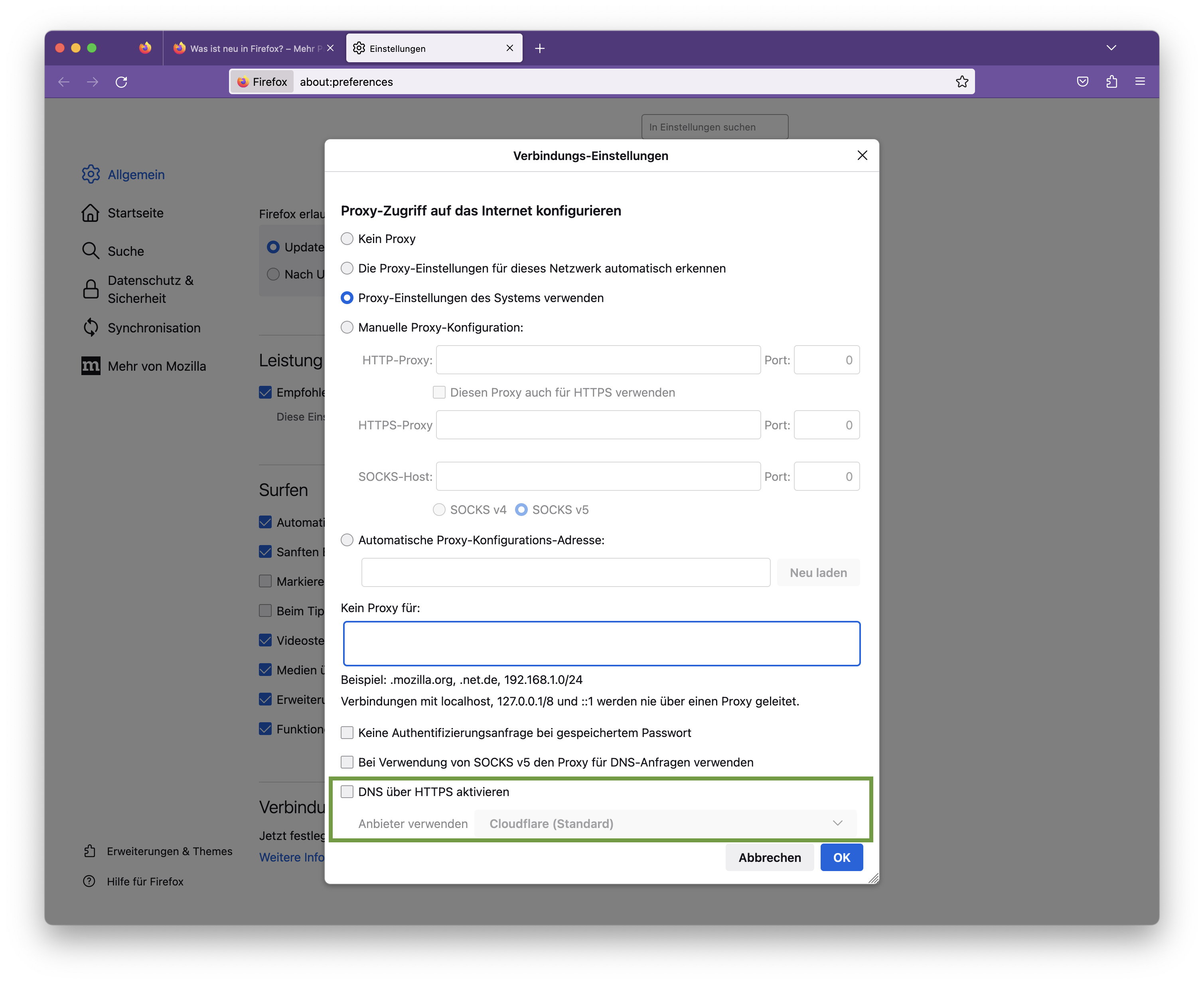

Deaktivieren Sie den Proxyserver

‣ Öffnen Sie die Systemeinstellungen. ‣ Öffnen Sie die Netzwerkeinstellungen. ‣ Wählen Sie die Netzwerkverbindung und klicken Sie auf "Weitere Optionen…". ‣ Klicken Sie auf "Proxies" und wählen Ihren konfigurierten Proxyserver aus.

Überprüfen Sie Ihren Schlüsselbund

‣ Öffnen Sie die "Schlüsselbundverwaltung". ‣ Wählen Sie in der Menüleiste "Schlüsselbundverwaltung" und dann "Schlüsselbund - Erste Hilfe". ‣ Überprüfen Sie bzw. Reparieren Sie Ihren Schlüsselbund.

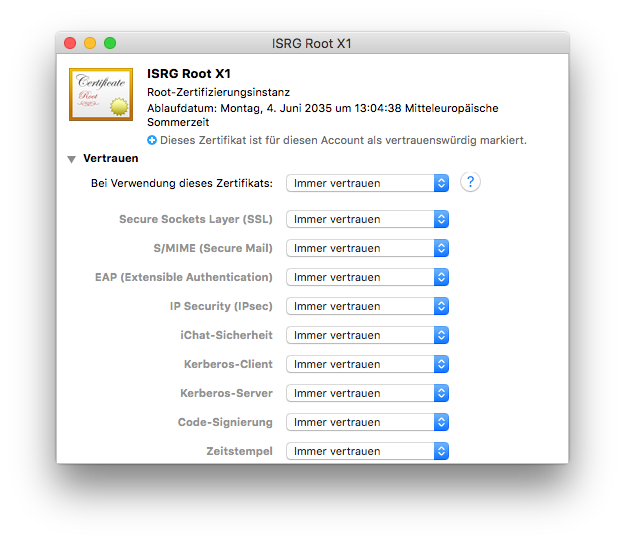

Installieren Sie die Root Zertifikate manuell

- Laden Sie die neuesten Let's Encrypt Root-Zertifikate hier herunter

- Machen Sie einen Doppelklick auf die Datei, um das Zertifikat zu Ihrem Schlüsselbund hinzuzufügen

Tipp: Wenn mehrere Benutzer auf dem Mac eingerichtet sind, fügen Sie das Zertifikat zum 'System' Schlüsselbund hinzu - Machen Sie einen Doppelklick auf den neuen Eintrag "ISRG Root X1", um die Einstellungen zu öffnen

- Unter "Vertrauen" wählen Sie "Immer vertrauen"

- Schließen Sie das Fenster und bestätigen Sie den Vorgang mit Ihrem Benutzerpasswort des Macs

Sie sollten nun mit Ihrer equinux ID und Passwort Ihre Software aktivieren können.

VPN Tracker 9 & VPN Tracker 10

Ältere VPN Tracker Versionen können ebenfalls Zertifikats-Probleme haben. Da diese Versionen end-of-life sind, können wir keinen Support mehr dafür anbieten. Die obigen Schritte sollten auch bei diesen Versionen anwendung finden. Für Support und um VPN Tracker auf den neuesten macOS Versionen zu nutzen, wechseln Sie bitte auf einen neuen VPN Tracker Plan.VPN Tracker ist eine 100%-ige 64-Bit Anwendung und läuft großartig auf 64-Bit Systemen.

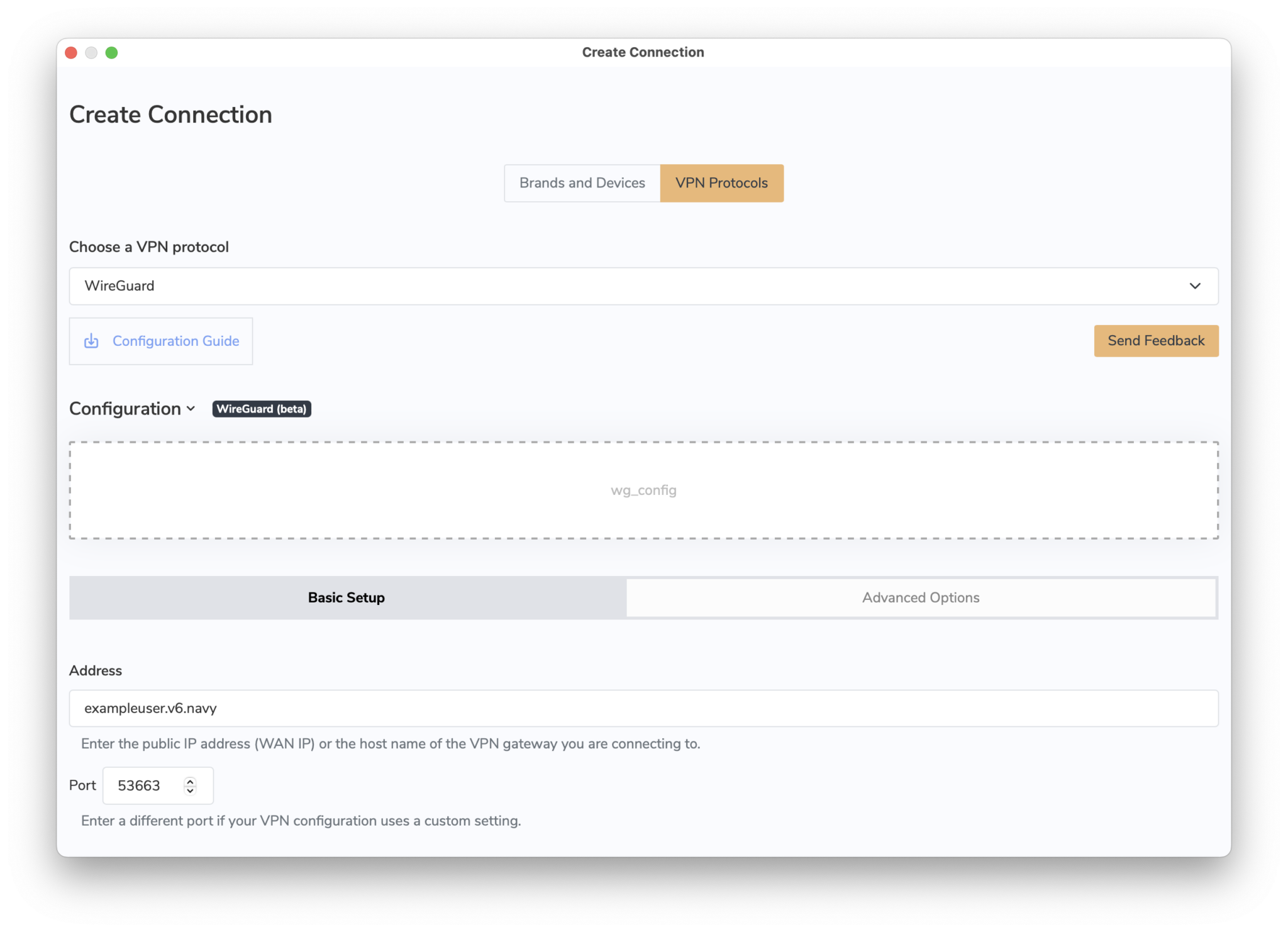

Ja, VPN Tracker unterstützt IPsec (IKEv1 + IKEv2), L2TP, PPTP (nur für Mac), OpenVPN, SonicWALL SSL VPN, Cisco AnyConnect SSL VPN, Fortinet SSL VPN, SSTP VPN und WireGuard® VPN-Verbindungen (Beta - mehr erfahren). Weitere Protokolle sind für die Zukunft in Planung.

WireGuard ist ein eingetragenes Warenzeichen von Jason A. Donenfeld.

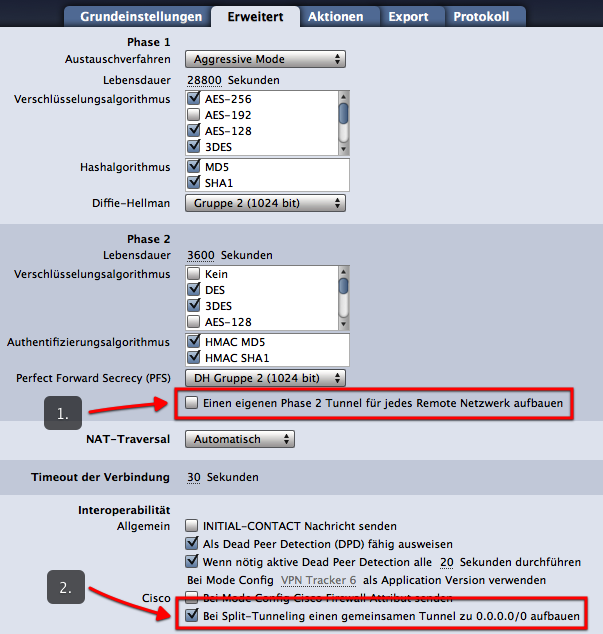

VPN Tracker bietet drei Einstellmöglichkeiten für Cisco-Verbindungen um die Geschwindigkeit des Verbindungsaufbaus zu erhöhen und die Kompatibilität zu verbessern.

- Bei Split-Tunneling einen gemeinsamen Tunnel zu 0.0.0.0/0 aufbauen

- Bei Mode Config Cisco Firewall Attribut senden

- Bei Mode Config ... als Application Version verwenden

Hinweis: Alle auf dieser Seite beschriebenen Einstellungen erfordern VPN Tracker 6.2 oder neuer.

Bei Split-Tunneling einen gemeinsamen Tunnel zu 0.0.0.0/0 aufbauen

Was bewirkt diese Einstellung?

Wenn Split-Tunneling bei EasyVPN verwendet wird, baut VPN Tracker nicht mehr jeweils eine Security Association (SA) je Remote-Netzwerk auf, sondern baut eine gemeinsame SA zu 0.0.0.0/0 auf. Split-Tunneling wird durch entsprechende Routen erreicht.

Wann sollte ich diese Einstellung verwenden?

Diese Einstellung funktioniert mit den meisten Cisco-Geräten, bei denen Split-Tunneling verwendet wird.

Wie kann ich diese Einstellung ausprobieren?

- Entfernen Sie auf dem Reiter “Erweitert” den Haken bei “Einen eigenen Phase 2 Tunnel für jedes Remote Netzwerk aufbauen” (s. Screenshot)

- Stellen Sie sicher, dass sich bei “Bei Split-Tunneling einen gemeinsamen Tunnel zu 0.0.0.0/0 aufbauen” ein Haken befindet (s. Screenshot)

Sollte Ihre Verbindung mit der neuen Einstellung nicht funktionieren, setzen Sie einfach wieder den Haken bei “Einen eigenen Phase 2 Tunnel für jedes Remote Netzwerk aufbauen”.

Bei Mode Config Cisco Firewall Attribut senden

Was bewirkt diese Einstellung?

Mit dieser Einstellung sendet VPN Tracker bei Mode Config ein spezielles Attribut, das das Vorhandensein einer Firewall anzeigt.

Wann sollte ich diese Einstellung verwenden?

Probieren Sie diese Einstellung aus, wenn Ihre Verbindung zu einem Cisco-Gerät bei Phase 2 abbricht (Fehler “Das VPN Gateway hat die Verbindung abgebrochen”)

Bei Mode Config ... als Application Version verwenden

Was bewirkt diese Einstellung?

Mit dieser Einstellung sendet VPN Tracker eine andere Application Version als “VPN Tracker 6” bei EasyVPN und Mode Config.

Wann sollte ich diese Einstellung verwenden?

Sie können versuchen eine andere Application Version, z.B. “Cisco Systems VPN Client 4.8.0:Linux” zu verwenden wenn Ihre EasyVPN-basierte Verbindung zu einem Cisco-Gerät bei Phase 2 abgebrochen wird (Fehler “Das VPN Gateway hat die Verbindung abgebrochen”).

- Multiprotokoll-VPN-Support

- Blitzschnelle Verbindungen

- VPN ganz ohne Konfiguration - dank der TeamCloud & Personal Safe Technologien

Sowohl bei SMB (Windows File Sharing) als auch bei AFP (Apple File Sharing) ist die Verringerung der Latenz der Schlüssel zu guter Performance. Dies setzt natürlich zunächst voraus, dass Ihre Internetanbindungen auf beiden Seiten des VPN über ausreichende Bandbreite verfügen. Mit einem Dateitransfer über HTTP oder FTP können Sie dies leicht überprüfen.

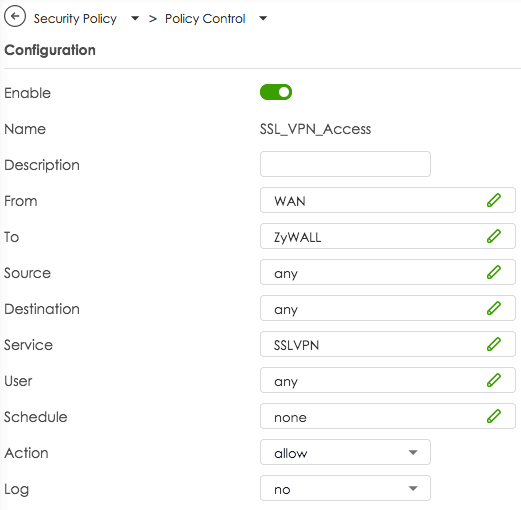

Sie nutzen SSL VPN? Wechseln Sie auf IPSec

Im Vergleich zu einem SSL-VPN bietet IPsec viel schnellere Verbindungsgeschwindigkeiten, weil es sich auf der Netzwerk-Schicht des OSIs befindet – was bedeutet, dass es der physischen Schicht viel näher ist, wo sich die Verbindung und Ihr Gateway miteinander treffen. So bekommen Sie eine schnellere VPN-Leistung.

Mehr erfahren Sie in diesem Blogbeitrag.

Finder-Einstellungen

Wenn Sie den Finder verwenden und das Problem hauptsächlich in Verzögerungen beim Zugriff auf Ordner besteht (das Kopieren von Dateien aber akzeptabel schnell ist), schalten Sie Symbolvorschau und Vorschau einblenden in den Ansicht-Optionen des Finders (Cmd-J) aus.

Latenz verringern

Wenn die Performance sowohl beim Auflisten von Ordnern als auch beim Übertragen von Dateien nicht zufriedenstellend ist, sollte Ihr Ziel sein, die Latenz zu verringern. Einige Möglichkeiten, die Latenz zu verringern sind:

- Vermeiden Sie Internetanbindungen mit hoher Latenz (z.B. Satellit, einige Arten von Funk/Mobilfunk-Providern, Leitungsbündelung, ...).

- Wenn Sie DSL verwenden, fragen Sie bei Ihrem Interntprovider nach “Fast Path” (Interleaving ausgeschaltet). Diese Einstellung wird normalerweise an Onlinespieler vermarktet, aber ist auch sehr hilfreich für AFP oder SMB Dateiserver-Verbindungen oder Verbindungen zu Datenbanken (z.B. FileMaker).

- Stellen Sie sicher, dass der VPN-Verkehr ggf. priorisiert wird, damit andere Nutzer der Internetverbindung den VPN-Verkehr nicht verlangsamen können.

Um die Latenz zwischen den beiden Endpunkten des VPN zu messen, verwenden Sie Ping auf einem Host auf der anderen Seite der Verbindung, oder pingen Sie das VPN Gateway vom Client aus an. Ein Ping-Tool finden Sie direkt in VPN Tracker (Menü “Werkzeuge”), Sie können aber natürlich auch Ping im Terminal verwenden.

Um die Latenz der einzelnen Internetanbindungen zu messen ist es hilfreich, zunächst den lokalen Router zu pingen (um sicherzustellen, dass im lokalen Netz keine unnötige Latenz verursacht wird), und anschließend den ersten Router beim Internetprovider (um festzustellen, ob z.B. Fast Path oder ein anderer Internet Provider in Erwägung gezogen werden sollten).

Wenn Sie die Latenz nicht weiter verringern können:

Wenn Sie die Latenz nicht weiter verringern können (oder die Latenz zwischen den beiden Endpunkten allein schon aufgrund Ihrer physischen Entfernung sehr hoch ist), versuchen Sie es mit einem Dateiübertragungsprotokoll, das von hoher Latenz weniger stark beeinflusst wird, z.B. WebDAV oder FTP. In manchen Fällen können Sie auch mit rein administrativen Maßnahmen (z.B. weniger Dateien/Ordner pro Ebene, Kompression, ...) schon erhebliche Verbesserungen erreichen.

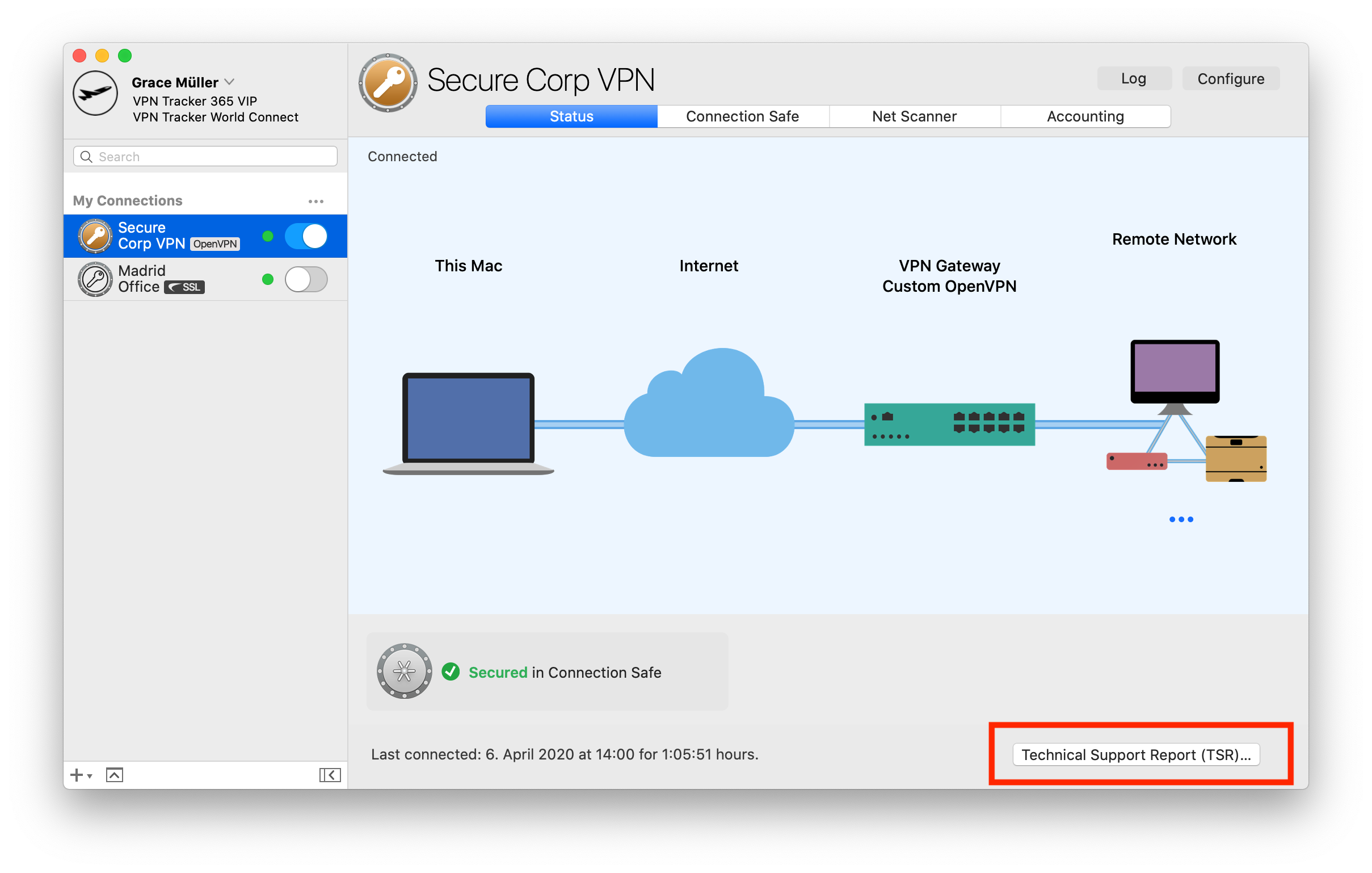

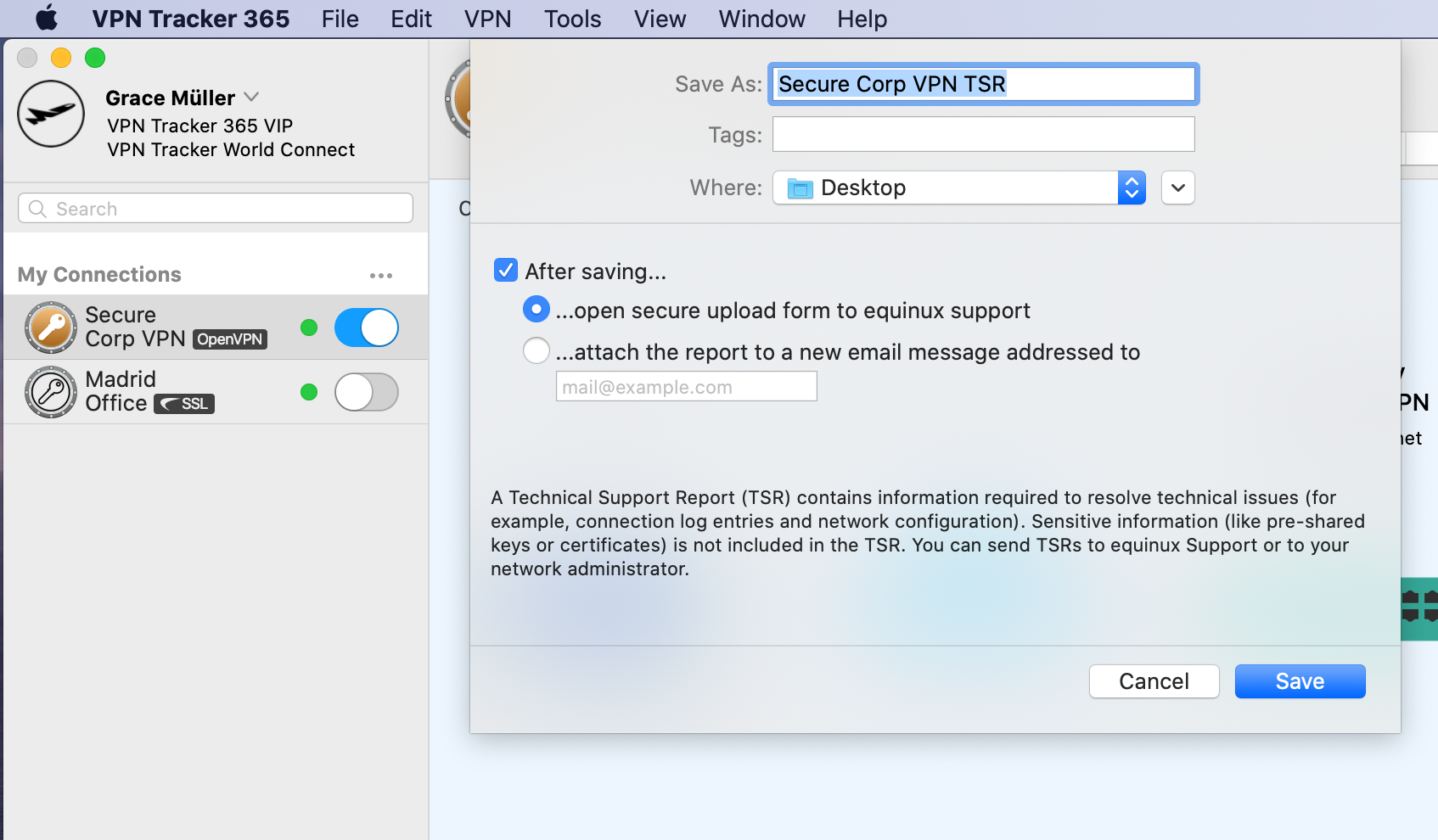

Ein Technischer Support Report enthält Ihre VPN Tracker Einstellungen sowie einige wichtige Netzwerk- und Systemeinstellungen, die unser Support-Team benötigt, um Ihnen bei Problemen schnell und unkompliziert weiterhelfen zu können. Vertrauliche Daten (z.B. Passwörter, Pre-Shared Keys, private Schlüssel) werden selbstverständlich nicht mitgeschickt.

Um einen Technischen Support Report am Mac zu erstellen:

‣ Klicken Sie auf Ihre Verbindung in VPN Tracker 365. ‣ Unter dem Reiter "Status" sehen Sie den Knopf “Technischer Support Report” rechts unten. ‣Klicken Sie den Knopf an, um den TSR zu erstellen und den Report an unserem Team zu schicken.

Um einen Technischen Support Report am Mac zu erstellen:

Um einen Technischen Support Report am Mac zu erstellen:

- Auf die Verbindung tippen. Die Karte der Verbindung erscheint.

- Dort auf "Feedback" tippen

- Eine kurze Beschreibung des Verbindungsproblems angeben

- Auf Senden tippen

Falls Sie keine VPN-Verbindung aufbauen können, erstellen Sie den Report bitte direkt nachdem der Verbindungsaufbau fehlgeschlagen ist.

Falls das Problem nach dem erfolgreichen Verbindungsaufbau auftritt, erstellen Sie den Report bitte während das VPN verbunden ist.

Sie können den Technischen Support Report entweder direkt an unser Support-Team mailen oder abspeichern, um ihn später oder von einem anderen Computer aus zu mailen oder über unser Kontaktformular hochzuladen.

Wenn irgend möglich, schicken Sie bitte auch Screenshots der VPN-Konfiguration auf Ihrem VPN Gateway.

Es gibt eine Reihe von Ursachen für ein derartiges Problem. Diese FAQ wird Ihnen dabei helfen herauszufinden, was in Ihrem konkreten Fall die Fehlerursache ist. In dieser Antwort wird der Begriff Zielgerät stellvertretend für das Gerät verwendet, zu dem Sie sich über das VPN verbinden möchten. Das Zielgerät kann in Ihrem konkreten Fall alles sein, von einem normalen Rechner, über einen Server, bis hin zu einem Netzwerkdrucker.

1. Versuchen Sie sich zum Zielgerät mittels Hostnamen zu verbinden?

Wenn Sie einen Hostnamen verwenden, versuchen Sie es stattdessen bitte einmal mit der IP Adresse des Zielgerätes. Wenn es damit funktioniert, liegt ein Problem mit Ihren DNS Einstellungen vor. Stellen Sie bitte sicher, dass DNS für die VPN Verbindung eingeschaltet und korrekt konfiguriert ist. Bitte beachten Sie, dass Sie grundsätzlich nie Bonjour oder NETBIOS Hostnamen über VPN verwenden können.

2. Ist die IP Adresse, zu der Sie sich verbinden, auch wirklich Teil des Remote-Netzwerks?

Wenn Ihr Remote-Netzwerk beispielsweise 192.168.13.0/24 ist, sollten Sie sich zu allen IPs verbinden können, die mit 192.168.13.x anfangen. Verbindungen zu 192.168.14.x sind damit hingegen über das VPN nicht möglich, da diese Adresse außerhalb des Adressbereichs liegt, der über das VPN gesendet wird.

3. Ist die lokale Adresse in VPN Tracker Teil des Remote-Netzwerks?

Mit den meisten VPN Gateways können Sie nur lokale Adressen (Grundeinstellungen > Lokale Adresse) verwenden, die nicht Teil eines Remote-Netzwerks sind. Bitte verwenden Sie daher eine lokale Adresse, die ausserhalb aller Remote-Netzwerke liegt. Wenn Ihr Remote-Netzwerk beispielsweise 192.168.13.0/24 ist, verwenden Sie bitte keine Addresse, die mit 192.168.13. beginnt. Wenn Sie eine automatische Konfiguration verwenden (z.B. Mode Config, EasyVPN oder DHCP über VPN), können Sie in manchen Fällen auch IPs zuweisen, die Teil des Remote-Netzwerks sind. Details dazu finden Sie in der Konfigurationsanleitung für Ihr VPN Gateway.

4. Nutzen vielleicht mehrere VPN Nutzer die gleiche lokale Adresse?

Falls es mehrere VPN Nutzer gibt, stellen Sie bitte des weiteren sicher, dass keine zwei VPN Nutzer die gleiche lokale Adresse (Grundeinstellungen > Lokale Adresse) verwenden, denn ansonsten kann einer von beiden seinen Tunnel nicht verwenden, sobald beide zeitgleich verbunden sind. Falls dieses Feld bei Ihnen leer gelassen wurde, verwendet VPN Tracker einfach die IP Adresse Ihres primären Netzwerkinterfaces, was bei mehreren Nutzern natürlich auch bei zwei Nutzern die gleiche Adresse sein könnte, daher ist es nicht empfehlenswert bei mehreren VPN Nutzern dieses Feld leer zu lassen.

5. Können Sie die LAN Adresse des VPN Gateways selber pingen?

Sie finden ein Ping-Werkzeug direkt in VPN Tracker im Menü unter Werkzeuge > Host pingen. Die LAN Adresse des VPN Gateways ist insofern interessant, da Datenverkehr zu dieser Adresse im Remote-Netzwerk nicht gerouted werden muss. Ist also diese Adresse erreichbar, aber keine andere Adresse, dann liegt ein Routing Problem auf der Gatewayseite vor.

6. Wenn Sie keinen Computer im Remote-Netzwerk pingen können, lassen Sie bitte den Test der VPN-Verfügbarkeit erneut laufen.

Sie finden den Test im Menü unter Werkzeuge > Test der VPN-Verfügbarkeit. Verbinden Sie anschließend das VPN erneut. Die Ergebnisse dieses Tests hängen von den Fähigkeiten Ihres lokalen Internet Routers/Modem bzw. ihrer Internetverbindung ab und haben Einfluss darauf, wie der VPN Tunnel aufgebaut. Dieser Test läuft automatisch für jede neue Internetverbindung, die VPN Tracker erkennt, aber auch wenn die Verbindung bereits bekannt ist, kann sich das Verhalten der Verbindung aus diversen Gründen geändert haben und daher kann es helfen den Test einfach erneut durchzuführen.

7. Ist Ihr VPN Gateway das Standardgateway (der Router) des Remote-Netzwerks?

Falls nicht, benötigen Sie im Normalfall ein geeignetes Routing-Setup, um sicherzustellen, dass Antworten des Zielrechners das VPN Gateway überhaupt erreichen, denn wann immer Rechner einer externen Adresse antworten möchten, senden sie die Antwort an ihren Standardgateway und wenn das nicht der VPN Gateway ist, dann wird dieser nicht wissen, was er mit dieser Antwort anfangen soll. In diesem Fall ist es wichtig, dass der Standardgateway die Antworten an den VPN Gateway weiterleitet.

8. Haben Sie ggf. Software installiert, die VPN Datenverkehr blockiert?

Hierzu möchten wir Sie bitte auf folgenden FAQ Eintrag verweisen.

9. Haben Sie weitere VPN Software installiert?

Hierzu möchten wir Sie bitte auf folgenden FAQ Eintrag verweisen.

Verwenden Sie Virtualisierungssoftware, wie VMware, Parallels oder Virtualbox? Diese Softwareprodukte erzeugen virtuelle Netzwerkadapter, deren Adressen in manchen Fällen mit dem Remote-Netzwerk Ihres VPN kollidieren können. Auch wenn Sie die Software nicht aktiv nutzen (sie aber installiert bzw. nicht vollständig deinstalliert ist) existieren ihre Netzwerkadapter und können Konflikte verursachen.

Um herauszufinden, welcher Netzwerkadapter das Problem verursacht:

- Versuchen Sie, sich mit Ihrem VPN zu verbinden, so dass die Fehlermeldung im Log steht

- Stellen Sie das Log-Level in VPN Tracker auf “Sehr ausführlich”

- Suchen Sie nach der Zeile

Remote network ... conflicts with local network ... of interface ...

Das ist der Netzwerkadapter, der das Problem verursacht. Auf den meisten Macs entspricht “en0” der Ethernetschnittstelle und “en1” dem Airport-Adapter. Weitere enX Schnittstellen sind typischerweise entweder von weiteren Netzwerkadaptern (z.B. USB-Modems) oder von Virtualisierungssoftware. Netzwerkadapter, deren Namen mit “vmnet” anfangen, gehören im allgemeinen zu VMware Fusion, Netzwerkadapter mit “vboxnet” zu VirtualBox.

- Wenn es sich bei dem problematischen Netzwerkadapter um eine "echte" Netzwerkschnittstelle handelt, lesen Sie bitte diese FAQ.

- Wenn es sich um eine virtuelle Netzwerkschnittstelle handelt, finden Sie Informationen zum Ändern der verwendeten Netzwerkadresse(n) in dieser FAQ.

Ein solches Setup wird in VPN Tracker als “Host zu allen Netzwerken” bezeichnet. Jeglicher nicht-lokaler Netzwerkverkehr geht durch das VPN. Damit dieses Setup funktioniert, muss es in VPN Tracker und auf dem VPN Gateway korrekt konfiguriert sein.

- Die Netzwerktopologie in VPN Tracker muss auf “Host zu allen Netzwerken” stehen.

- Das VPN Gateway muss eingehende VPN-Verbindungen mit einem 0.0.0.0/0 (= alle Netzwerke) Endpunkt akzeptieren.

Damit sollten Sie bereits eine VPN-Verbindung aufbauen können. Allerdings wird der Zugriff auf das Internet höchstwahrscheinlich noch nicht funktionieren. Damit der Zugriff auf das Internet funktioniert, müssen noch folgende weitere Einstellungen vorgenommen werden:

- Das VPN Gateway muss Netzwerkverkehr aus dem VPN, der nicht für seine lokalen Netze bestimmt ist, in das Internet weiterleiten.

- Dieser Netzwerkverkehr muss Network Address Translation (NAT) unterzogen werden, damit Antworten das VPN Gateway erreichen können.

- In vielen Fällen ist außerdem ein geeignetes Remote DNS Setup nötig.

Bitte beachten Sie, dass nicht jedes VPN Gateway auch für “Host zu allen Netzwerken” konfiguriert werden kann. Viele für kleine Büros oder Heimnutzer ausgelegte VPN Gateways (z.B. von NETGEAR oder Linksys) können nicht für “Host zu allen Netzwerken” konfiguriert werden.

VPN Tracker kann je nach Aktion nach unterschiedlichen Passwörtern fragen. Diese Anleitung erklärt, welche Passwortabfrage was bedeutet und welches Passwort jeweils eingegeben werden muss.

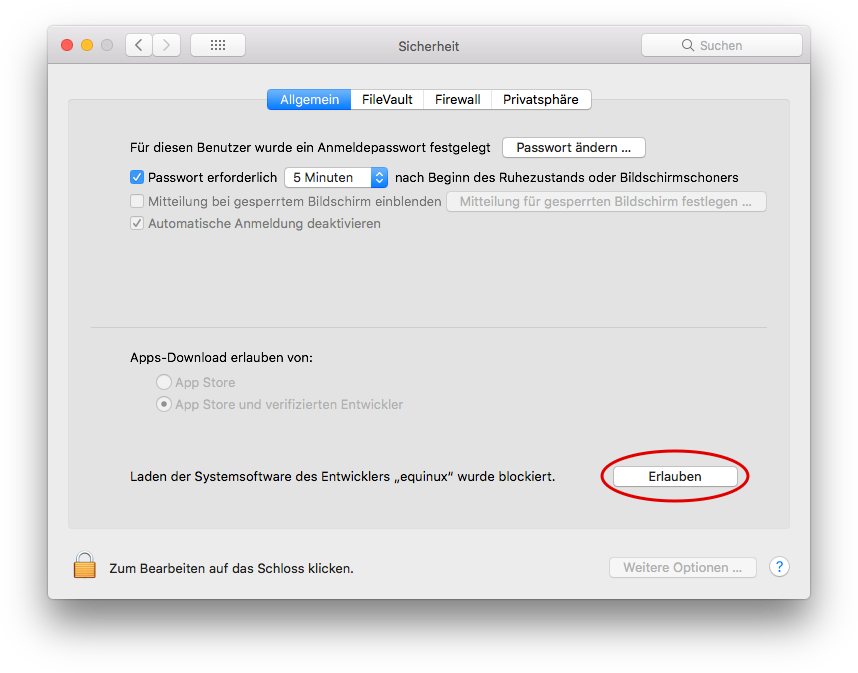

1. Ihr Mac-Passwort

Wann wird es benötigt?

– Bei der Installation von VPN Tracker

– Beim Genehmigen von Systemerweiterungen

Warum?

macOS benötigt Ihr Administratorpasswort, um Änderungen am System zu erlauben.

Wo finde ich es?

Das ist das lokale Passwort Ihres Macs – also das, das Sie beim Hochfahren eingeben, um sich anzumelden.

2. Ihre equinux ID (VPN Tracker Konto)

Wann wird es benötigt?

– Beim Anmelden in der VPN Tracker App (Mac oder iOS)

– Beim Zugriff auf Ihr Konto unter my.vpntracker.com

Warum?

Dies ist Ihr persönliches VPN Tracker Konto. Darüber verwalten Sie Ihren Plan, Ihr Team, Ihre Verbindungen und Ihre Geräte.

Wo finde ich es?

Dieses Passwort ist meist im Schlüsselbund oder in der Passwörter-App als „id.equinux.com“ gespeichert.

3. Pre-Shared Key (PSK) / Gemeinsames Geheimnis

Wann wird es benötigt?

– Beim Einrichten oder Verbinden mit einer VPN-Verbindung

Warum?

Manche VPNs nutzen einen Pre-Shared Key zur Authentifizierung. Dieser Schlüssel muss mit dem auf dem VPN-Gateway gespeicherten Wert übereinstimmen.

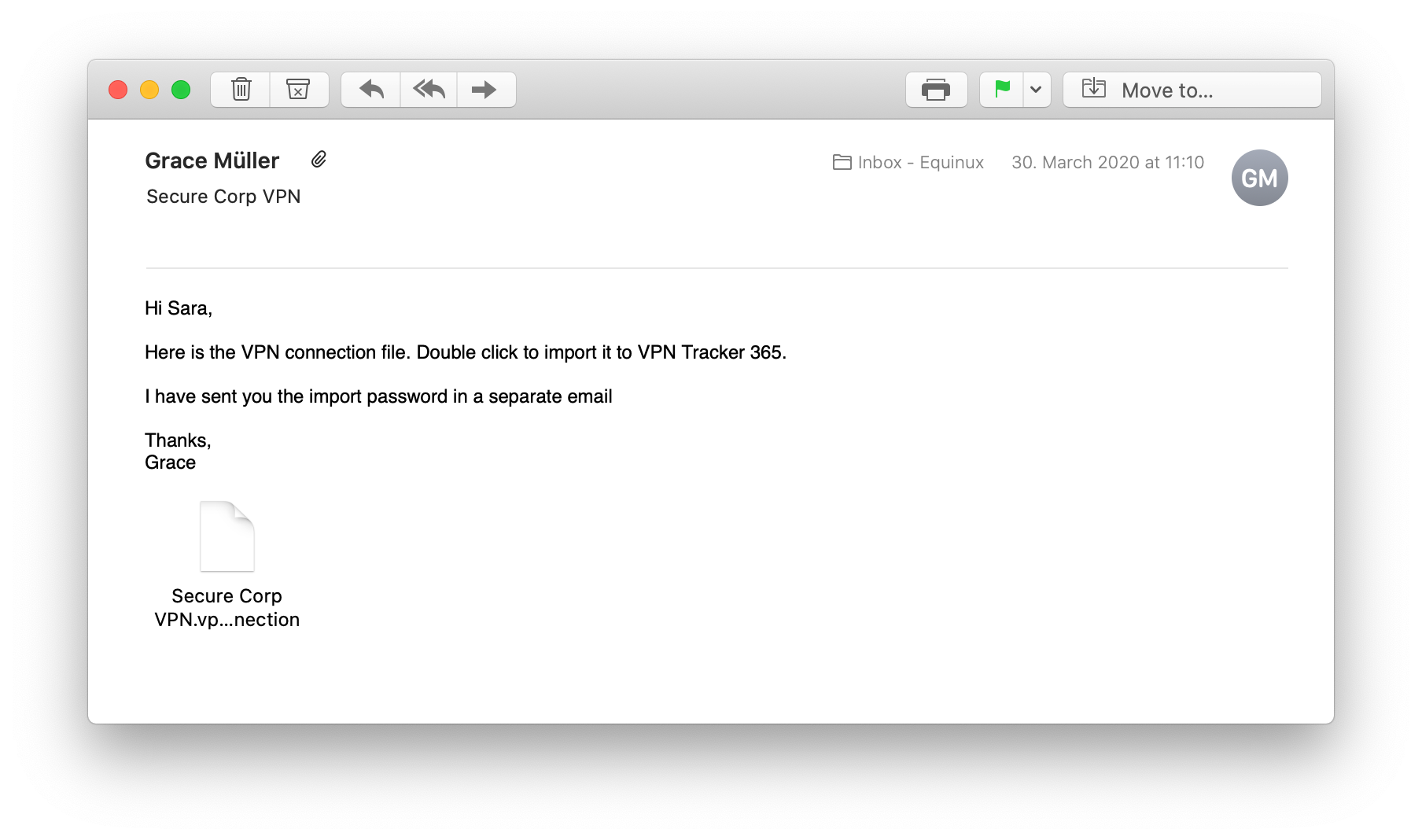

Tipp für Teams: Admins können vorkonfigurierte VPN-Verbindungen über TeamCloud teilen, um PSK-Verwirrung zu vermeiden.

Wo finde ich es?

Der Schlüssel wird in der Regel vom VPN-Admin Ihrer Firma gesetzt und ist in der Verbindung gespeichert – normalerweise müssen Sie ihn nicht selbst kennen.

4. Ihr Firmen-Login (XAUTH-Zugangsdaten)

Wann wird es benötigt?

– Beim Verbinden mit dem Firmen-VPN

Warum?

Zur Authentifizierung benötigen Sie eventuell Ihre Firmen-Zugangsdaten – oft dieselben, die Sie auch am Arbeitsplatz verwenden.

Wo finde ich es?

Diese Zugangsdaten haben Sie idealerweise von Ihrer IT-Abteilung erhalten – und hoffentlich nicht auf einem Post-it unter der Tastatur notiert.

Du möchtest deine bei uns gespeicherten Daten löschen? Das finden wir sehr schade. Datenschutz ist uns wichtig und deswegen ist das Abmelden sehr einfach.

Melde dich einfach in deinem Privacy Manager an. Wähle "Account bearbeiten" weiter unten auf der Seite.

Bitte beachte, dass diese Aktion nicht rückgängig gemacht werden kann und du keinen Zugriff mehr auf deine bereits gekauften Produkte haben wirst. Wir hoffen dich bald wieder zu sehen!

Die Blowfish und CAST-128 Verschlüsselungs-Algorithmen wurden aus OS X 10.8 Mountain Lion entfernt. Unter OS X 10.7 und früheren Versionen sind sie jedoch für VPN Tracker weiterhin verfügbar.

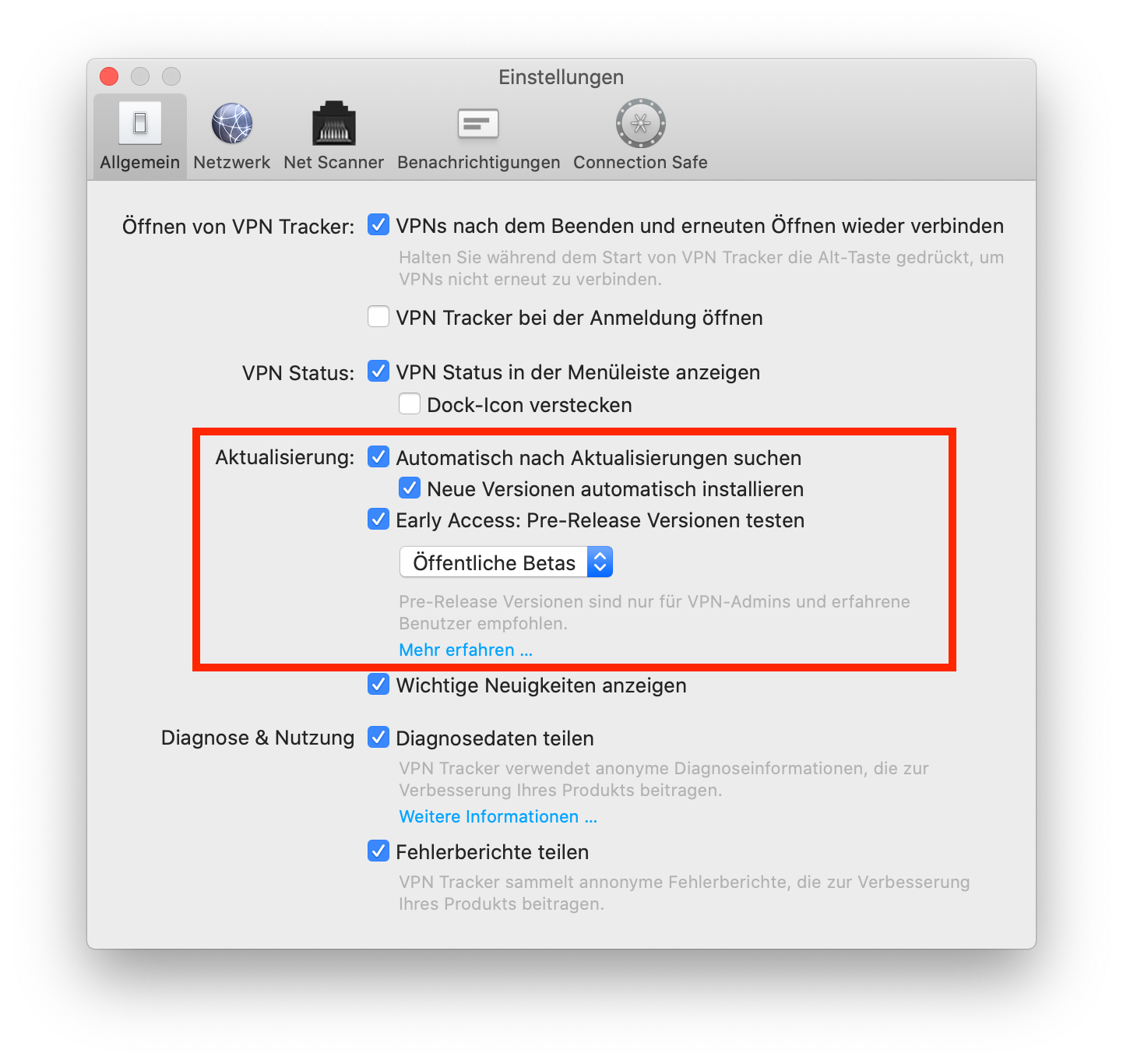

VPN Tracker 365 verwendet Diagnostikinformationen, mit der wir die App und die VPN-Nutzung allgemein verbessern können. Alle Informationen werden anonym erfasst, es werden niemals persönliche Informationen, oder Informationen die mittels eines VPN Tunnels geschützt werden, erfasst.

Welche Informationen werden ausgewertet

- Allgemeine Einstellungen (z.B. welche Art von VPN Verbindungen genutzt werden, oder welche Optionen bevorzugt werden)

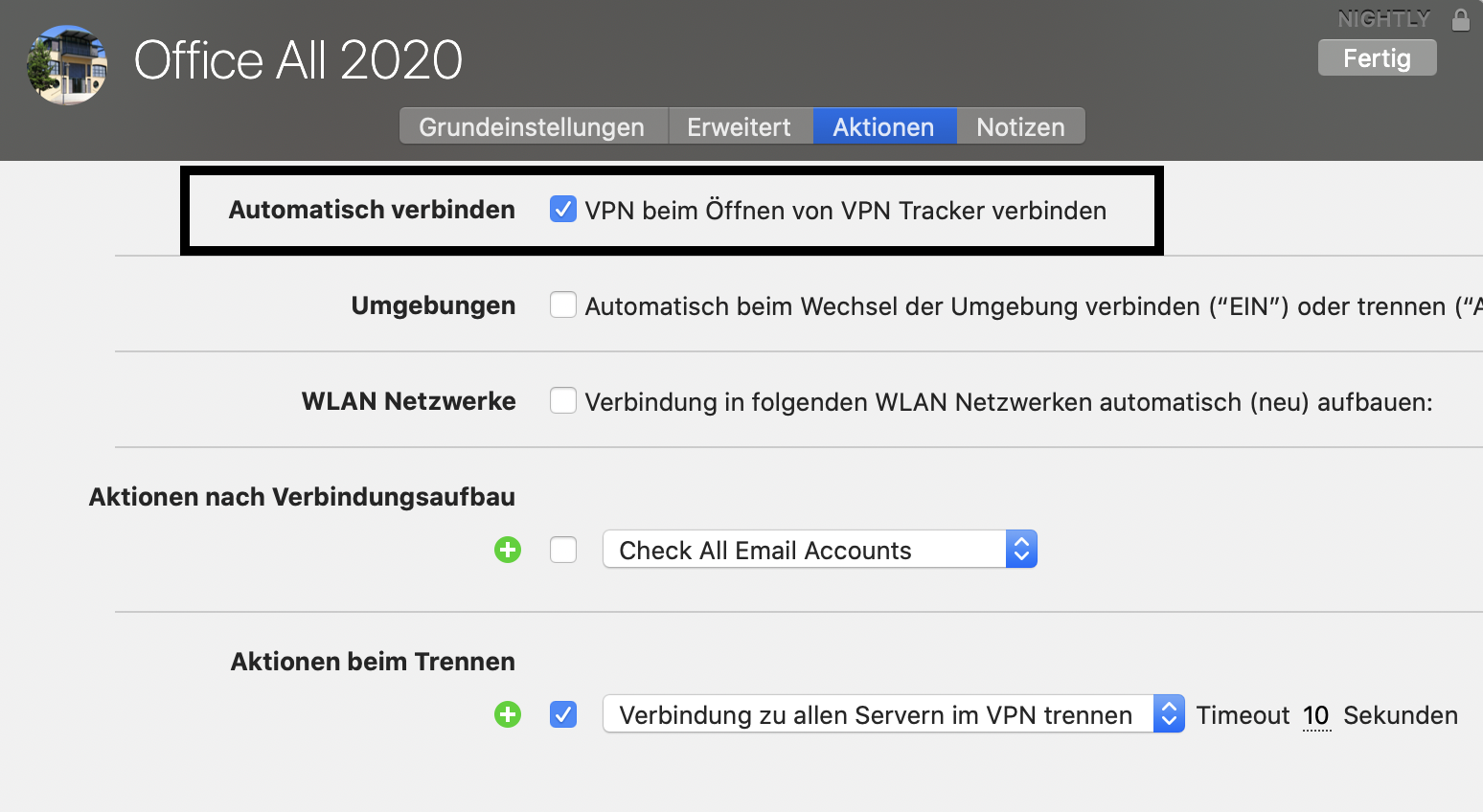

- Welche Funktionen verwendet werden (z.B. ob Verbindungen automatisch gestartet werden, oder ob Aktionen genutzt werden)

- Wie viele Verbindungen im Schnitt genutzt werden

Ihre Daten, absolut sicher

Anmeldedaten und Passwörter werden niemals ausgewertet, so wie auch alle Daten, die Sie über Ihren VPN Tunnel transferieren. Ihre Daten gehören nur Ihnen.

Sie haben volle Kontrolle

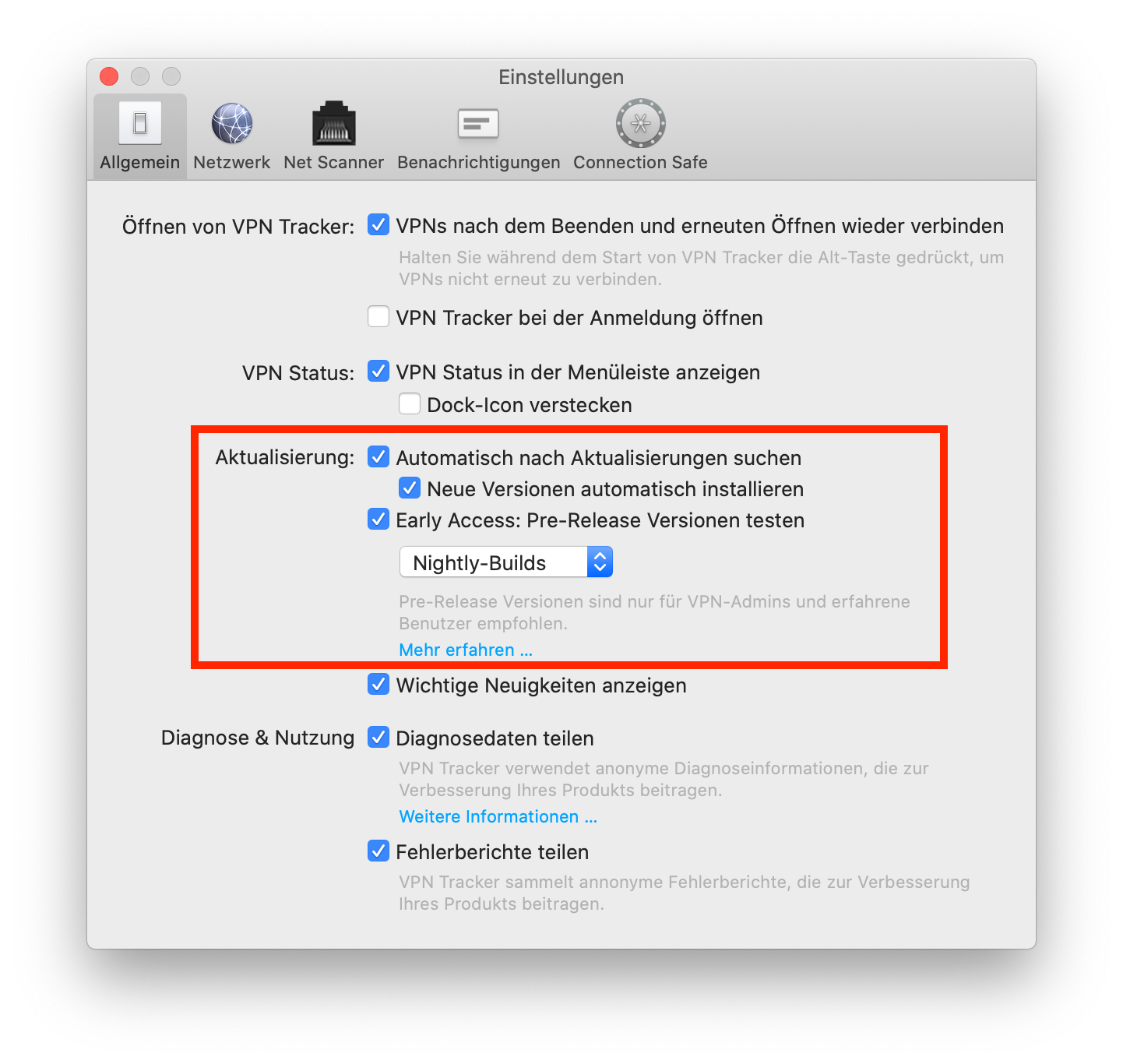

Wenn Sie die anonyme Diagnostikinformationen nicht mit equinux teilen möchten, können Sie diese Option jederzeit in den VPN Tracker Einstellungen deaktivieren.

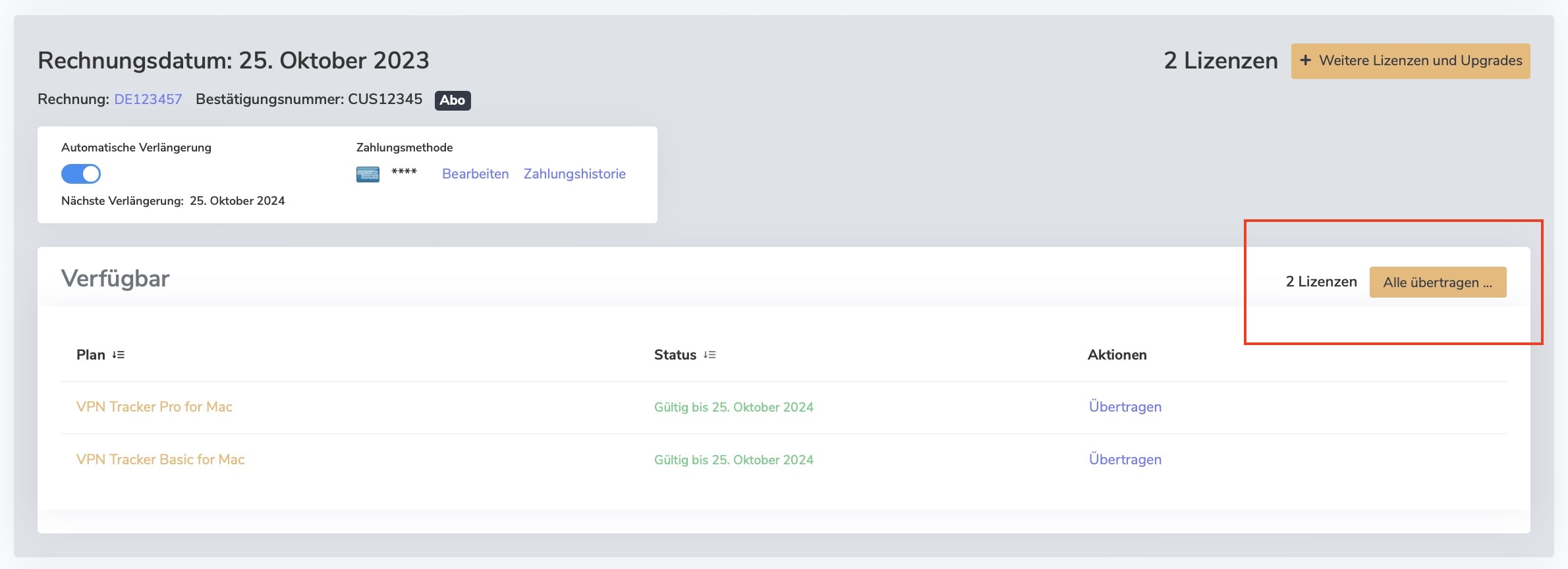

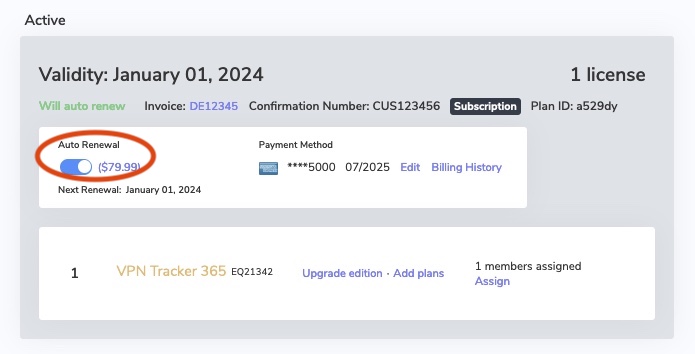

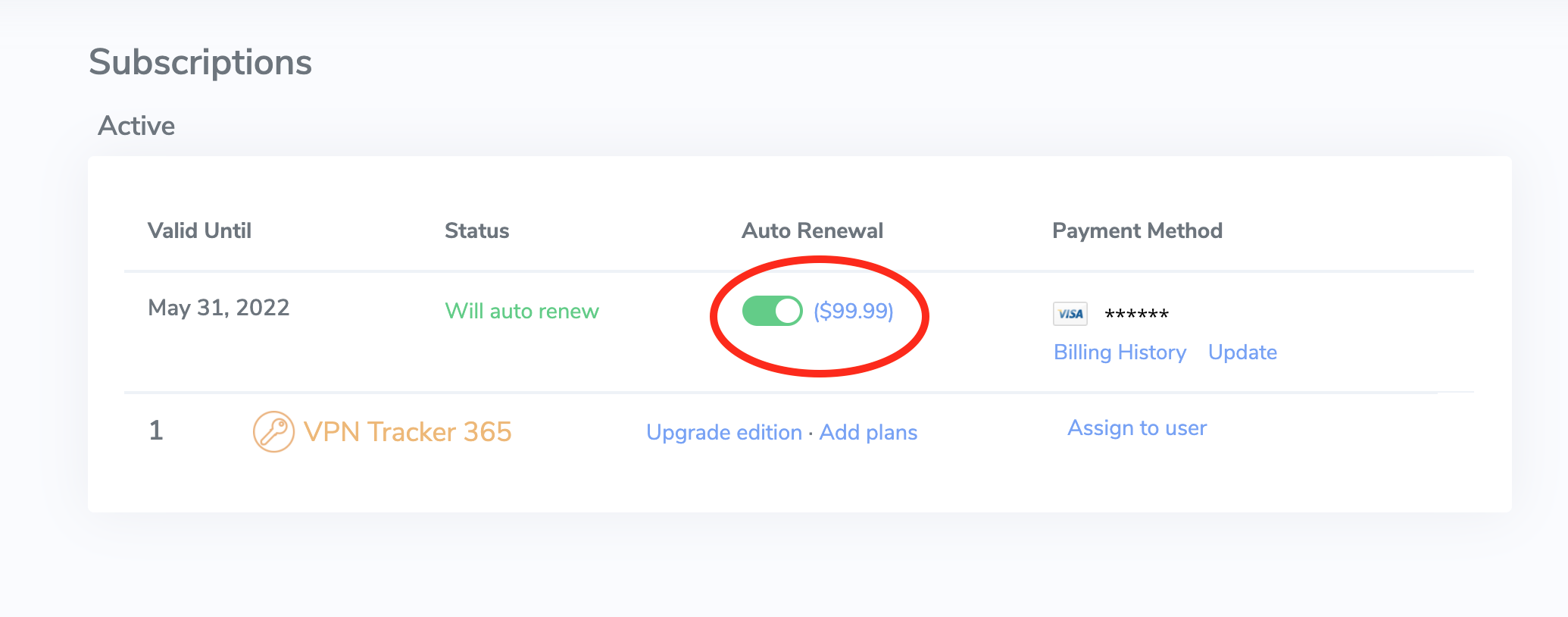

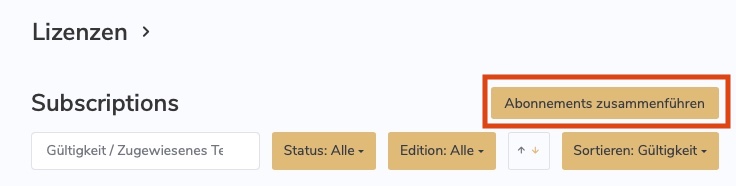

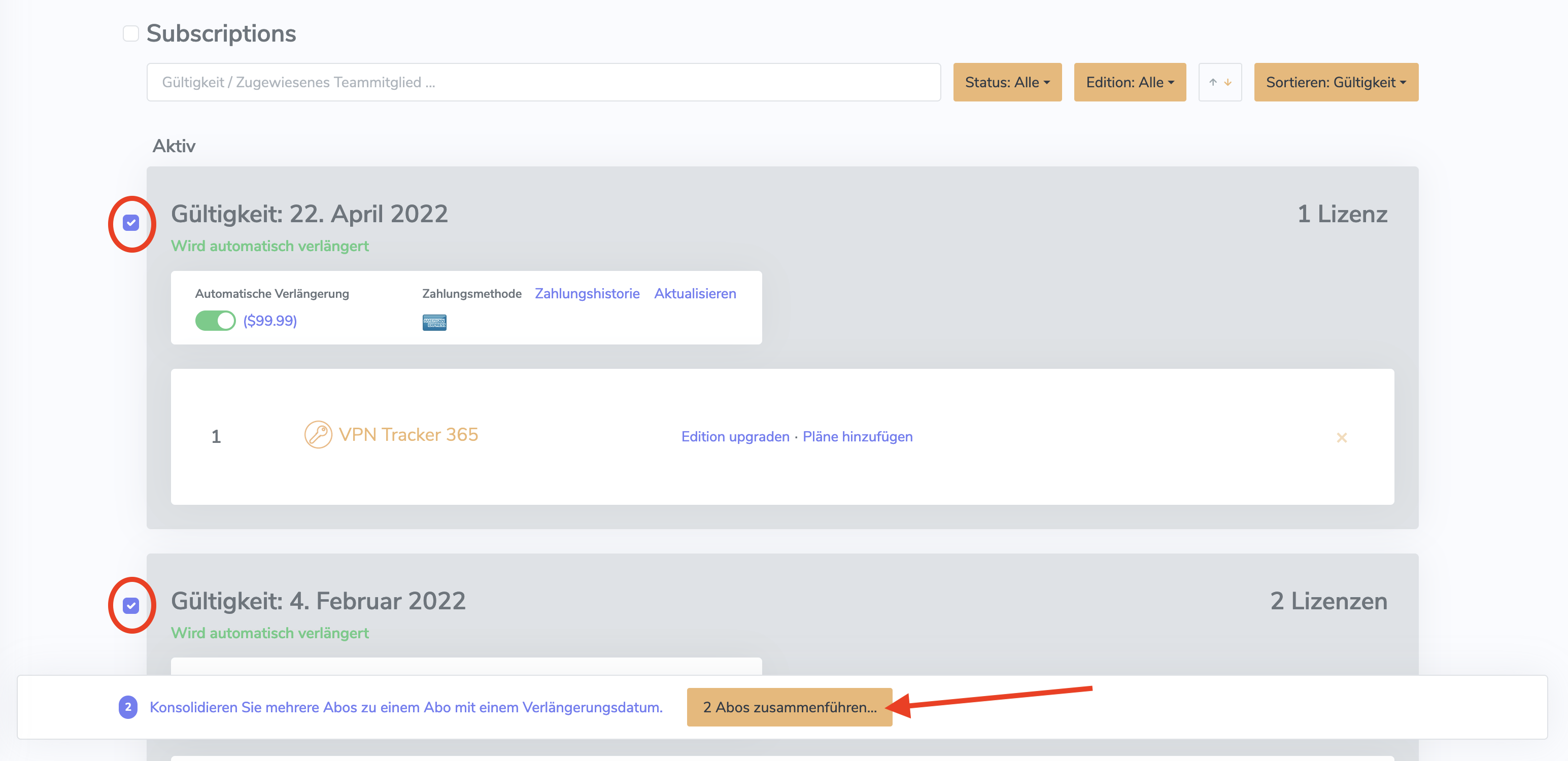

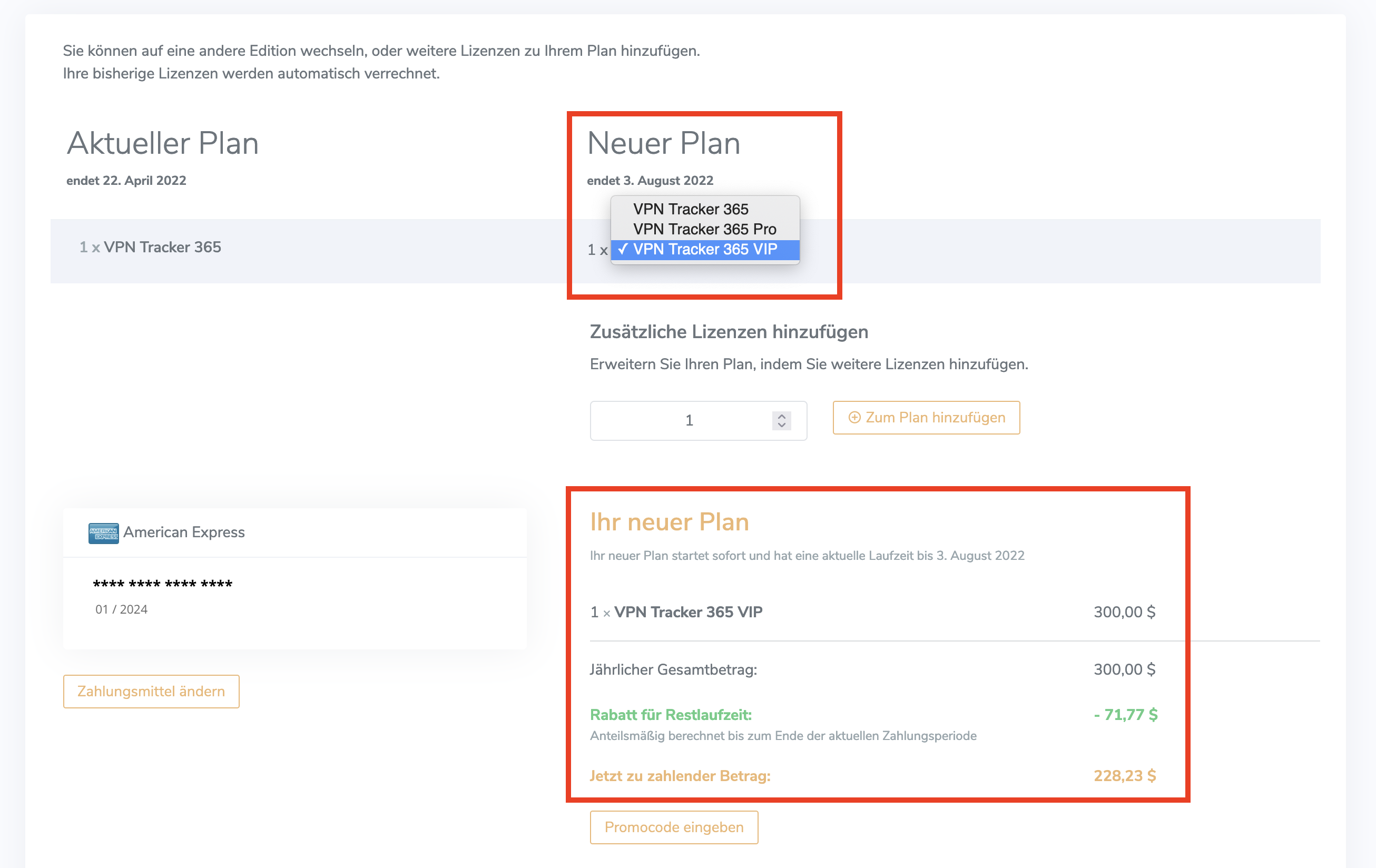

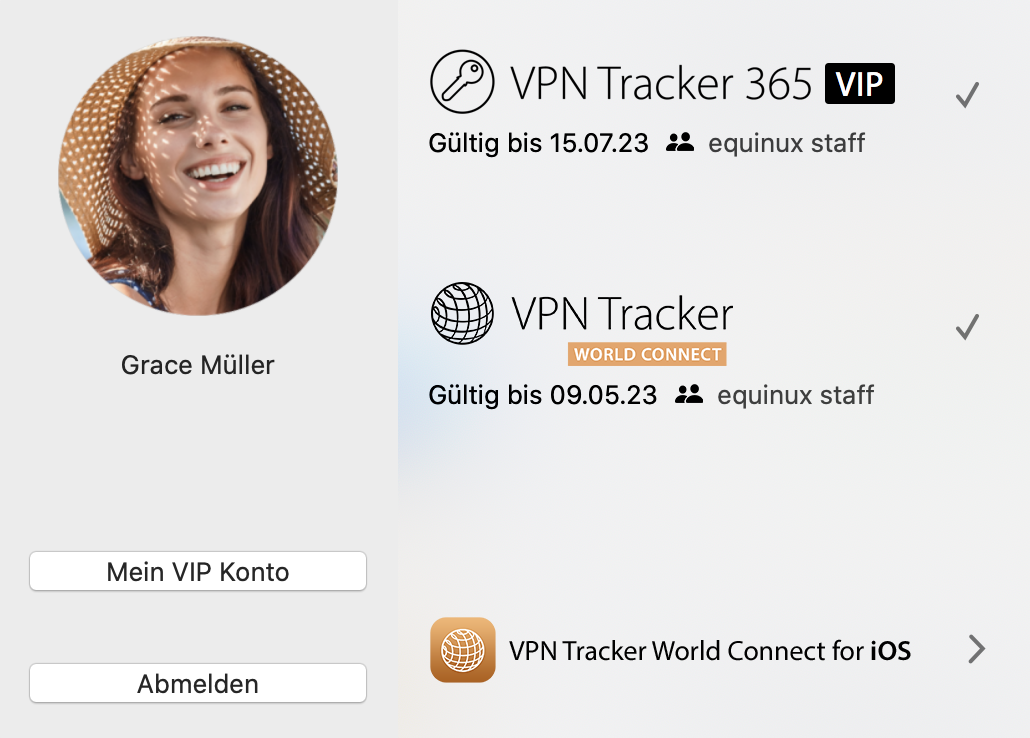

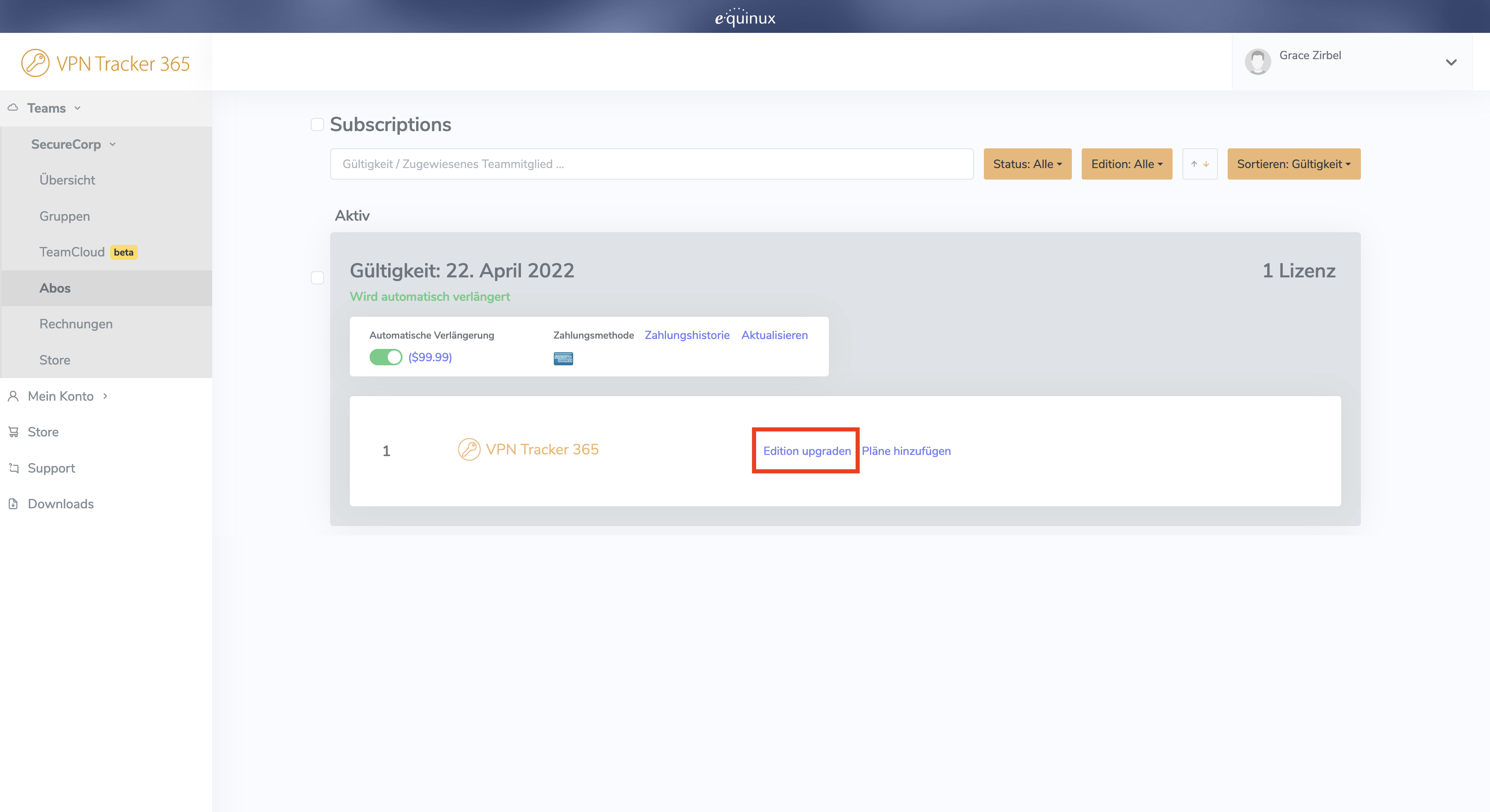

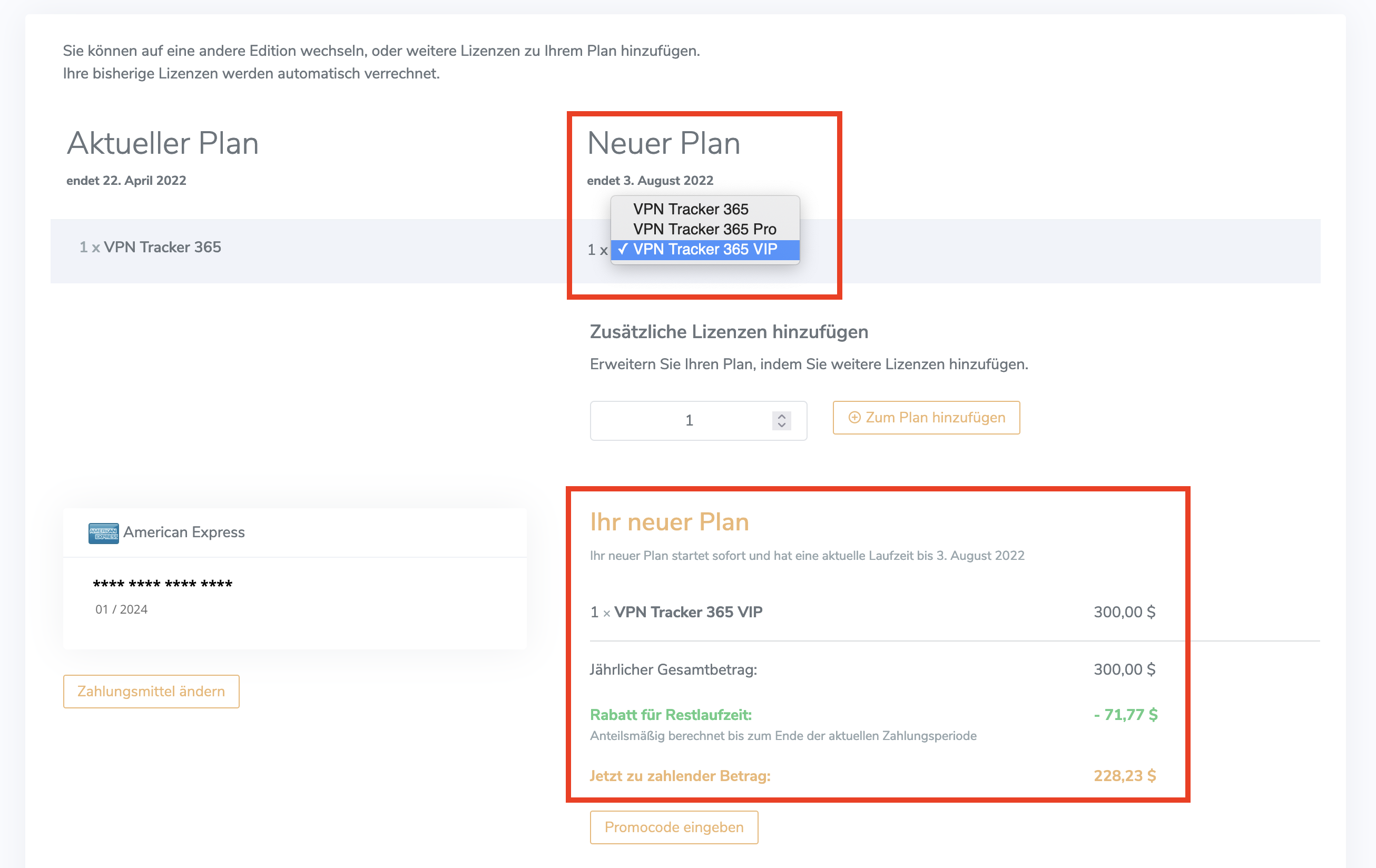

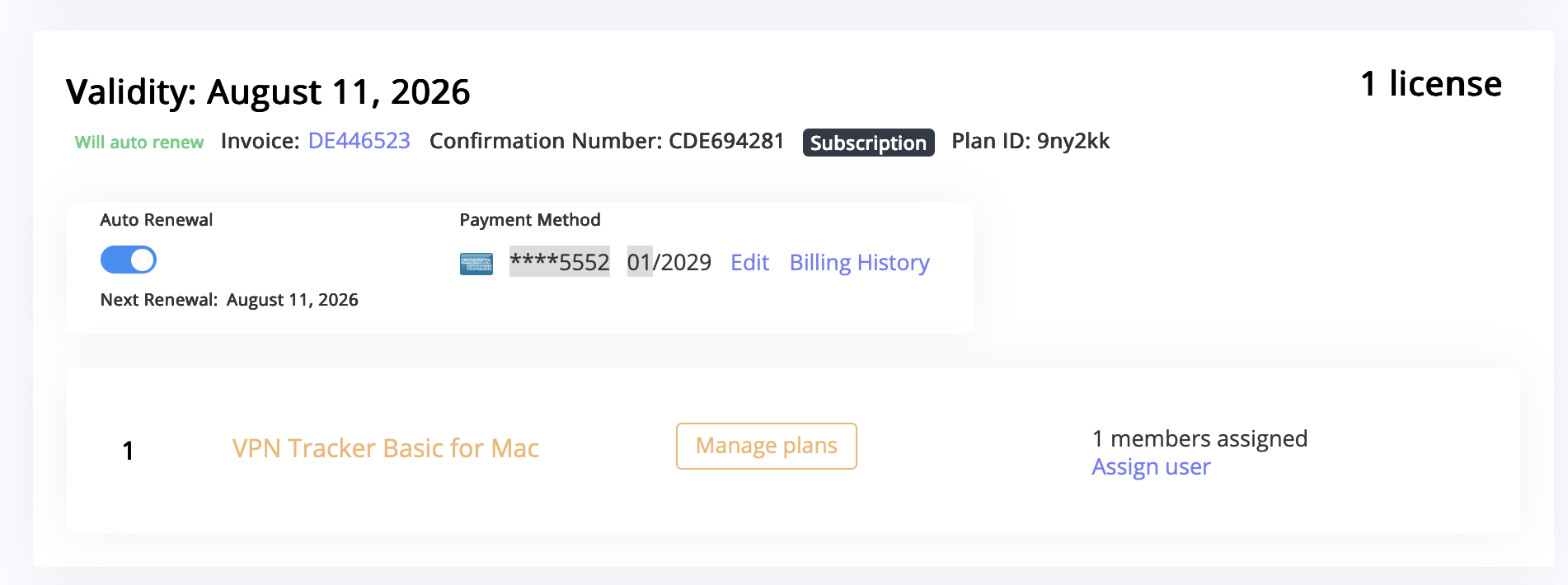

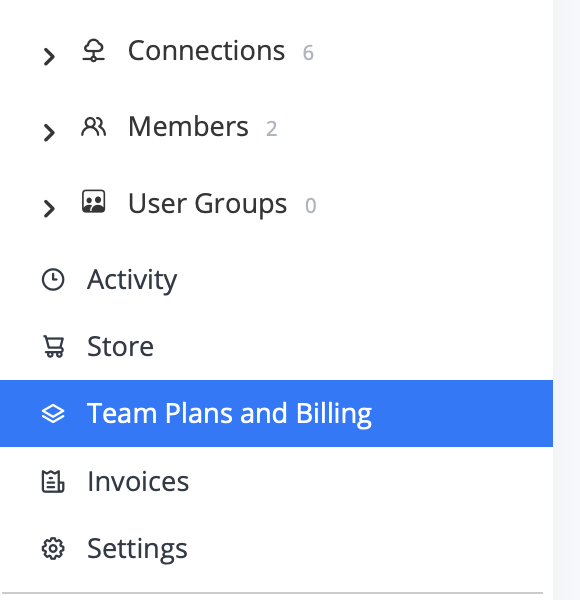

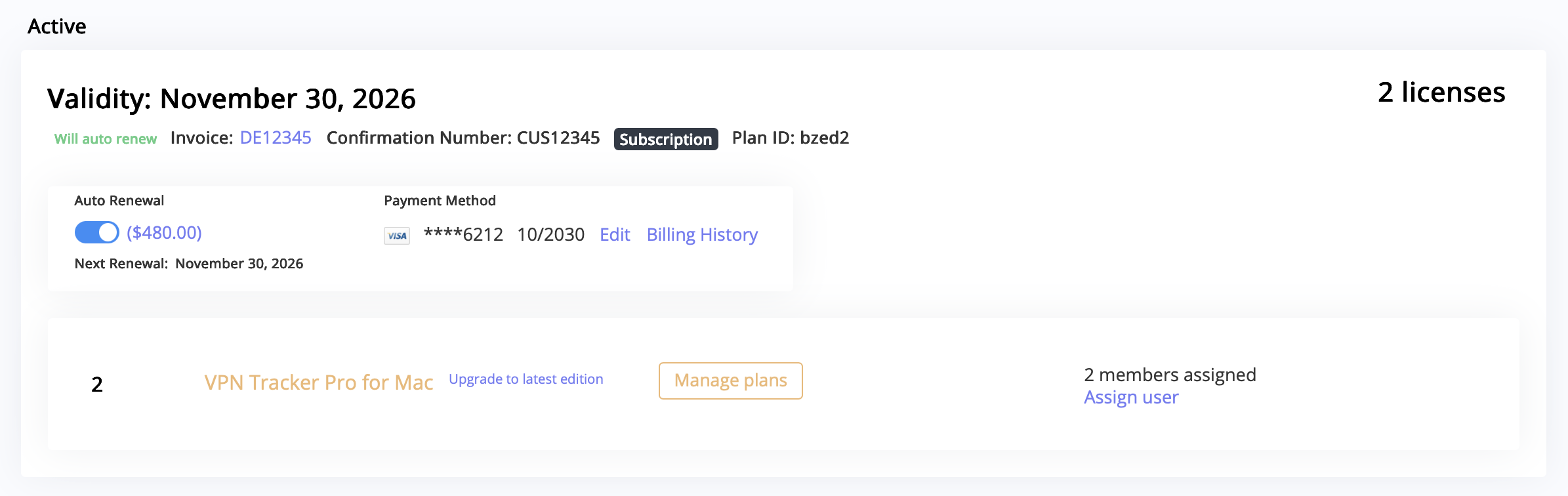

Sie finden alle Ihre VPN Tracker Pläne, nachdem Sie sich unter https://my.vpntracker.com mit Ihrer bestehenden equinux ID angemeldet haben.

Hier finden Sie auch alle Informationen zu Ihren Zahlungen und Laufzeiten. Außerdem können Sie über die Team Management Funktion VPN Tracker Pläne Kollegen zuweisen.

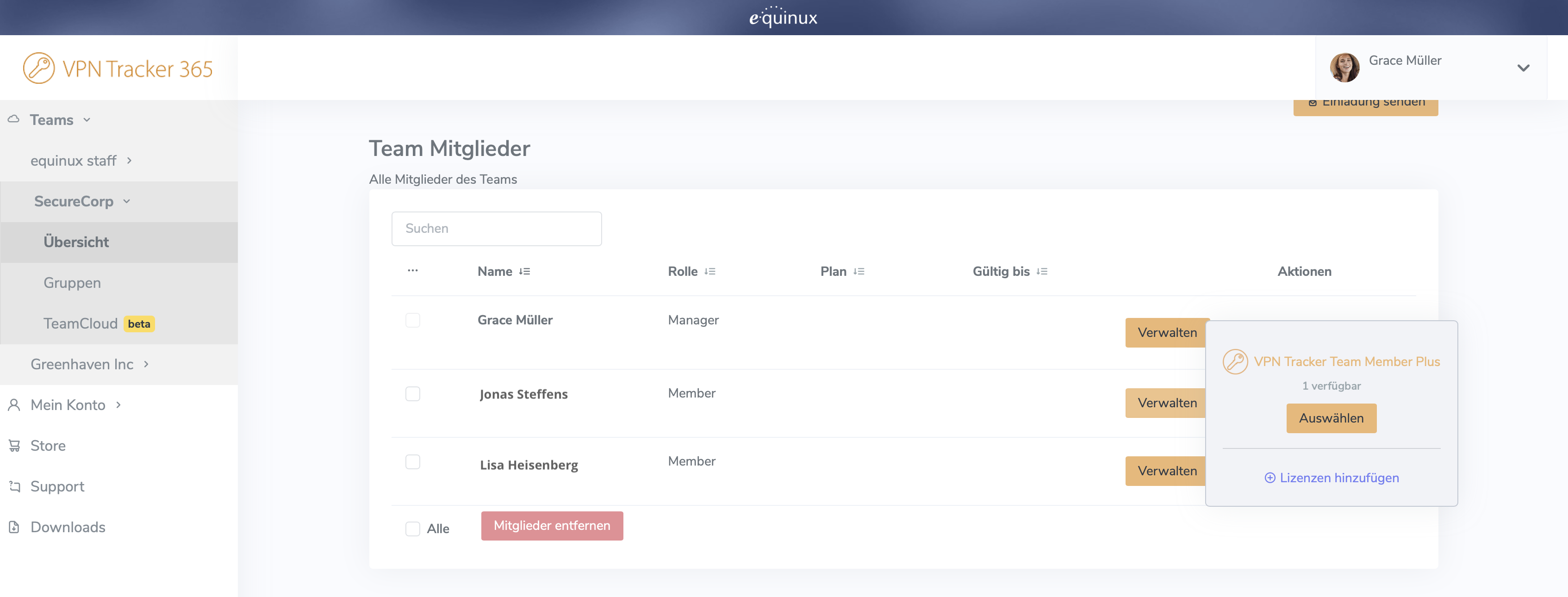

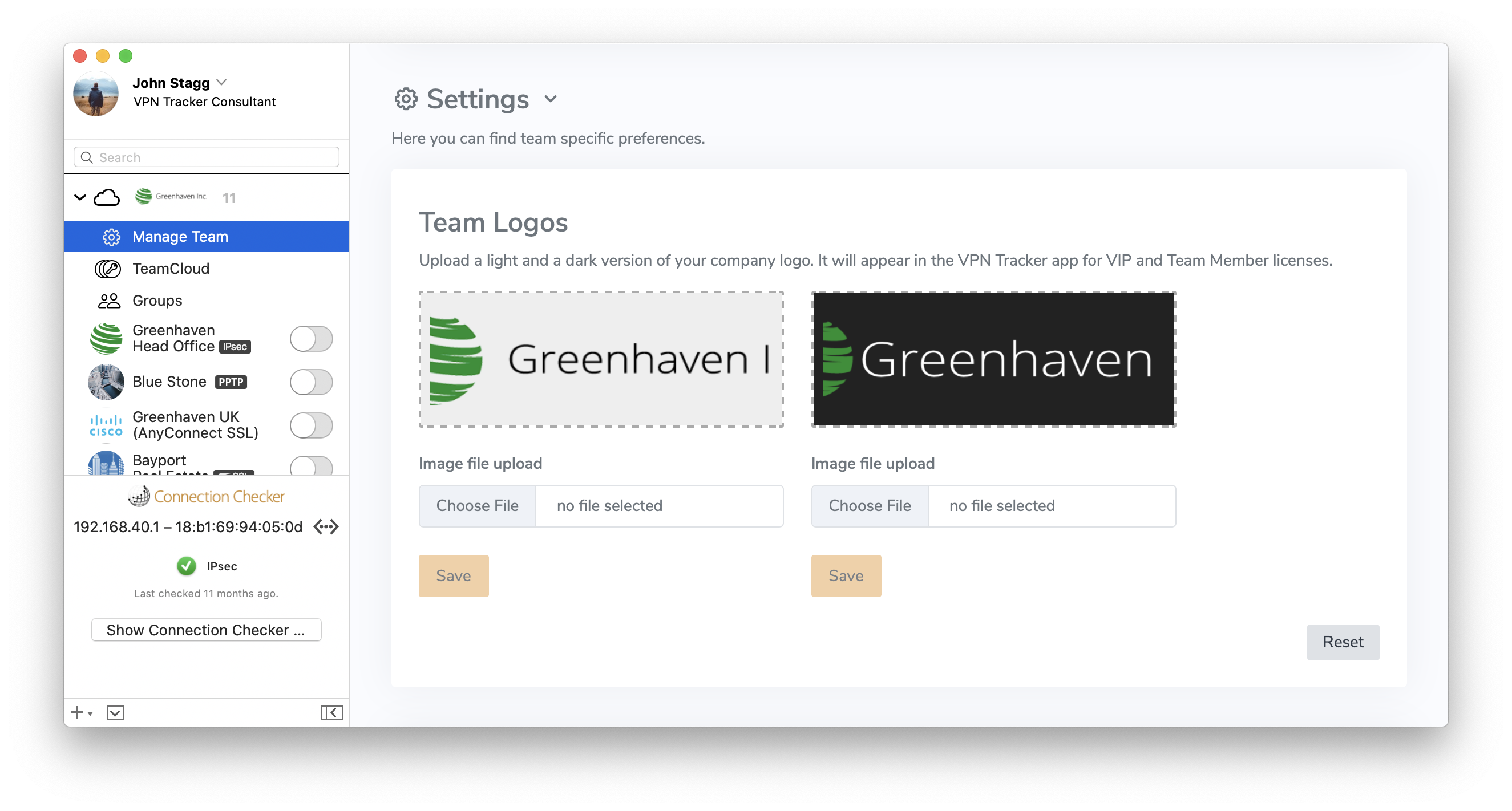

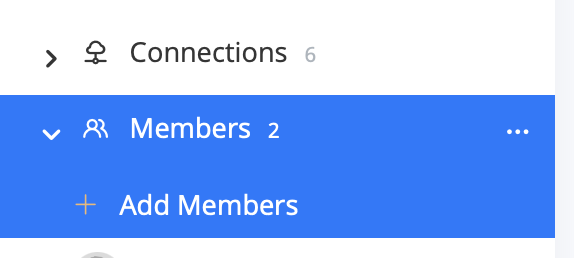

Als Administrator in Ihrer Firma können Sie die VPN Tracker Pläne all Ihrer Team Mitglieder verwalten.

Sie können einen Plan einem Mitarbeiter zuweisen, neue Mitarbeiter in Ihr Team einladen oder einen Plan einem Kollegen entziehen, sollte er Ihr Team verlassen.

Besuchen Sie hierfür unsere Webseite my.vpntracker.com und melden Sie sich mit Ihrer equinux ID an.

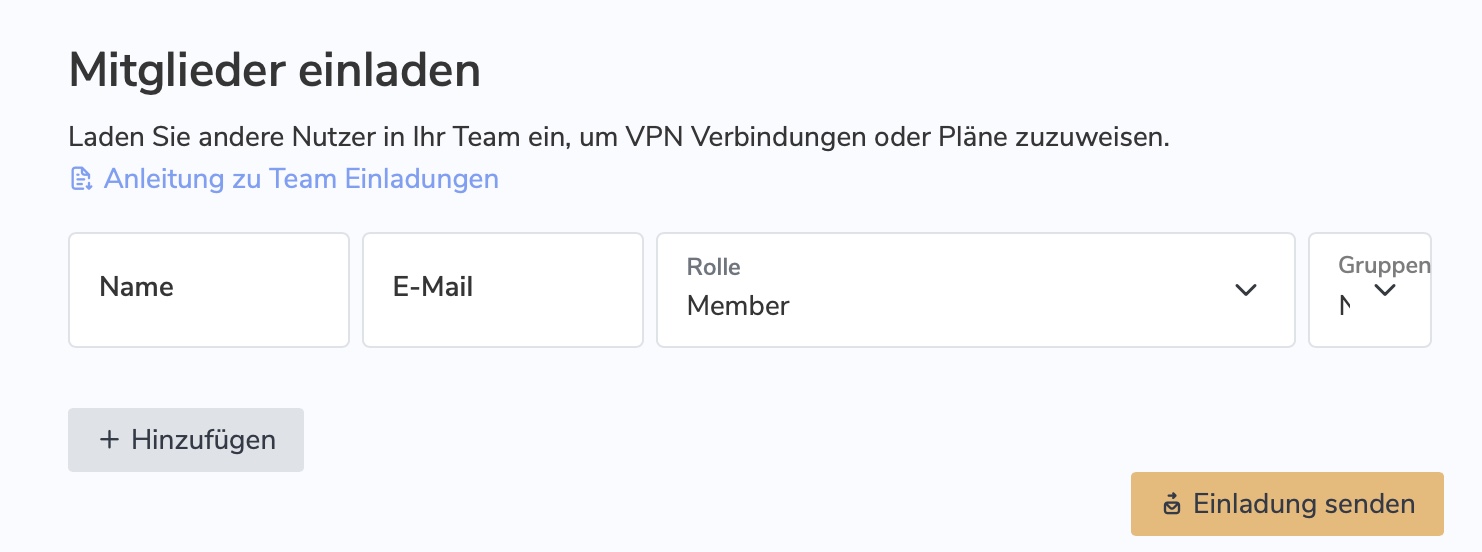

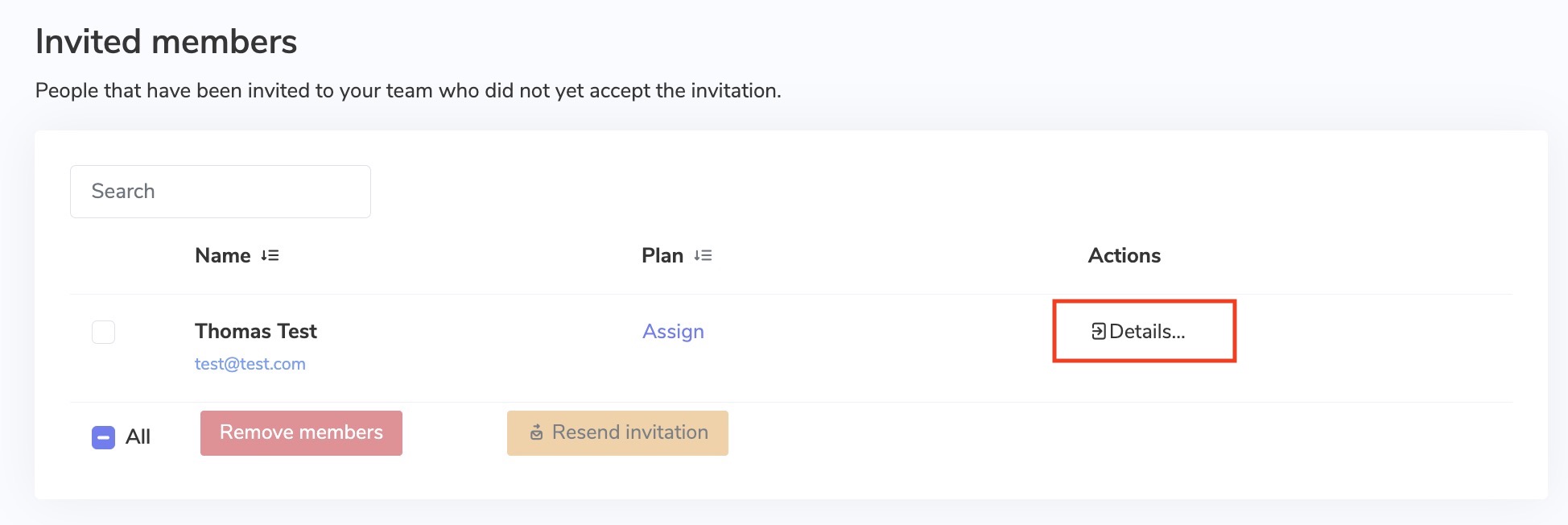

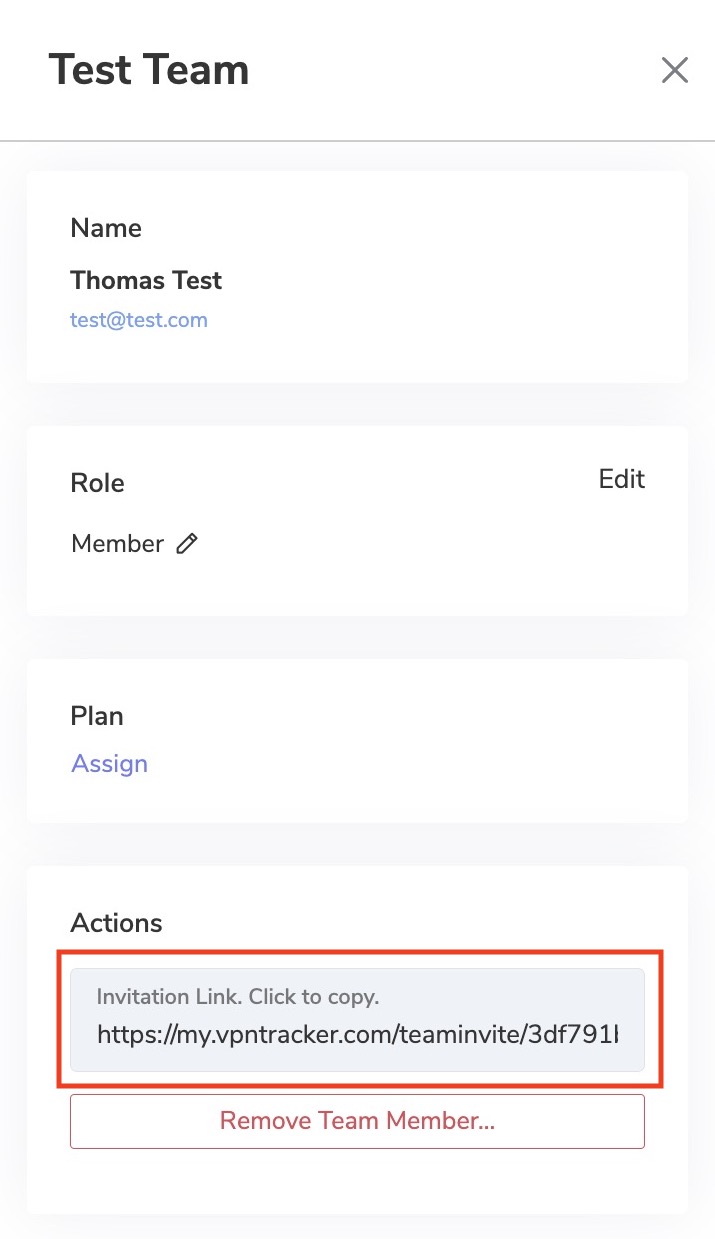

Öffnen Sie den Bereich "Team Management", um ein Team zu erstellen, neue Team Mitglieder einzuladen oder einen VPN Tracker 365 Plan für einen Kollegen zu ändern. Mehr erfahren Sie in unserer Anleitung für Team Management

- Gehen Sie zu my.vpntracker.com und melden Sie sich mit Ihrer Reseller-ID an.

- Navigieren Sie zum Reseller-Bereich im linken Menü. Hier sehen Sie alle Ihre Bestellungen und Pläne für die jeweiligen Bestellungen.

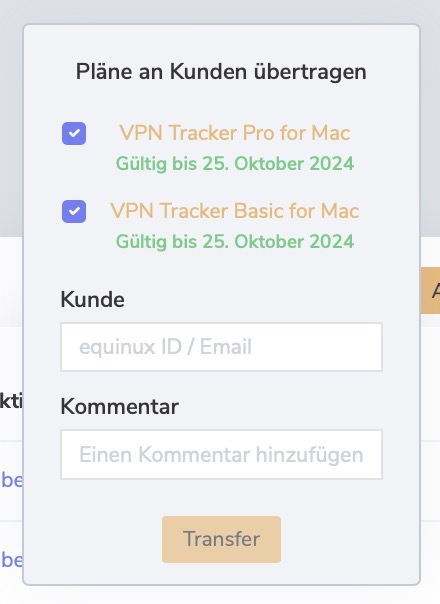

- Wählen Sie neben der/den Lizenz(en), die Sie an einen Kunden übertragen möchten „Alle übertragen…“

Bitte beachten Sie, dass diese Schaltfläche nur angezeigt wird, wenn die Lizenz zur Übertragung verfügbar ist.

- Geben Sie die E-Mail-Adresse des Kunden ein, an den Sie die Lizenzen übertragen möchten, und klicken Sie auf „Transfer“.

Als Reseller können Sie VPN Tracker 365 Pläne kaufen und diese dann an Ihre Kunden weiterverkaufen.

Mit VPN Tracker 365 können Sie für Ihre Kollegen ein Team unter https://my.vpntracker.com erstellen und jedem Team-Mitglied einen VPN Tracker 365 Plan zuweisen.

Jedes Team-Mitglied sieht dann für seine equinux ID den von Ihnen zugewiesenen VPN Tracker 365 Plan. Ihre Team-Mitglieder erhalten keinen Zugriff auf Ihre equinux ID, um Pläne zu verwalten.

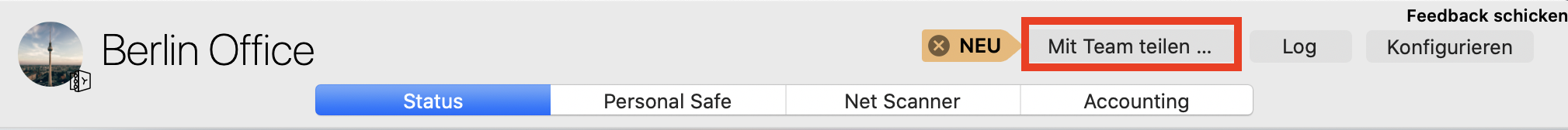

Bitte beachten Sie, dass ein VPN Tracker 365 Plan benötigt wird, um einen VPN Verbindung zu exportieren.

In unserem White Paper finden Sie alle Informationen zur Einrichtung von Remote Connection Wipe:

http://equinux.com/goto/vpnt365/whitepaper

Das ist nicht möglich. Bevor ein vorübergehend blockierter Nutzer wieder in das Team aufgenommen werden kann, ist es notwendig ihm die VPN-Verbindung erneut zur Verfügung zu stellen.

Remote Connection Wipe bietet zusätzliche Sicherheit, indem Informationen über Ihr VPN direkt gelöscht werden. Die Remote Connection Wipe Funktionalität empfiehlt sich auch aus Compliance-Sicht oder wenn mit externen Dienstleistern gearbeitet wird.

Remote Connection Wipe bietet darüber hinaus den Vorteil, mit jeder VPN Verbindung zu funktionieren, auch mit den Verbindungen, die keine Nutzer Autorisierung nutzen. Dies erlaubt einzelnen User den VPN-Zugriff zu entziehen, ohne eine neue Verbindung für das gesamte Team bereitstellen zu müssen.

VPN Tracker wird von den meisten Anwendern mobil, unterwegs auf MacBooks verwendet. Geht ein MacBook verloren oder wird es gestohlen, könnten Dritte unautorisiert auf Daten in Ihrem Netzwerk Zugriff erlangen. Dieses Risiko lässt sich durch einen Remote Connection Wipe minimieren, indem diese VPN-Verbindungen aus der Ferne gelöscht werden.

Weiterhin haben Anwender zusätzliche Kontrolle, wenn Mitarbeiter aus dem Unternehmen austreten oder eine Verbindung nur temporär für ein Projekt benötigt wird.

Mit der Remote Connection Wipe Funktionalität löschen Sie VPN-Verbindungen, die Sie zuvor an Ihr Team verteilt haben, mit nur einem Klick.

VPN Tracker verwendet Diagnostikinformationen, mit der wir die App und die VPN-Nutzung allgemein verbessern können. Alle Informationen werden anonym erfasst, es werden niemals persönliche Informationen oder Informationen, die mittels eines VPN Tunnels geschützt werden, erfasst.

Welche Informationen werden ausgewertet

- Allgemeine Einstellungen (z.B. welche Art von VPN Verbindungen genutzt werden oder welche Optionen bevorzugt werden)

- Welche Funktionen verwendet werden (z.B., ob Verbindungen automatisch gestartet werden oder, ob Aktionen genutzt werden)

- Wie viele Verbindungen im Schnitt genutzt werden

Ihre Daten, absolut sicher

Spezifische Netzwerk- oder Konfigurationsoptionen werden niemals ausgewertet, so wie auch alle Daten, die Sie über Ihren VPN Tunnel transferieren. Ihre Daten gehören nur Ihnen.

Sie haben volle Kontrolle

Wenn Sie die anonyme Diagnostikinformationen nicht mit equinux teilen möchten, können Sie diese Option jederzeit in den VPN Tracker Einstellungen deaktivieren.

Um Ihre Accounting Daten vor ungewollter Löschung zu schützen, macht VPN Tracker regelmäßig Backups.

Diese finden Sie in folgendem Ordner:

Macintosh HD/IhrBenutzer/Library/Application Support/VPN Tracker/Accounting/

Die aktuell verwendete Datenbank hat den Dateinamen “Accounting.sqlite”. Im gleichen Ordner finden Sie die Backups, die ein Datum im Dateinamen haben.

Um ein Backup einzuspielen, gehen Sie so vor:

‣ Nennen Sie “Accounting.sqlite” in “Accounting-backup.sqlite” um ‣ Löschen Sie die Hilfsdateien “Accounting.sqlite-wal” und “Accounting.sqlite-shm” ‣ Nennen Sie das gewünschte Backup in “Accounting.sqlite” um

Sie können einen VPN Tracker World Connect Pass unabhängig von einem VPN Tracker 365 Plan kaufen.

Noch nicht die Demo ausprobiert? Laden Sie die VPN Tracker 365 App gratis herunter und starten Sie Ihre Demo.

VPN Tracker erstellt automatisch Backups aller VPN Verbindungen, die auf Ihrem Mac gesichert werden. Wenn Sie eine Verbindung versehentlich gelöscht oder verändert haben, können Sie es aus einem Backup wiederherstellen.

Backup einspielen

- Öffnen Sie den Finder und wählen Sie "Gehe zu > Gehe zum Ordner …"

- Geben Sie folgenden Pfad ein und bestätigen Sie ihn

/Library/Application Support/VPN Tracker 365

- Nennen Sie den "etc" Ordner in "etc-backup" um, damit Sie zur Sicherheit eine Kopie haben

- Wechseln Sie in den "Backup" Ordner

Dort sehen Sie mehrere Ordner, die nach dem Schema "etc-Datum" benannt sind.

- Wählen Sie den Ordner dessen Stand Sie wiederherstellen möchten und bewegen Sie es aus dem "backup" Verzeichnis in den übergeordneten "VPN Tracker 365" Ordner

- Dieser Ordner muss jetzt in "etc" umbenannt werden – löschen Sie also die Datumsangabe aus dem Ordnernamen

- Öffnen Sie anschliessend VPN Tracker 365 wieder

Jetzt sind Ihre Verbindungen wiederhergestellt.

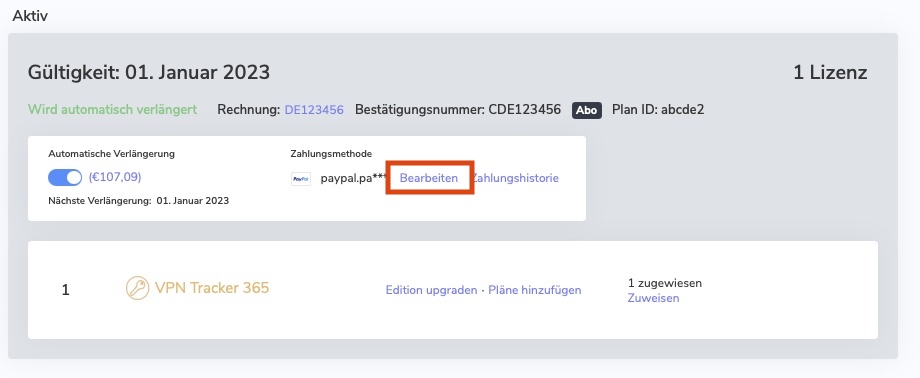

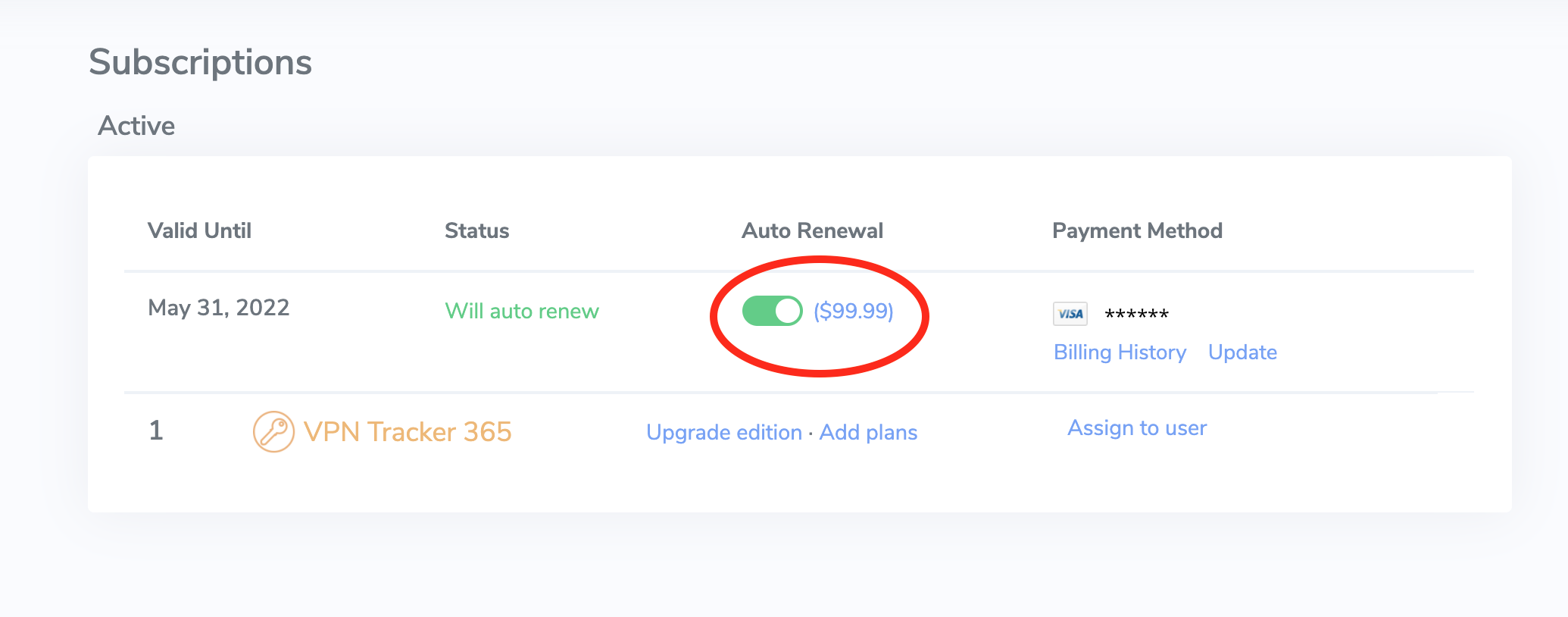

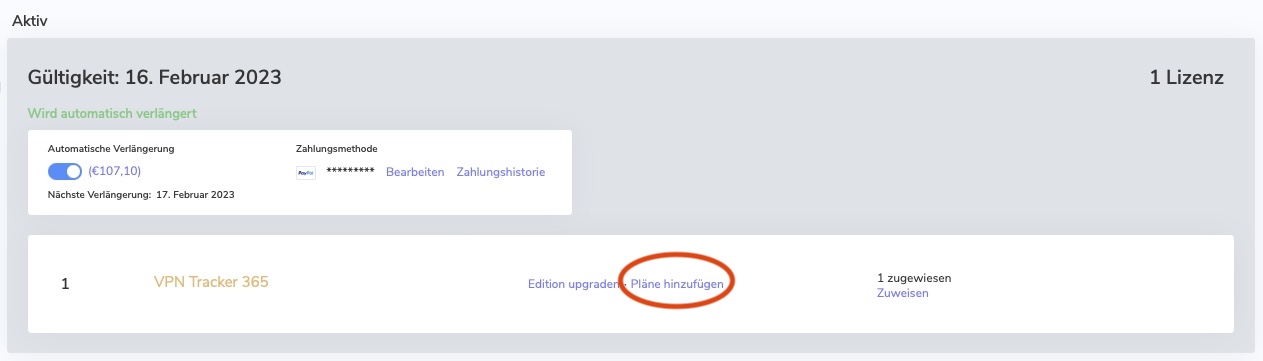

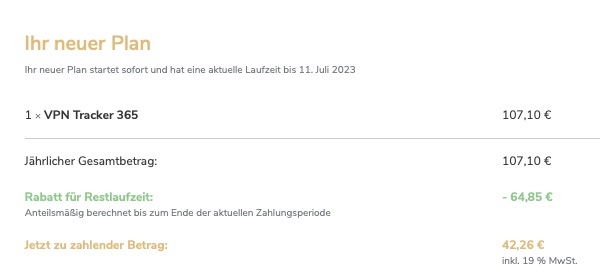

Hinterlegte Zahlungsmittel können unter my.vpntracker.com unter "Abos" aktualisiert werden.

Gehen Sie zu Ihrem aktuellen Abo und wählen Sie dort 'Bearbeiten', um das Zahlungsmittel zu aktualisieren. Klicken Sie auf 'Andere Zahlungsmethode wählen' umd Ihre neuen Kartendate oder alternativ einen PayPal Account einzugeben. Bei der nächsten Zahlung wird automatisch das neue Zahlungsmittel berücksichtigt.

Anders als normalen Anwendungen, muss VPN Tracker tief in das Netzwerksystem eingreifen, um seine Aufgaben erfüllen zu können. Hierzu muss es privilegierte Helfer im System installieren. Da das Installieren solcher Helfer nicht ganz ungefährlich ist, immerhin könnte man damit ein System komplett unter seine Kontrolle bringen, muss eine Anwendung korrekt signiert und versiegelt sein, damit das System das überhaupt zulässt. Wird diese Versiegelung gebrochen, dann kann VPN Tracker nicht mehr korrekt funktionieren, allerdings prüft das System beim Start einer Anwendung nur, dass deren ausführbarer Code nicht manipuliert wurde, es prüft nicht, ob das komplette Siegel noch intakt ist. Letzteres prüft VPN Tracker selber über eine Systemfunktion und wenn diese Funktion sagt, das Siegel wurde zerstört, dann zeigt VPN Tracker dieses Meldung und weigert sich zu starten, da das Risiko eine manipulierte Anwendung zu starten nicht tragbar wäre.

Sobald eine Anwendung versiegelt wurde, darf absolut nichts an dieser Anwendung mehr verändert werden. Weder dürfen Dateien der Anwendung gelöscht, noch manipuliert werden. Sogar das Hinzufügen von Dateien bricht bereits das Siegel. Die Anwendung muss auf dem Datenspeicher in genau dem Zustand vorliegen, in dem sie vorlag direkt nachdem sie frisch von unserer Webseite geladen wurde. Leider gibt es Programme (Uninstaller/Deinstaller, Clean-Up Tools, usw.), die nicht in der Lage sind zu erkennen, dass bestimmte, eigentlich harmlose Aktionen, das Siegel einer Anwendung wie VPN Tracker brechen, z.B. ungenutzte Lokalisierungen löschen. So etwas mag für Mio anderer Anwendung gut gehen, aber zerstört im Falle von VPN Tracker das Siegel und damit die Anwendung.

Sollten Sie immer wieder in das Problem laufen, dass VPN Tracker die oben genannten Meldung bricht, dann bitten wir Sie, uns eine Kopie der installierten VPN Tracker Anwendung zukommen zu lassen. Lokalisieren Sie bitte VPN Tracker auf Ihrem System, kopieren es auf Ihren Schreibtisch und erstellen Sie dann bitte ein ZIP Archiv aus der Anwendung durch CTRL-/Rechtsklick. Durch einen Abgleich Ihrer Version mit der Version auf unserer Webseite können wir dann sehen, welche Änderung vorgenommen wurde. Dadurch lässt sich ableiten wer, dafür verantwortlich ist und wie man das verhindern kann.

Es gibt grundsätzlich verschiedene Kategorien von Programmen, die dafür verantwortlich sein können, dass VPN Tracker auf Ihrem System nicht korrekt arbeitet:

- Personal Firewalls / Desktop Firewalls

- Schutzprogramme (z.B. Virenscanner, Malwareschutz)

- Andere VPN Clients / VPN Software (z.B. NCP Client)

Personal Firewalls filtern Netzwerkdatenverkehr anhand von Regeln; nur Datenverkehr für den eine entsprechende Regel existiert darf auch passieren. macOS selber bringt so eine Firewall mit, die aber nur eingehenden Datenverkehr filtert und mit ihren Standardeinstellungen VPN Tracker nicht behindert. Bei Personal Firewalls wird der Nutzer in der Regel beim ersten Verbinden einer Anwendung explizit gefragt ob er den Datenverkehr zu lassen möchte und hier darf man VPN Tracker natürlich nicht den notwendigen Datenverkehr untersagen. Falls Sie letzteres aus Versehen bereits getan haben, und nicht wissen, wie Sie es wieder rückgängig machen können, konsultieren Sie bitte das Handbuch der Software bzw. wenden Sie sich bitte an deren Hersteller.

Schutzprogramme sehen in VPN Datenverkehr oftmals eine potentielle Bedrohung, da sie diesen Datenverkehr aufgrund der enorm starken Verschlüsselung nicht näher analysieren können. Anders als bei sicheren Browserverbindungen lässt sich die VPN Verschlüsselung nicht lokal aushebeln, daher blockieren sie vorzugsweise jeglichen VPN Datenverkehr, den der Nutzer nicht explizit freigeben hat. Falls Sie nicht wissen, wie Sie bei dieser Software einstellen können, dass sie bestimmte (oder auch alle) VPN Verbindungen erlauben soll, konsultieren Sie bitte das Handbuch der Software bzw. wenden sich an deren Hersteller.

Andere VPN Programme sollten eigentlich kein Problem darstellen, da das System durchaus so ausgelegt ist, dass beliebig viele VPN Clients zeitgleich installiert und benutzt werden können. Allerdings muss ein VPN Client auch so programmiert sein, dass er mit anderen VPN Clients zusammenarbeiten kann. VPN Tracker ist so programmiert, aber das gilt leider nicht für alle VPN Clients. Manche beanspruchen direkt nach der Installation jeglichen VPN Datenverkehr für sich, selbst dann wenn sie gerade nicht einmal aktiv oder gestartet sind. Folglich bekommt VPN Tracker diesen Datenverkehr erst gar nicht zu Gesicht. Hier hilft es meistens nur, diese Programme komplett zu deinstallieren und sich ggf. beim Hersteller über dieses Verhalten zu beschweren.

Falls Sie sich unsicher sind, ob eines dieser Programme auf ihren System installiert ist oder nicht, gibt es einen einfachen Weg das heraus zu finden. Starten Sie die Standardanwendung “Terminal”, und geben Sie dort folgende Befehlszeile ein:

kextstat | grep -v com.applesobald Sie danach mit Enter/Return bestätigen, erhalten Sie eine Liste aller Systemkernerweiterungen, die aktuell geladen sind und nicht von Apple stammen. Diese gleichen Sie einfach mit den Namen in Klammern ab, wobei es genügt, wenn nur einer der dort genannten Einträge zu finden ist:

- Little Snitch

(at.obdev.nke.LittleSnitch)

- TripMode

(ch.tripmode.TripModeNKE)

- Sophos Anti Virus

(com.sophos.kext.oas, com.sophos.nke.swi)

- Symantec Endpoint Protection / Norton AntiVirus

(com.symantec.kext.SymAPComm, com.symantec.kext.internetSecurity, com.symantec.kext.ips, com.symantec.kext.ndcengine, com.symantec.SymXIPS)

- Kaspersky Internet/Total Security

(com.kaspersky.nke ,com.kaspersky.kext.kimul, com.kaspersky.kext.klif, com.kaspersky.kext.mark)

- Intego Mac Internet Security

(com.intego.netbarrier.kext.network, com.intego.virusbarrier.kext.realtime, com.intego.netbarrier.kext.process, com.intego.netbarrier.kext.monitor)

- Fortinet FortiClient

(com.fortinet.fct.kext.avkern2, com.fortinet.fct.kext.fctapnke)

- Cisco Advanced Malware Protection (AMP)

(com.cisco.amp.nke, com.cisco.amp.fileop)

- TUN/TAP based VPN Clients VPN Clients

(net.sf.tuntaposx.tap, net.sf.tuntaposx.tun)

- eset Security Produkte

(com.eset.kext.esets-kac, com.eset.kext.esets-mac und com.eset.kext.esets-pfw)

Den Datendurchsatz durch Zugriff auf ein Remote Dateisystem zu testen, ist im Normalfall keine gute Idee. Das hat im wesentlichen zwei Gründe:

Zum einen die Zugriffsprotokolle an sich. Protokolle wie SMB, AFP oder NFS wurden für lokale Netzwerke entworfen, welche schnell und zuverlässig sind und niedrige Latenzzeiten bieten. Das Internet hingegen ist oft langsam (zumindest die Anbindung ist es), unzuverlässig und hat deutlich höhere Latenzzeiten. Um also brauchbare Ergebnisse zu erhalten, muss man auf ein Protokoll zurückgreifen, das genau für diese Situation entworfen wurde, z.B. HTTP oder FTP.

Zum anderen die Implementierung des Protokolls an sich. Heute nutzen die meisten Systeme SMB, das Windows Dateifreigabe Protokoll. Apple hat eine eigene Implementierung dieses Protokolls, die aber alles andere als gut ist. Und während die SMB 3.x Implementierung schon relativ schwach ist, ist die die SMB 1.x/2.x Implementierung (Kompatibilitätsmodus) leider fast schon unbrauchbar und aus diversen Gründen fällt macOS gerne in diesen Kompatibilitätsmodus zurück. Beim testen mit einem lokalen Dateiserver konnte wir 28 MB/s mit SMB 3 erreichen und nur noch 18 MB/s mit SMB 1, mit dem gleichen Server und AFP erreichen wir aber 50 MB/s.

Falls Sie auf der Remote Seite einen Mac stehen haben, dann ist es sehr einfach sich schnell einen passende Testaufbau zu bauen. Dazu starten Sie bitte die Standardanwendung “Terminal” (nutzen Sie einfach Spotlight um sie zu finden) und geben dann bitte folgende Befehlsfolge ein (jeder Befehl muss mit Enter/Return bestätigt werden):

mkdir /tmp/www-bench

cd /tmp/www-bench

dd count=1048576 bs=1024 if=/dev/random of=1GiB.dat

php -S 0.0.0.0:8080Der erste Befehl erzeugt ein neues Verzeichnis, der zweite wechselt dann in diese Verzeichnis, der dritte erzeugt dort eine 1 GiB große Datei und der vierte startet dann einen sehr einfachen HTTP Server, der den Inhalt des aktuellen Verzeichnisses über den Port 8080 anbietet. Auf der VPN Tracker Seite reicht es jetzt einfachen folgende Adresse in Safari (oder einem anderen Browser) einzugeben:

http://a.b.c.d:8080/1GiB.datWobei “a.b.c.d” die IP Adresse des Macs ist, auf dem zuvor die Befehle eigegeben wurden. Über die Anzeige des Datendurchsatzes im Browser bekommt man ein gutes Bild davon, welcher Datendurchsatz über das VPN möglich ist. Natürlich hängt das von diversen Faktoren ab, aber die wichtigsten sind die lokale Internetanbindung, die Anbindung des VPN Gateways und natürlich die dem VPN Gateway zu verfügung stehende Rechenleistung (letztere ist oft um Dimensionen geringer als die Rechenleistung, die selbst ein langsamer Mac zu Verfügung steht).

Um nach den Test das Testsystem wieder aufzuräumen genügt es das Terminal Fenster zu aktivieren, dort CTRL+C zu drücken, um den HTTP Server zu beenden und dann folgende zwei Befehle auszuführen:

cd

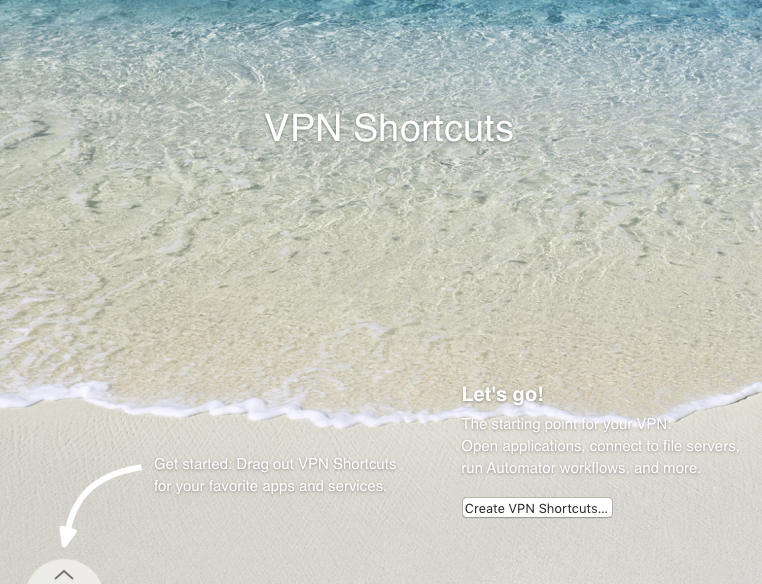

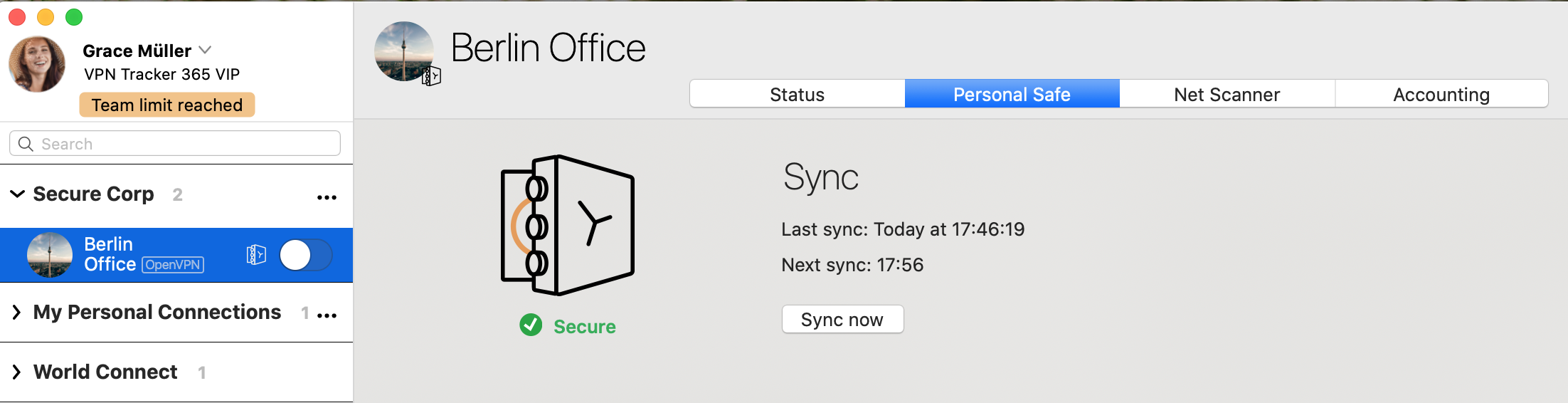

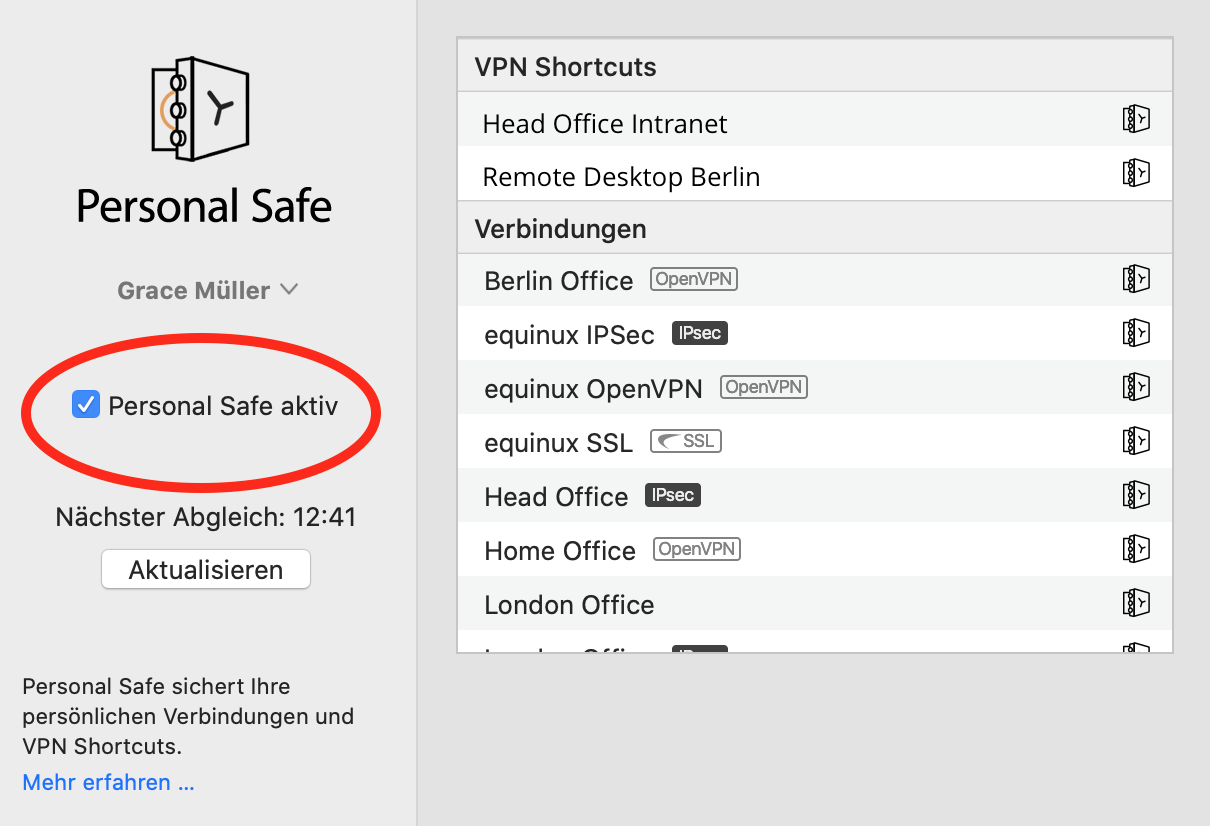

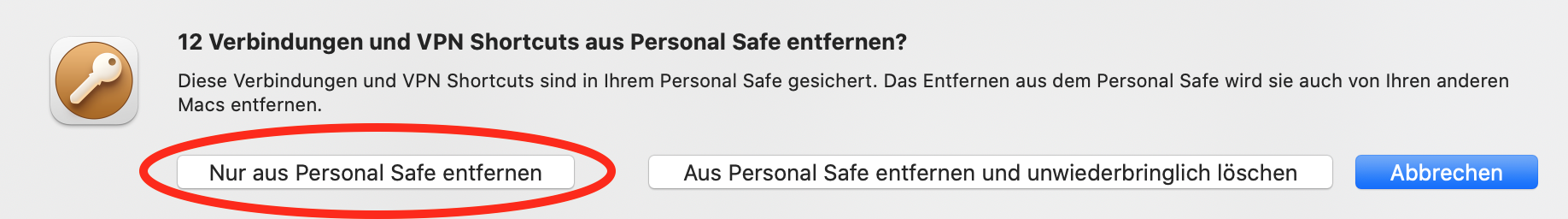

rm -r /tmp/www-benchVPN Tracker Personal Safe ist ein verschlüsselter, zentraler Cloud-Speicherplatz für alle Ihre persönlichen VPN-Verbindungen und Shortcuts.

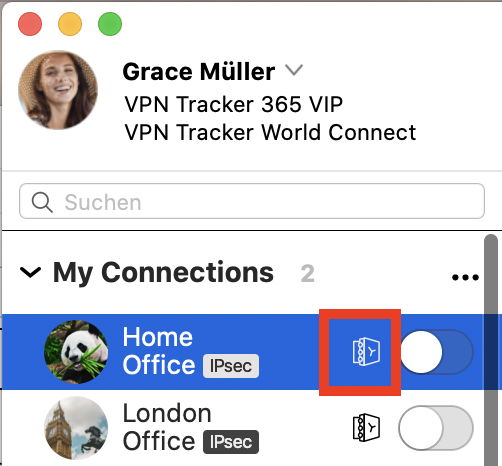

Eine Verbindung in Ihrem Personal Safe speichern - so geht's

Sie wissen nicht, ob Ihre VPN-Verbindung bereits gesichert ist? Das Safe-Icon in der Verbindungsliste zeigt, ob eine Verbindung im Personal Safe gesichert wurde:

Um eine Verbindung zu Ihrem Personal Safe hinzuzufügen, machen Sie einen Rechtsklick und selektieren Sie 'Im Personal Safe sichern', um Zugriff auf allen Geräten zu ermöglichen.

Warum brauchen Sie Personal Safe? Wie kann Personal Safe Ihre Produktivität im Daily Business steigern?

VPN Tracker Personal Safe macht das Nutzen von VPN noch zuverlässqiger und sicherer:

Ihr Sicherheits-Level erhöhen

Personal Safe fügt der Sicherheitskette Ihrer VPN Verbindungen ein zusätzliches, starkes Sicherheits-Level hinzu. Alle Ihre Verbindungsdetails werden mit einem Hochsicherheits-Encryption-Key verschlüsselt (Argon3 + PKTNY). Nur Sie persönlich haben auf diesen Zugang.

Ihr Backup für den Ernstfall parat haben

Sie sind abgesichert, auch wenn Ihr Mac-System beschädigt wird oder Ihr iPhone verloren geht. Ihre VPN Verbindungen liegen sicher gespeichert in Ihrem Personal Safe. Wenn Sie mit einem neuen System starten, müssen Sie sich nur einmal einloggen und Sie können sofort wie gewohnt mit Ihren Verbindungen weiterarbeiten.

Auf alle Ihre Verbindungen auf allen Ihren persönlichen Geräten zurückgreifen

Sie verwenden einen Office-iMac und haben unterwegs Ihr iPad dabei? Personal Safe sorgt für eine 1:1 Synchronisierung Ihres VPN-Verbindungs-Setups. Automatisch, sicher und verlässlich.

Wie werden die Verbindung gespeichert?

Sobald Sie eine neue Verbindungen zu Ihrem Personal Safe hinzufügen, werden diese mit ihrem persönlichen Encryption-Key verschlüsselt und in einem sicheren Cloud-Storage-Bereich abgelegt. Auf diese kann man fortan nur mit den persönlichen User-Anmeldedaten plus dem dazugehörigen Encryption-Key zugreifen.

Sind die Verbindungen sicher?

Personal Safe wurde von Grund auf für das Zusammenspiel mit VPN Verbindungen entwickelt. Im Gegensatz zu konventionellen Storage-Systemen, die zu ihrem Schutz nur auf Passwörtern basieren und Daten unberührt lassen, verschlüsselt Personal Safe alle Ihre Verbindungen mit Hilfe von modernsten Hochsicherheits-Encryption-Keys, auf die nur der Anwender selbst Zugriff hat.

Das bedeutet, Verbindungen sind...

• auf Ihrem Gerät verschlüsselt und

• werden zusätzlich verschlüsselt im Storage-Bereich auf my.vpntracker.com gespeichert, auf den nur Sie Zugang haben.

Wir haben das System so entwickelt, dass sich niemand (nicht mal das VPN Tracker Team) Zugang zu Ihren Verbindungen verschaffen oder sie entschlüsseln kann.

SonicWalls verteilen IP Adressen über das DHCP Protokoll. Sobald der VPN Tunnel an sich steht, muss der Client sich per DCHP über diesen Tunnel eine IP Adresse besorgen und diese dann für sämtlichen Datenverkehr im Tunnel nutzen. Es gibt grundsätzlich zwei Gründe, warum das fehlschlagen kann:

- Die SonicWall erhält die DHCP Anfrage nie (DHCP-Discover). Das wäre der Fall, wenn etwas mit dem VPN Tunnel an sich nicht stimmt.

Probieren Sie bitte folgendes:- Lassen Sie bitte den VPN Tracker Connection Checker laufen. Sie finden den Test im Menü unter "Werkzeuge". Verbinden Sie anschließend das VPN erneut. Dadurch ermittelt VPN Tracker die besten Einstellungen für Ihren Internet Router/Modem.

- Stellen Sie bitte sicher, dass keine Software auf Ihren System grundsätzlich VPN Datenverkehr blockiert. Hierzu würden Sie gerne auf folgenden FAQ Eintrag verweisen.

- Lassen Sie bitte den VPN Tracker Connection Checker laufen. Sie finden den Test im Menü unter "Werkzeuge". Verbinden Sie anschließend das VPN erneut. Dadurch ermittelt VPN Tracker die besten Einstellungen für Ihren Internet Router/Modem.

- Die SonicWall möchten die Anfrage nicht beantworten. Das DCHP Protokoll wurde so entworfen, dass es mehrere DHCP Server pro Netzwerk geben kann und nur diejenigen, die glauben eine Anfrage beantworten zu können, antworten auch, alle anderen verhalten sich ruhig (es gibt keine “negative” Antwort zu einer Discover Anfrage).

Probieren Sie bitte folgendes:- Starten Sie die SonicWall einfach einmal neu. Auch wenn SonicWalls grundsätzlich sehr stabile Geräte sind, haven wir es schon mehrfach erlebt, dass der DHCP Server sich so verhält als wären alle Adressen intern reserviert, auch wenn die Weboberfläche etwas anderes sagt. Ein kurzer Neustart und alles lief wieder wie erwartet.

- Stellen Sie bitte sicher, dass sie auch genügend freie Adressen in den DHCP Pools haben. Falls dieser Pool zu klein ist und alle Adressen bereits in Nutzung oder reserviert sind, dann ist es zu erwartendes Verhalten, dass die SonicWall die Anfrage einfach ignoriert.

- Starten Sie die SonicWall einfach einmal neu. Auch wenn SonicWalls grundsätzlich sehr stabile Geräte sind, haven wir es schon mehrfach erlebt, dass der DHCP Server sich so verhält als wären alle Adressen intern reserviert, auch wenn die Weboberfläche etwas anderes sagt. Ein kurzer Neustart und alles lief wieder wie erwartet.

Bitte navigieren Sie zu den Einstellungen unter "Konfigurieren" > "Erweitert" > "Weitere Einstellungen" und stellen Sie sicher, dass

Jedes Mal nach XAUTH Anmeldedaten fragennicht gesetzt ist.

Wenn diese Option gesetzt ist, dann fragt VPN Tracker jedes mal, unabhängig davon, ob es Passwortdaten im Schlüsselbund gibt.

Gespeichertes XAUTH Password als Passcode verwendennicht gesetzt ist. VPN Tracker geht ansonsten davon aus, dass es sich bei den Daten im Schlüsselbund nicht um ein "Passwort", sondern um einen "Passcode" handelt. Dieser "Passcode" wird nur ausgeliefert, wenn das Gateway explizit nach einem Passcode fragt.Fragt das Gateway hingegen nach einem "Passwort", dann kennt VPN Tracker kein solches und fragt daher den Nutzer.

Wir bieten eine kostenlose Testlizenz aller verfügbaren VPN Tracker Pläne an, damit Sie Ihre VPN Verbindungen mit VPN Tracker vor dem Kauf testen können. VPN Tracker Mac Testlizenzen sind 7 Tage lang gültig und bieten den genauen Funktionsumfang des entsprechenden Plans, damit Sie alle Funktionen des Plans vollständig testen können. Sie können vor dem Kauf alle Verbindungen und Protokolle testen, um sicherzustellen, dass Ihre Verbindungen funktioniert. Am Ende der Test Periode bleiben alle von Ihnen erstellten Verbindungen und Einstellungen in der App erhalten und die Testlizenz wird nach Ablauf des Testzeitraums in eine kostenpflichtige Lizenz umgewandelt. Andernfalls können Sie Ihre Testlizenz bis zu 24 Stunden vor Ablauf des Testzeitraums kündigen.

VPN Tracker hält sich streng an Apples Vorgaben, wo im System welche Dateien abgelegt werden sollen. Man findet VPN Tracker Dateien also ausschließlich in den Verzeichnissen, wo sie laut Apple auch hingehören. Abhängig davon ob es sich dabei um systemweite Daten oder nutzerspezifische Daten handelt, findet man diese im Verzeichnis /Library (systemweit) oder ~/Library (nutzerspezifisch), wobei ~ ein Platzhalter für den Benutzerordner des aktuellen Nutzers ist.

Um Zugriff auf den systemweiten Library Ordner zu bekommen:

‣ Im Finder Menü "Gehe zu" > "Gehe zum Ordner..." wählen

‣ Dort eingeben /Library

Um Zugriff auf den Library Ordner des Nutzers zu bekommen:

‣ Im Finder Menü "Gehe zu" > "Gehe zum Ordner..." wählen

‣ Dort eingeben ~/Library

Um VPN Tracker 365 vollständig vom System zu entfernen, bewegen Sie folgende Dateien und Ordner in den Papierkorb:/Library/Application Support/VPN Tracker 365~/Library/Application Support/VPN Tracker 365/Library/Preferences/com.vpntracker.365mac.plist~/Library/Preferences/com.vpntracker.365mac.plist/Library/PrivilegedHelperTools/com.vpntracker.365mac.agent /Library/PrivilegedHelperTools/com.vpntracker.365mac.connectiond /Library/LaunchDaemons/com.vpntracker.365mac.plist/Library/Extensions/com.vpntracker.365mac.*/Library/SystemExtensions/*/com.vpntracker.365mac.*Tipp: Denken Sie auch daran, Ihren Schlüsselbund für VPN Tracker Items zu überprüfen, indem Sie nach "VPN Tracker" suchen.